Современный мир цифровых технологий сопровождается постоянным ростом угроз со стороны вредоносного программного обеспечения. Особенно опасными становятся банковские трояны, которые атакуют финансовые данные пользователей, подрывая доверие к онлайн-банкингу и криптовалютным платформам. Одним из самых примечательных и опасных представителей такого рода вредоносного ПО является банковский троян Coyote, который в 2024-2025 годах значительно эволюционировал, применяя новые методы кражи информации. Особое внимание заслуживает его способность использовать фреймворк Microsoft UI Automation (UIA), что позволяет ему имитировать работу с интерфейсом Windows и эффективно обходить существующие меры безопасности. Microsoft UI Automation разработан для помощи людям с ограниченными возможностями, обеспечивая взаимодействие с элементами интерфейса приложений.

Благодаря этому фреймворку, вспомогательные программы могут считывать, управлять и отслеживать изменения интерфейсных элементов в среде Windows. Однако злоумышленники нашли способ использовать эти же возможности в своих целях — для разведки и похищения учетных данных пользователей банков и криптовалютных бирж. Эксперты компании Akamai предупреждали о возможном использовании UIA в атаках еще в конце 2024 года, предвосхищая появление новых видов угроз. С начала 2025 года были зафиксированы реальные случаи применения этой техники вредоносным ПО, в частности, трояном Coyote, который целенаправленно атакует пользователей банковских приложений из разных стран, главным образом Бразилии. История Coyote началась в феврале 2024 года.

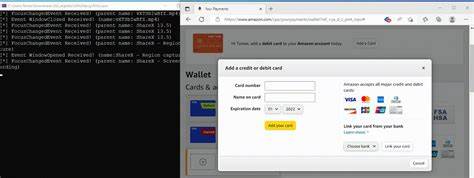

Изначально троян применял классические методы кражи данных — кейлоггинг, фишинговые оверлеи и другие традиционные инструменты. Однако со временем он значительно усложнился и добавил в свой арсенал функцию злоупотребления Microsoft UI Automation. Это позволило трояну не просто фиксировать вводимые пользователем данные, но и наиболее эффективно распознавать целевые банки и криптовалютные платформы, их интерфейсы и структуру окон. Троян самостоятельно анализирует открытую среду браузера, используя UIA для получения информации о текущем веб-адресе через элементы, такие как вкладка или адресная строка. Если стандартные методы определения адреса окна не срабатывают, Coyote извлекает URL из вложенных UI-элементов и сверяет его с жестко запрограммированным списком из 75 ведущих банков и криптобирж.

Среди них — крупнейшие бразильские банки, такие как Banco do Brasil, CaixaBank, Banco Bradesco, а также популярные криптоплатформы Binance, Electrum и Bitcoin. Технология UIA помогает трояну не только избегать традиционных методов обнаружения и блокировки, которые часто базируются на анализе активности кейлоггера или флеш-слоев. Используя API фреймворка, Coyote эмулирует взаимодействия с интерфейсом, что позволяет ему обойти систему защиты Endpoint Detection and Response (EDR) в различных версиях Windows — это уязвимость, выявленная еще с Windows XP. Разработчикам вредоносного ПО приходится хорошо разбираться в структуре конкретных приложений и в дереве UI Automation, что делает кражу данных через UIA крайне эффективной и сложной для противодействия. В отличие от классических методов, которые основаны на перехвате нажатий клавиш или перехвате сетевого трафика, Coyote может работать как в режиме онлайн, так и офлайн, проводя проверки и подготовку к атаке вне интернет-сессии.

Стоит отметить, что злоупотребление функциями специальных возможностей в операционных системах — не уникальная проблема Windows. В экосистеме Android уже давно известно о массовом использовании Accessibility Services вредоносными приложениями для получения конфиденциальной информации и обхода систем безопасности. Опасность таких подходов заключается в том, что они предоставляют вредоносам широкие возможности для манипуляций с интерфейсом и контроля над устройством. Для пользователей важно понимать, что современные банковские трояны, такие как Coyote, имеют многослойные механизмы атаки. Только комплексный подход к безопасности, включающий обновление программного обеспечения, использование надежных антивирусных решений, осторожность при открытии подозрительных ссылок и соблюдение лучших практик кибергигиены, может снизить риски кражи учетных данных.