В современном мире мобильных приложений безопасность и удобство пользователя являются ключевыми аспектами, определяющими успех продукта. Особенно это касается процессов авторизации — ведь от того, насколько комфортно и безопасно пользователь может войти в приложение, во многом зависит его лояльность и доверие к сервису. В среде Android-разработчиков нередко возникает вопрос: можно ли реализовать процесс логина не через внешний браузер, а с помощью встроенного WebView? Несмотря на кажущуюся привлекательность, использование WebView для входа в приложение связано с рядом ограничений и потенциальных рисков. Этот материал посвящён глубинному разбору причин, по которым современные SDK и практики рекомендуют использовать внешний браузер, а не WebView, а также тому, как это влияет на безопасность, пользовательский опыт и соответствие современным стандартам OAuth 2.0.

Одним из популярных вариантов для аутентификации пользователей в андроид-приложениях раньше была библиотека Lock от Auth0, которая позволяла встроить виджет логина прямо в приложение, используя WebView для отображения страниц авторизации. Однако со временем практика использования WebView для таких целей стала считаться устаревшей и небезопасной. В 2021 году Auth0 официально прекратил поддержку Lock в пользу новых SDK, ориентированных исключительно на использование внешнего браузера для авторизации. Это связано не только с требованиями безопасности, но и с пожеланиями улучшить пользовательский опыт. Основной причиной ухода от WebView в аутентификационных сценариях является следование современным рекомендациям, изложенным в RFC 8252 — Best Current Practice for OAuth 2.

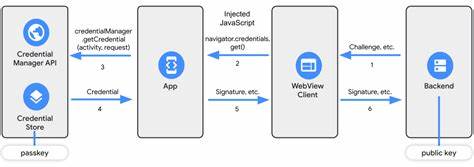

0 for Native Apps. Согласно этому документу, приложения должны использовать внешний браузер или системный браузер-агент для выполнения OAuth-флоу, а не встроенные средства отображения страниц (embedded user agents), такие как WebView. Данное требование продиктовано несколькими важными соображениями. С точки зрения безопасности, использование внешний браузеров обеспечивает изоляцию контента и защищённость пользовательских данных. Когда пользователь вводит свои учётные данные в браузере, он может быть уверен, что эти данные не захватываются и не модифицируются приложением, которое вызвало авторизацию.

В случае WebView, поскольку отображение и взаимодействие контролируется самим приложением, существует риск перехвата паролей или других чувствительных данных. Таким образом, использование внешнего браузера минимизирует потенциальные уязвимости, связанные с попытками фишинга или перехвата данных. Кроме того, внешний браузер поддерживает использование уже сохранённых сессий и куки, что облегчает механизм Единого входа (Single Sign-On, SSO). Это значит, что пользователь, уже вошедший в учетную запись через браузер, не будет вынужден повторно вводить пароль в каждом приложении, использующем аналогичные методы авторизации. Использование WebView лишает пользователь эти преимущества, так как встроенный компонент не имеет доступа к системному хранилищу данных браузера.

Важно отметить, что Google и другие крупные провайдеры OAuth, такие как Facebook и Microsoft, активно блокируют OAuth-запросы, сделанные через встроенные браузеры или WebView, по соображениям безопасности. Это вызывает дополнительные сложности при использовании WebView — такие запросы попросту не будут успешными, что сказывается на стабильности и надёжности процесса аутентификации. С точки зрения пользовательского опыта, переход в внешний браузер кажется некоторым разработчикам неудобным — казалось бы, пользователь вынужден покинуть приложение и переходить в другое окружение, что может снижать лояльность. Однако современные подходы минимизируют это неудобство благодаря таким механизмам, как Custom Tabs в Android, которые позволяют открыть браузерное окно внутри приложения, при этом сохраняя преимущества безопасности и доступа к сессиям пользователя. Такой способ реализует своего рода компромисс — удобство и безопасность.

Современные Android SDK, в частности SDK Auth0, полностью поддерживают эту модель. Они делают процесс авторизации плавным, вызывая стандартные браузерные окна (например, Chrome Custom Tabs), и обеспечивают возвращение пользователя в приложение с безопасным токеном. Это избавляет разработчиков от необходимости самостоятельно обрабатывать сложную логику аутентификации и устраняет потенциальные уязвимости. Использование WebView для входа на Android также породило проблемы с масштабируемостью и поддержкой. Поскольку каждая версия платформы и браузера может по-разному обрабатывать содержимое, при возникновении ошибок или изменении протоколов OAuth разработчикам приходилось тратить дополнительные ресурсы на адаптацию и отладку.

При использовании внешнего браузера эти сложности нивелируются, так как обновления браузера и протокола стандартизированы и централизованы. Нельзя забывать и о таком аспектe, как политика App Store и Google Play, которые всё более строго относятся к безопасности аутентификации в приложениях. Использование WebView для ввода учетных данных в обход системного браузера может стать причиной отклонения приложения при проверке или вызвать санкции. Вследствие этого руководство по безопасности мобильных приложений настоятельно советует придерживаться Best Current Practice OAuth. По мере развития стандартов OAuth 2.

1 и технологий аутентификации все больше внимания уделяется показателям безопасности, удобства и автоматизации. Современный тренд — отказаться от embedded user agents и полностью перейти на систему, где OAuth взаимодействует с пользователем исключительно через системный или внешний браузер. Это облегчает интеграцию с биометрическими методами, менеджерами паролей и другими решениями, повышая уровень доверия к приложению. Подытоживая, использование WebView для входа в андроид-приложения сегодня не рекомендуется ни с точки зрения безопасности, ни с точки зрения пользовательского опыта. Современные стандарты и SDK вынуждают разработчиков переходить на внешние браузеры, чтобы обеспечить защиту данных пользователей и улучшить удобство работы с приложением.