В последние годы технология eSIM набирает все большую популярность, кардинально меняя привычные представления о мобильных подписках и их безопасности. Переход от физических SIM-карт к цифровым eSIM-профилям позволяет операторам и пользователям гибко управлять мобильными подписками без необходимости физической замены карты. Однако, несмотря на все преимущества, связаны с этим и новые риски. Недавнее исследование безопасности, проведенное лабораторией Security Explorations, выявило серьезные уязвимости в GSMA eUICC – ключевой технологической платформе eSIM, использующейся для установки и управления цифровыми подписками, а также кражу сертификатов, необходимых для обеспечения безопасности и доверия между мобильными устройствами и операторами. Ключевым объектом атаки стало устройство eUICC производства компании Kigen, широко признанное и используемое в индустрии, охватывая более 2 миллиардов SIM-карт по всему миру.

Операционная система Kigen, работающая на аппаратных решениях Infineon SLC37 на базе 32-разрядного ARM-процессора SecurCore SC300, позиционируется как одна из самых защищенных и сертифицированных платформ для мобильной безопасности с высокой степенью соответствия стандартам GSMA и EAL. Тем не менее, исследователи из Security Explorations успешно скомпрометировали устройство, доказав отсутствие должной изоляции данных и приложений внутри eUICC. Атака осуществлялась за счет прямого физического доступа к устройству, а также с применением знаний о ключах, используемых для установки вредоносного Java-апплета, что позволило получить полный контроль над содержимым eSIM-профиля. Итогом стало нарушение целостности подписок и потенциальный доступ к конфиденциальной информации абонентов и мобильных операторов. Интересным аспектом исследования является подтверждение ранее выявленных еще в 2019 году уязвимостей в Java Card, которые Oracle ранее отказывалась считать серьезной проблемой и относила к категории «security concerns».

Новая работа доказывает, что эти уязвимости реальны и способны ставить под угрозу защищенность систем, на которых построены современные eSIM-решения. Это серьезный вызов для производителей и разработчиков, указывающий на необходимость пересмотра уровня безопасности и адаптации новых подходов к защите программно-аппаратных комплексов. Стоит отметить, что помимо физического доступа к eUICC, атака имеет и потенциально удаленный вариант. Исследователи создали доказательство концепции, которое имитирует установку вредоносного апплета через OTA (over-the-air) SMS-PP протокол – используемый операторскими сервисами способ дистанционной загрузки профилей на eSIM. Этот метод при наличии знаний ключей допускает удаленную эксплуатацию уязвимости, что увеличивает риски для конечных пользователей и сервис-провайдеров.

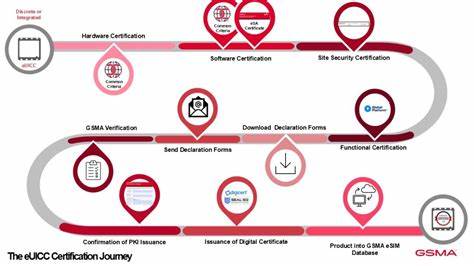

Современные eSIM и eUICC описываются в индустрии как чрезвычайно надежные технологии, обеспечивающие высокий уровень безопасности и доверия между устройствами, операторами и конечными пользователями. В GSMA eSIM сертификация реализована как многоуровневая система, призванная защитить производителей устройств, операторов связи и владельцев устройств. Однако выявленные недостатки показывают, что подобные гарантии не всегда соответствуют реальности, а предполагаемая неприкосновенность профилей и ключей подвергается серьезным сомнениям. Данный инцидент поднимает важные вопросы относительно политики безопасности в отрасли мобильной связи. Операторы зачастую предполагают, что подписка на eSIM хранится в изолированной и физически защищенной среде, что недопустимо подвержена вмешательству и изменению.

Однако реальность показывает необходимость пересмотра таких предположений, а также внедрения более строгих процедур контроля, мониторинга и аутентификации при управлении цифровыми подписками. Проблемы безопасности eSIM касаются непосредственно конечных пользователей, производителей устройств и операторов, так как нарушение целостности eSIM-данных может привести к финансовым убыткам, компрометации приватности и даже мошенничеству на уровне мобильной связи. Публичное раскрытие таких уязвимостей служит сигналом для отрасли и одновременно стимулом улучшить архитектуру безопасности и процессы сертификации eSIM. Для минимизации рисков, связанных с эксплуатацией подобных уязвимостей, операторам и производителям рекомендуется усилить защиту ключей и сертификатов, широко использовать механизмы многофакторной аутентификации, а также пересмотреть архитектурные решения, направленные на изоляцию приложений и данных внутри eUICC. Также требуется расширенное тестирование и аудит безопасности для обнаружения сырых уязвимостей как в аппаратной, так и в программной части решений.

Стоит также отметить значимость открытости и сотрудничества в поиске и устранении подобных угроз. Опыт Security Explorations показывает, что многолетняя исследовательская деятельность и глубокое знание Java Card технологий сыграли решающую роль в выявлении новых эксплойтов и обходов традиционных механизмов защиты. Современные вызовы требуют от сообщества безопасности совместных усилий и более прозрачного обмена информацией для снижения уязвимости цепочки поставок мобильных услуг. В итоге компрометация GSMA eUICC на базе Kigen демонстрирует, что eSIM технологии, несмотря на свои инновации и удобства, не лишены рисков и требуют пристального внимания к вопросам безопасности. Эта ситуация открывает новую главу в области мобильной защиты, стимулируя обновление стандартов, усиление контроля и развитие методик защиты от атак как на устройственном, так и на сетевом уровнях.

В эпоху цифровой трансформации мобильных услуг, вопрос безопасности eSIM становится одним из приоритетных направлений для операторов связей, OEM-производителей и специалистов по информационной безопасности. Только комплексный подход, включающий аппаратные и программные инновации, может обеспечить необходимый уровень доверия и защищенности для миллиардов абонентов по всему миру, обеспечивая безопасное и удобное использование современных мобильных подписок.