В современную эпоху цифровых технологий уникальность и безопасность обмена секретной информацией приобретают всё большее значение. Всякий раз, когда возникает необходимость поделиться конфиденциальными данными, такими как пароли, API-ключи или другие важные секреты, есть риск их утечки или несанкционированного доступа. Для решения этих проблем на помощь приходит технология PIN-защищённого обмена секретами с клиентским шифрованием. Этот метод сочетает в себе несколько уровней защиты и гарантирует, что секреты не попадут в неподходящие руки, даже если сервер будет скомпрометирован. Понимание принципов работы и возможностей этой системы становится актуальным для разработчиков, IT-специалистов и бизнесов, стремящихся обезопасить критически важные данные.

Основу такого подхода составляет концепция клиентского шифрования. Это значит, что вся работа по кодированию секретов происходит непосредственно на устройстве пользователя — в браузере, локальном приложении или другом клиентском софте. Сервер при этом хранит лишь зашифрованные данные или ключи доступа в зашифрованном виде и никогда не имеет доступа к данным в чистом виде. Такой подход исключает риск компрометации данных на стороне сервера и сводит к минимуму угрозу перехвата информации при передаче. Следующий важный элемент — использование PIN-кода.

Эта шестизначная комбинация служит дополнительным фактором защиты. Ключ шифрования формируется не только из токенов, связанных сессией, но и непосредственно из PIN-кода, который знает только пользователь. PIN никогда не передаётся на сервер в открытом виде и не сохраняется там, что предотвращает его утечку. При этом без правильного PIN расшифровать данные невозможно — даже при наличии ключей или токенов у потенциального злоумышленника. Таким образом, PIN-код становится своеобразным «паролем» к зашифрованным секретам, добавляя важнейший уровень аутентификации.

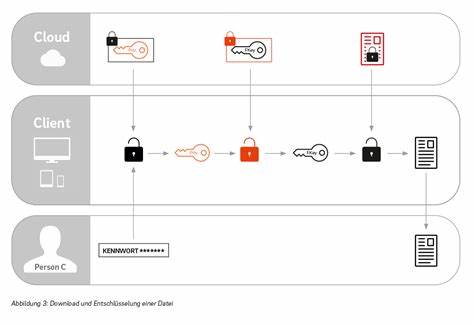

Процесс обмена секретами с применением этой технологии довольно продуманный. Пользователь вводит секретную информацию и задаёт PIN-код. На стороне клиента создаётся пара токенов — token_a и token_b. Первый токен хранится на сервере, а второй остаётся у пользователя для дальнейших операций. Для шифрования данных используется ключ, получаемый на основе token_a и PIN-кода.

Затем результат шифрования — зашифрованный секрет вместе с token_b — сохраняется локально или передаётся получателю. Когда другой пользователь получает ссылку на секрет, он вводит PIN, клиент отправляет token_b на сервер и получает token_a, после чего выполняет расшифровку. Одно из ключевых достоинств такого подхода — возможность настраивать параметры использования токенов. Можно выбрать режим единого использования, когда после однократного доступа token_a удаляется из хранилища, либо режим многоразового использования с сохранением токена в течение заданного времени. Наличие настройки TTL (time-to-live) даёт возможность автоматического удаления токенов через определённое время, что усиливает безопасность и предотвращает долговременное хранение потенциально уязвимых данных.

Важной составляющей системы является бэкенд, написанный на языке Rust с использованием фреймворка Axum и хранения данных в Redis. Такой выбор технологий обусловлен необходимостью обеспечить высокую производительность, безопасность и масштабируемость. Bэкенд реализует API для генерации и получения токенов с учётом политики многоразового или единого доступа, а также поддерживает механизм контроля частоты запросов, что препятствует атакам грубой силы и злоупотреблениям. Для пользователей, работающих с Python, существует специализированный набор утилит — zkdotenv. Эти инструменты предназначены для удобного шифрования и дешифрования файлов с переменными окружения (.

env), применяющих PIN-кодовую систему. В зависимости от сценария можно использовать локальный режим с вводом мастер-пароля или облачный режим, в котором используется взаимодействие с серверным API для управления токенами. При этом при работе с zkdotenv команда может защитить свои секреты простой в использовании, безопасной и гибкой системой. Для наглядной демонстрации всех возможностей реализован простой фронтенд на React с TypeScript. Интерфейс позволяет создавать защищённые ссылки для обмена секретами и удобно получать доступ к шифрованным данным, вводя PIN.

Весь процесс происходит в браузере, без передачи открытых данных на сервер, что делает использование максимально безопасным. Такой пример служит хорошей основой для интеграции подобных функций в собственные приложения или автоматизацию процессов. Безопасность — главное преимущество Pin-защищённого обмена секретами с клиентским шифрованием. Даже в случае компрометации сервера злоумышленник не сможет получить доступ к оригинальным данным без PIN-кода. Защитный механизм исключает возможность перехвата и дешифровки при передаче.

Одноразовые или ограниченные во времени токены уменьшают вероятность масштабных утечек. Контроль частоты запросов предотвращает автоматические атаки по перебору PIN. Системы такого рода находят применение в разнообразных сферах — от управления конфиденциальными параметрами для разработчиков и DevOps, до обмена личной информацией и обеспечением безопасности в корпоративных средах. Они идеально подходят для случаев, когда необходимо быстро и надёжно делиться чувствительными данными без риска широкого распространения или доступности для посторонних. Внедрение Pin-защищённого секрета со стороны клиентов подразумевает определённое обучение пользователей и адаптацию процессов.

Важно строго контролировать хранение PIN, создавать резервные методы доступа и интегрировать систему в существующие рабочие потоки без излишней сложности. Однако преимущества комплексного шифрования и контроля доступа очевидны и существенно повышают уровень доверия к цифровой инфраструктуре. Текущие разработки в области криптографии и безопасного обмена секретами активно развиваются. Появляются новые схемы шифрования, усовершенствованные методы аутентификации, а также удобные инструменты для использованиячисленно сложных алгоритмов без потери удобства. Pin-защищённый клиентский обмен — яркий пример симбиоза удобства и высоких стандартов безопасности.

В итоге, для тех, кто заботится о сохранении конфиденциальности в цифровом пространстве, технологии, объединяющие client-side encryption и PIN-защиту, становятся настоящим прорывом. Они обеспечивают необходимые гарантии сохранности информации и позволяют минимизировать риски, связанные с передачей и хранением секретов. В условиях растущих киберугроз и технологической сложности подобные решения не только желательны, но и необходимы для безопасности современных информационных систем.