В современном мире цифровой безопасности и конфиденциальности файлы подвергаются постоянным угрозам перехвата и несанкционированного доступа. В то время как стандартные методы шифрования, такие как AES и RSA, широко распространены и доказали свою эффективность, существуют альтернативные и креативные способы обеспечения безопасности информации. Одним из таких подходов является использование минималистичного инструмента шифрования на основе идеальной тасовки, или perfect shuffle. Этот метод предлагает простой, включаемый в повседневный рабочий процесс способ защиты файлов с помощью перестановки битов и байтов, что делает его особенно интересным для тех, кто ищет легкие решения без сложных криптографических схем. Perfect shuffle — что это такое и почему он важен? Идеальная тасовка представляет собой метод перестановки, при котором последовательность данных разделяется пополам и затем перемешивается, чередуя элементы из каждой половины.

Если представить колоду карт, то это похоже на точное перемешивание, при котором карты внутренне взаимодействуют строго попеременно. Существует два основных варианта: in-shuffle (внутреннее тасование), где начинается чередование со второй половины, и out-shuffle (внешнее тасование), где начинают с первой половины. В контексте цифровых данных это значит, что двоичная строка или набор байтов реализует подобную логику перемешивания, что приводит к уникальной перестановке исходного содержимого. Именно последовательность in- и out-shuffles, заданная бинарным ключом, становится основой защиты. Этот ключ — строка из нулей и единиц — определяет, когда применяется внутреннее или внешнее тасование, формируя ключшифр, благодаря которому данные перемешиваются в сложный, но детерминированный порядок.

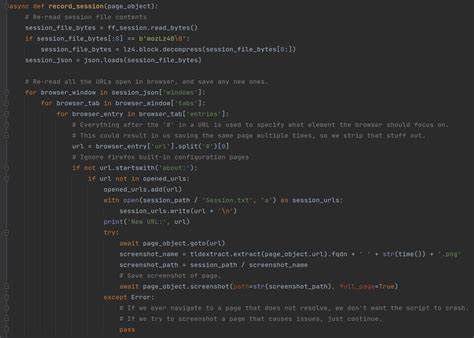

Как работает шифрование и дешифрование Разработка, известная как Perfect Shuffle Cryptography, использует эту концепцию, внедряя два инструмента: file-based для работы с файлами и text-based для текстовых данных. В случае шифровки файлов (shuffle_file.js) исходный файл, например изображение PNG, читается и преобразуется в двоичный поток. Затем новый случайный ключ генерируется и добавляется в начало данных, после чего применяется серия in- и out-shuffles в соответствии с текущим ключом, что приводит к запутанному, но обратимому состоянию файла. В итоге полученный зашифрованный файл сохраняется, а новый ключ для следующего этапа выдается пользователю.

При расшифровке используется обратный процесс: зашифрованный файл преобразуется обратно, перемешивание разворачивается в обратном порядке, а исходные данные и новый ключ восстанавливаются. Таким образом обеспечивается надежная передача и обновление секретов без повторного использования ключей. Значение forward secrecy Важным достоинством этого подхода является обеспечение понятия forward secrecy — когда каждый новый созданный ключ абсолютно непредсказуем и не позволяет взломщику получить доступ к предыдущим сообщениям, даже если новый ключ будет скомпрометирован. Такой динамичный перегенеративный механизм часто используется в продвинутых криптографических системах, и его реализация через простой механизм тасовки привлекает внимание как инновационная и легковесная. Практическая история David и Jimmy — пример из жизни для защиты данных Представим ситуацию, когда два пользователя хотят обменяться файлами с ограниченным уровнем риска.

David хочет отправить фото своего пушистого питомца Reefer. Используя shuffle_file.js, он с помощью своего старого ключа (oldkey.txt) зашифровывает файл, получая новые данные и обновленный ключ (newkey.txt).

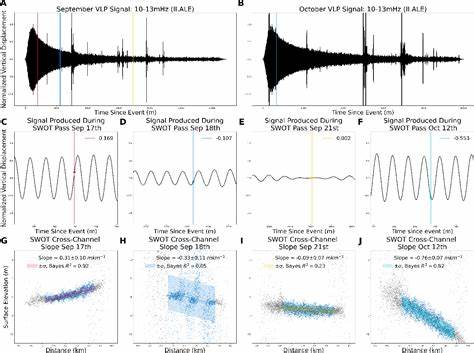

Он пересылает зашифрованный файл другому человеку — Jimmy, который, имея старый ключ, может расшифровать и одновременно получить новый ключ для следующей итерации. Старые ключи удаляются из системы, что исключает возможность обратного доступа злоумышленников к старым файлам. Таким образом создан надежный цикл обмена данными с постоянным обновлением ключей без необходимости использовать сложные протоколы обмена. Отличия подходов: шифрование на уровне файла и на уровне пикселей Для более широкого спектра возможностей проект предлагает два сценария шифровки: классический вариант на двоичном уровне и вариацию для PNG-изображений на уровне пикселей. В первом случае данные обрабатываются как длинная битовая строка, что не сохраняет структуру или заголовки формата: зашифрованный файл становится читабельным лишь после полного расшифрования.

Второй подход учитывает структуру изображения и работает с двумерными массивами пикселей, перемешивая их позиционно, что приводит к визуально искаженной, но по-прежнему валидной PNG-картинке. Такой метод позволяет наглядно демонстрировать эффект шифрования и подходит для образовательных целей или легкой маскировки контента. Текстовый онлайн-демо для изучения алгоритма Любители экспериментов и студенты могут попробоваться в интерактивном web-инструменте, демонстрирующем идею перестановочного шифрования на примере текста. С помощью удобного интерфейса можно ввести любую строку, выбрать режим шифрования или расшифровки и получить мгновенный результат. Алгоритм автоматически добавит необходимый padding, чтобы последовательность была удобна для обработки, и применит набор in- и out-shuffles, вычисленных по сгенерированному или введенному ключу.

Такая визуализация помогает лучше понять природу алгоритма и в реальном времени проверить его устойчивость и обратимость. Ограничения технологии и область применения Несмотря на привлекательность концепции, стоит понимать, что данный механизм основан на перестановках, а не на сложных математических трудностях, лежащих в основе современных криптографических стандартов. Это значит, что при наличии доступа к исходным и зашифрованным данным злоумышленник может попытаться восстановить ключ и компрометировать безопасность. Поэтому такой инструмент стоит рассматривать как средство для легкой защиты и обучения, но не как основу критически важной защиты в высокорисковых сферах. Рекомендуется использовать достаточно длинные ключи и избегать повторного применения одних и тех же данных.

Перспективы развития и сообщества Одним из преимуществ открытого исходного кода данного проекта является возможность его развития и оптимизации. Улучшение алгоритмов перемешивания для больших файлов, добавление функций генерации ключей с помощью криптографически стойких случайных чисел и визуальное расширение веб-демо — все эти направления открыты для сообщества. Такой проект привлекает внимание любителей криптографии, разработчиков и тех, кто нежелает жертвовать удобством ради безопасности, предпочитая легкий, прозрачный и забавный подход. Заключение В эпоху экосистем массового обмена файлами и растущей опасности цифрового шпионажа нестандартные решения, подобные minimalist shuffle encryption, вносят свежий взгляд на защиту информации. Использование уникальной концепции идеальной тасовки добавляет оригинальности криптографическим методам и дает возможность понять секреты перестановок внутри данных.

Хотя данный инструмент не заменит продвинутые шифры для серьезных задач, он великолепно подходит для задач с невысокими требованиями к защите, учебных целей и обмена забавными зашифрованными изображениями. Такой подход открывает дверь для экспериментов и распространения знаний о природе криптографии, вдохновляя пользователей на новые идеи и проекты.