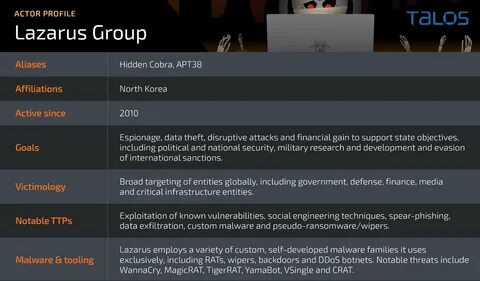

В современном мире безопасности информации одна из самых серьезных угроз исходит от групп киберпреступников. Одним из наиболее известных примеров является группа Лазарус из Северной Кореи, которая за последние годы привлекла внимание множеством атак и краж. В январе 2025 года данная группа стала известна благодаря краже 1,5 миллиарда долларов у криптобиржи Bybit. Но на этот раз их целью стали разработчики программного обеспечения. Группа Лазарус в своем последнем исследовании активно использует npm (Node Package Manager) — популярный источник библиотек JavaScript, чтобы атаковать разработчиков.

Хакеры создали шесть вредоносных пакетов, которые призваны компрометировать среды разработки, красть учетные данные, извлекать данные о криптовалюте и внедрять бэкдоры в системы. На первый взгляд, эти пакеты выглядят как легитимные и широко используемые библиотеки, что делает их замаскированными под нормальные и безобидные приложения. Например, пакет is-buffer-validator является подделкой популярного модуля is-buffer, что может привести к тому, что разработчики случайно загрузят вредоносный файл. Исследования, проведенные аналитиками компании Socket, показали, что уже более 300 раз были скачаны вредоносные пакеты, которые содержат хорошо известные техники типографического шантажирования. Это значит, что запутать разработчика с помощью незначительных опечаток стало проще, чем когда-либо.

Так, хакеры могли использовать традиционные векторы атаки на JavaScript-коды, в результате чего они могли эффективно реализовать свои планы. При анализе вредоносных пакетов, размещенных на GitHub, исследователи заметили множество сходств с предыдущими кампаниями, связанными с группой Лазарус. Среди выявленных уязвимостей можно отметить методы обфускации кода и используемые инструменты, а также механизмы управления командным центром, которые следуют одной и той же схеме. В их арсенале также обнаружен инфостеллер под названием BeaverTail. Данный тип вредоносного ПО предназначен для сбора информации о системной среде, включая имя компьютера, операционную систему и директории системы.

Более того, исследователи подчеркнули, что инфостеллер также нацелен на кражу данных из браузеров и кошельков криптовалют, включая извлечение файлов loginData из Chrome, Brave и Firefox, а также архивов ключей с macOS. В особенно критичной ситуации, вредоносное ПО может извлекать информацию о кошельках криптовалют, таких как id.json из Solana и exodus.wallet из Exodus. Но это еще не всё.

Исследователи обнаружили сценарий, который отвечает за загрузку дополнительных вредоносных компонентов, включая бэкдор InvisibleFerret. Основные цели этого сценария выходят далеко за рамки кражи учетных данных. Он стремится интегрировать себя в рабочий процесс разработчиков, обеспечивая продолжение компрометации даже в том случае, если один из этапов будет обнаружен и удален. Как же организовать защиту от подобных атак? Эксперты советуют использовать многослойный подход к обнаружению и защите. Важно регулярно проверять код, а также использовать автоматизированную аудиторскую проверку зависимостей.

Если вы сможете следить за непривычными изменениями зависимостей, это может помочь выявить вредоносные обновления. Блокировка исходящих соединений с известными конечными точками командного центра поможет предотвратить утечку данных. Кроме того, рекомендуется использование песочниц для работы с ненадежным кодом в контролируемых условиях, а также внедрение решений для защиты конечных устройств. Это поможет обнаружить подозрительную активность файловой системы или сетевой активности. Комплексный подход к безопасности и постоянно меняющие подходы к защите — это лучший способ удержаться от скрытых угроз и кибератак.