В последние недели в сообществе разработчиков возникли серьёзные опасения по поводу вредоносных пакетов, таких как Rspack и Vant, которые были опубликованы в реестре NPM с использованием украденных токенов. Эти инциденты ставят под сомнение безопасность экосистемы npm и могут привести к утечкам данных и другим последствиям для разработчиков и компаний. В данной статье мы рассмотрим, что произошло, как это повлияло на пользователей и что можно сделать для защиты от подобных угроз. 1. Что такое NPM и его безопасность? NPM (Node Package Manager) — это система управления пакетами для JavaScript и Node.

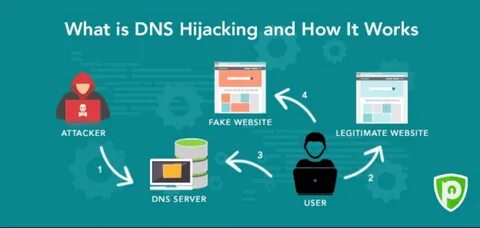

js, которая позволяет разработчикам загружать и использовать библиотеки кода, написанные другими автором. Несмотря на удобство использования NPM, он также подвержен различным угрозам безопасности. В нашем случае злоумышленники использовали украденные токены для публикации вредоносных пакетов, которые могут нанести большой ущерб. 2. Как злоумышленники получили доступ к токенам? Существует несколько способов, с помощью которых злоумышленники могут получить доступ к токенам NPM.

Это может быть результатом фишинга, где разработчики ошибочно вводят свои учетные данные на поддельном веб-сайте, или же через уязвимости в сторонних приложениях, которые используют токены для аутентификации. Разработчики должны быть особенно внимательны к безопасности своих учетных записей и избегать использования одноразовых токенов в небезопасных местах. 3. Вредоносные пакеты Rspack и Vant Пакеты Rspack и Vant были проверены на наличие вредоносных функций и оказали серьёзное влияние на экосистему NPM. Эти пакеты содержали код, который мог потенциально собирать личные данные, устанавливать вредоносные программные обеспечения или использовать систему пользователя для собственных целей.

Разработчики, которые не проверили код и просто установили пакеты, могли стать жертвами атак. 4. Как избежать установки вредоносных пакетов? Чтобы избежать установки вредоносных пакетов, разработчики должны применять несколько практик: - Проверка отзывов и рейтингов: Перед установкой нового пакета полезно ознакомиться с отзывами другим разработчикам, чтобы выявить подозрительное поведение. - Использование инструментов анализа: Применение инструментов, которые могут автоматически выявлять возможные уязвимости в зависимостях, таких как npm audit или Snyk. - Регулярное обновление зависимостей: Устаревшие библиотеки могут содержать уязвимости, поэтому важно регулярно обновлять зависимости.

- Обращение к официальной документации: Проверяйте версии пакетов и их поддержку на официальных ресурсах. 5. Последствия для разработчиков и компаний Публикация вредоносных пакетов может привести к серьезным последствиям как для индивидуальных разработчиков, так и для компаний. Установив такие пакеты, пользователи могут потерять контроль над собственными данными, подвергнуть риску репутацию своей компании и утратить доверие клиентов. В дальнейшем может потребоваться серьезное восстановление и анализ инцидента, что потребует времени и ресурсов.

6. Реакция сообщества Сообщество разработчиков NPM активно работает над улучшением системы безопасности. После инцидентов с пакетами Rspack и Vant были приняты меры по улучшению процесса верификации и мониторинга пакетов перед их публикацией. Пользователи также активно делятся своим опытом по защите от подобных угроз через блоги и профессиональные сообщества. 7.

Что делать, если вы стали жертвой? Если вы обнаружили, что установили вредоносный пакет, необходимо сразу же удалить его и выполнить полное сканирование вашей системы на наличие вредоносного ПО. Также рекомендуется изменять все учетные данные, связанные с проектом, и оповестить команду или сообщество о вашем инциденте, чтобы другие могли избегать повторения вашей ошибки. 8. Заключение Угроза от вредоносных пакетов в экосистеме NPM, таких как Rspack и Vant, подчеркивает важность обеспечения безопасности и бдительности со стороны разработчиков. Регулярное обновление программного обеспечения, использование протоколов безопасности и информирование сообщества помогут защитить ваше программное обеспечение и данные от злоумышленников.

Чем более осведомлённые разработчики, тем безопаснее становится экосистема.