В современном мире разработки программного обеспечения npm-репозиторий занимает центральное место для обмена и использования пакетов. Огромное количество проектов в различных областях опирается на пакеты из npm, что делает его привлекательной мишенью для атак злоумышленников, особенно в виде атак на цепочки поставок. Недавняя напасть затронула популярный пакет @ctrl/tinycolor, обладающий впечатляющей аудиторией в более чем 2.2 миллиона загрузок в неделю, а также свыше 40 других npm-библиотек. Эта атака на цепочку поставок раскрыла новый уровень угроз, позволяющий распространять вредоносное ПО через популярные пакеты, нанося ущерб безопасности миллионов разработчиков и конечных пользователей.

Суть угрозы заключалась во внедрении вредоносного кода в обновления указанных пакетов. Особенность данной атаки - внедрение функции с названием updatePackage, которая загружала архив с пакетом, модифицировала его package.json и добавляла локальный скрипт bundle.js, после чего перепаковывала и публиковала уже с троянским функционалом. Это позволяло автоматически заразить все downstream-пакеты, использующие модифицированные библиотеки, создавая цепочку инфицирования и обеспечивая широкий охват атаки.

Пробывшая незамеченной часть скрипта bundle.js исключала обычные методы обнаружения, поскольку её основной функционал заключался в поиске секретов и токенов на заражённой машине. Для поиска таких данных вредоносный скрипт запускал TruffleHog - легитимный инструмент для сканирования репозиториев на предмет конфиденциальной информации, но применял его в злонамеренных целях. Скрипт автоматически скачивал соответствующую версию TruffleHog согласно операционной системе жертвы и вел поиск API-ключей, GitHub-токенов, npm-токенов и других чувствительных данных. Злоумышленники использовали усовершенствованный механизм сбора и проникновения.

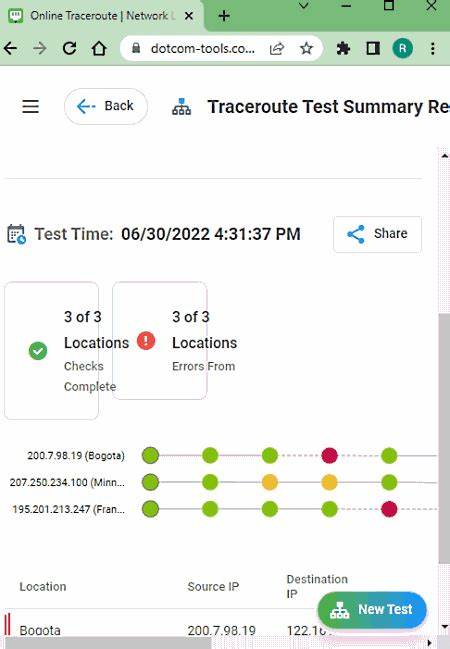

После обнаружения токенов скрипт выполнял валидацию npm-токенов через запросы к API npm, чтобы убедиться в их действительности, а при наличии GitHub-токенов создавал специальные workflow-файлы в репозиториях. Эти CI/CD workflow позволяли продолжать утечку конфиденциальной информации уже после первичной компрометации, действуя как скрытые backdoor, которые могли запускать команды и отправлять украденные данные на внешние серверы. Адресатами данных служил хардкоденный webhook-сервер на платформе webhook.site, что позволяло злоумышленникам быстро и надежно получать краденые токены и прочую чувствительную информацию. В случае блокировки такого сервера вредоносный код мог создать новые публичные репозитории на GitHub с украденными секретами, тем самым увеличивая диапазон распространения и усложняя защиту.

Немаловажным фактом стало то, что tinycolor не являлся исходным драйвером атаки, а был лишь одним из многих подвергшихся троянизации пакетов в рамках этой масштабной операции. Судя по текущим данным, атаке подверглись более 40 различных проектов, включая популярные библиотеки в сообществе npm, а последующее расследование расширило список пострадавших до почти 500 компонентов, что ставит под угрозу целые экосистемы и проекты различных масштабу и направленности. Открытие атаки было осуществлено благодаря наблюдению и сигналу от исследователя Даниеля дос Сантоса Перейры, который заметил необычную активность в свежих релизах одного из затронутых пакетов. Кроме того, система автоматического обнаружения вредоносного кода Socket Research Team позволила идентифицировать расширение кампании и охват дополнительного множества библиотек. Несмотря на масштабы происшествия, специалисты продолжают детально изучать распространение, механизм и последствия атаки.

Данная атака стала серьезным поводом задуматься о современных рисках использования open source компонентов и необходимость внедрения строгих мер безопасности в цепочках поставок. Следует понимать, что атака такого рода способна подорвать доверие пользователей, нарушить работоспособность сервисов и привести к серьезным финансовым потерям. Для защиты от подобных угроз специалисты советуют незамедлительно удалить или зафиксировать (pin) версии затронутых пакетов до тех пор, пока не выйдут официальные патчи и безопасные обновления. Важно также провести аудит окружений, включая CI/CD-агенты и рабочие машины разработчиков, на предмет подозрительной активности и возможной утечки учетных данных. При наличии подозрений на компрометацию необходимо срочно заменить npm-токены, GitHub-токены и любые другие ключи, которые могли быть собраны злоумышленниками.

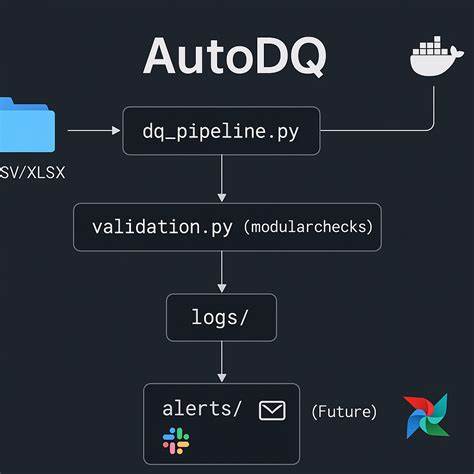

Мониторинг журналов публикации пакетов и событий модификации поможет оперативно выявлять аномалии и своевременно реагировать на попытки нежелательной активности. Важную роль играет и осведомленность разработчиков и DevOps-инженеров о подобных атаках, так как своевременное выявление чужеродного поведения в пакетах и процессах позволяет минимизировать урон. Помимо базовых мер, рекомендуется внедрять инструменты, способные автоматически проверять зависимости на наличие вредоносного кода или подозрительных изменений. Системы автоматического обзора и принцип минимально необходимых прав при работе с ключами и токенами также способны значительно снизить риски. Также понимание того, как именно реализован механизм заражения и распространения - с помощью модификации пакетных архивов и автоматизированной троянизации - дает разработчикам возможность создавать более продуманные стратегии защиты, ориентированные на каждый этап жизненного цикла пакета - от релиза до внедрения в конечный продукт.

В завершение стоит подчеркнуть, что масштабная атака на Tinycolor и более 40 npm-пакетов является тревожным знаком для всего сообщества open source. Она демонстрирует, насколько важна бдительность и совместные усилия как со стороны разработчиков, так и управляющих платформами, чтобы обеспечить безопасность и стабильность экосистемы. Регулярное обновление знаний, применение передовых методов контролирования качества и безопасности, а также быстрая реакция на инциденты помогут снизить вероятность подобных атак и сохранить доверие миллионов пользователей. Socket Research Team продолжит публиковать результаты своего анализа и давать рекомендации по устранению последствий, что делает данный инцидент важным кейсом для изучения современных угроз и подходов к их нейтрализации. .