Проектирование сетевой безопасности представляет собой фундаментальную составляющую современной корпоративной инфраструктуры, направленную на защиту данных, предотвращение несанкционированного доступа и обеспечение бесперебойной работы систем. В условиях стремительного роста киберугроз и усложнения сетевых архитектур, грамотный подход к безопасности становится приоритетом для любой организации, стремящейся сохранить конкурентоспособность и доверие клиентов. Основой архитектуры сетевой безопасности служит модель CIA, которая включает три базовых принципа: конфиденциальность, целостность и доступность информации. Конфиденциальность гарантирует, что доступ к данным имеют только уполномоченные пользователи и системы, предотвращая утечку или кражу данных. Целостность обеспечивает защиту от несанкционированных изменений информации, что особенно важно для критичных бизнес-приложений и баз данных.

Доступность подразумевает обеспечение стабильной и непрерывной работы сетевых ресурсов, исключая перебои и отказ от обслуживания. Одной из наиболее распространенных угроз является атака типа Denial of Service (DoS) и ее расширенный вариант Distributed Denial of Service (DDoS), при которых происходит перегрузка сетевых устройств или сервисов ложными запросами. Такая атака направлена не на проникновение, а на вывод ресурсов из строя, что наносит ощутимый ущерб бизнесу из-за недоступности услуг и потери репутации. Современные методы защиты от DoS включают внедрение фильтров трафика, использование средств мониторинга и автоматическое блокирование подозрительных потоков, а также дублирование каналов связи и резервирование сетевых ресурсов. Значительную опасность представляют атаки со стороны злоумышленников, использующих методы подмены идентичности, или спуфинг.

В рамках таких атак злоумышленник выдает себя за доверенного хоста, обманывая пользователей и системы, чтобы перехватывать данные или внедрять вредоносное ПО. Особенно опасны типы спуфинга, как Man in the Middle, где атакующий располагается между двумя коммуникационными сторонами, перехватывая и потенциально изменяя передаваемую информацию. Для борьбы с такими угрозами используются методы криптографической защиты, аутентификация с применением сертификатов и протоколы с шифрованием, такие как IPSec и SSL/TLS. Одной из критических уязвимостей старых сетевых решений являются небезопасные протоколы передачи данных, такие как Telnet и FTP, в которых данные и пароли передаются в открытом виде. Перехват таких данных может привести к компрометации учетных записей и удаленному управлению сетевыми устройствами злоумышленниками.

В современных сетях эти протоколы заменяют безопасными аналогами - SSH и SFTP, обеспечивающими шифрование всей управляющей информации. Говоря о надёжности паролей, нельзя не отметить широкое распространение программ для их взлома. Современные средства расшифровки способны за считанные минуты подобрать слабые пароли благодаря брутфорс-атакам или словарным методам. Важнейшим элементом защиты является разработка и соблюдение корпоративной политики, предусматривающей использование сложных паролей, регулярную их смену и применение современных алгоритмов шифрования, например AES. Вредоносное программное обеспечение, включающее вирусы, трояны и черви, остается постоянной угрозой для сетей.

Вирусы, заражая системные файлы и распространяясь по сети, могут нарушать работу систем и приводить к потере данных. Особую сложность представляют полиморфные вирусы, способные менять свой код, что затрудняет их обнаружение и удаление. Трояны маскируются под легитимные программы и могут предоставлять атакующим удаленный доступ к системам. Червы, в свою очередь, самостоятельно распространяются по сети без участия пользователя. Поэтому задача проектирования безопасности включает интеграцию обновляемых антивирусных систем, систем предотвращения вторжений (IPS) и сетевых фильтров.

Уязвимости сетевого оборудования также требуют особого внимания. Роутеры, коммутаторы и специализированные устройства часто становятся целью атак ввиду слабой защиты или неправильной конфигурации. Физическая безопасность оборудования - это первый барьер, предотвращающий несанкционированный физический доступ. В дополнение, следует применять жесткие меры жесткой настройки, отключая ненужные сервисы, используя авторизованные протоколы управления, такие как SSH, и регулярно обновляя операционные системы устройств для устранения известных уязвимостей. Также необходимо учитывать уязвимости всей сетевой инфраструктуры, возникающие на различных уровнях архитектуры.

Частые атаки рекогносцировки, направленные на выявление слабых мест в системах, требуют применения комплексных методов контроля доступа и фильтрации, включая фаерволы и системы обнаружения вторжений. Важно ограничить доступ к определенным портам и сервисам, минимизируя поверхность атаки. Особое внимание уделяется приложениям и конечным устройствам, которые являются наиболее частым объектом атак с использованием уязвимостей в коде и неправильных настроек. Стратегия безопасности предусматривает использование надежных, проверенных приложений, применяет методы цифровой подписи программного обеспечения и регулярно обновляет патчи безопасности. Точно так же ограничивается доступ пользователей и контролируется уровень их привилегий с использованием методов разграничения доступа.

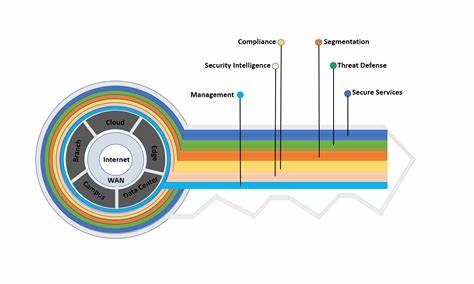

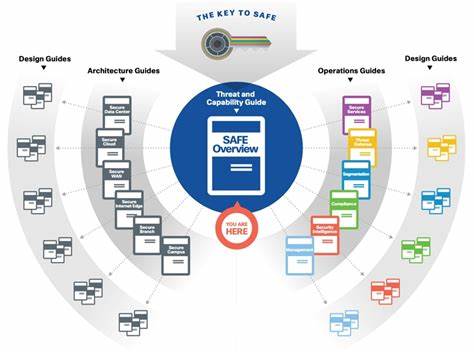

Ключевым элементом успешного управления безопасностью является документирование и поддержание в актуальном состоянии корпоративных политик безопасности. Политики определяют правила использования ресурсов, положения по управлению паролями, процедуры реагирования на инциденты и планы восстановления после сбоев. Создание детального и четко структурированного документа позволяет снижать риски и систематически повышать уровень защиты организации. В архитектуре безопасности Cisco особое место занимает концепция Cisco SAFE - модульный подход к защите корпоративной сети, реализующий принцип многоуровневой защиты. Этот подход предусматривает использование специальных мер для каждого блокa сети: от подключения к Интернету, включая защиту от DDoS и вредоносных программ, до сегментации серверных ферм и контроля доступа в локальной сети.

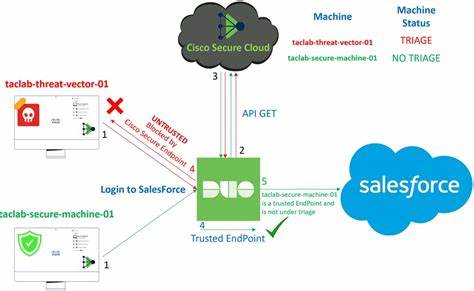

Защита интернет-блока включает использование межсетевых экранов, списков контроля доступа и систем обнаружения вторжений для предотвращения сканирования, перехватов и атак ботнетов. Для блоков электронной коммерции важно обеспечение целостности и защиты транзакций, качественная фильтрация и сегментация сетевого трафика, а также регулярное обновление программного обеспечения серверов. Удаленный доступ и VPN требуют применения надежных протоколов шифрования, таких как IPSec, а также строгих методов аутентификации. Важно контролировать доверительные отношения и регулярно проверять постуру устройств, чтобы предотвратить проникновение через удаленные соединения. Широкополосная и высокоскоростная сеть WAN нуждается в использовании современных криптографических алгоритмов и фильтрации маршрутизаторов.

Особое внимание уделяется настройкам маршрутизации и ограничению протоколов для повышения безопасности соединений между филиалами и центрами обработки данных. Управление сетью должно быть защищено от внутренних угроз, для чего применяются методы AAA (аутентификация, авторизация и учет), защищенные протоколы управления и многофакторная аутентификация. Также немаловажна система ведения журналов событий для мониторинга действий пользователей и своевременного обнаружения нарушений. Хранилища и серверы в серверных фермах защищаются с помощью жестких политик контроля доступа, обновленных и надежных операционных систем, а также средств обнаружения и предотвращения вторжений. Важна изоляция критичных сервисов и минимизация числа открытых портов.

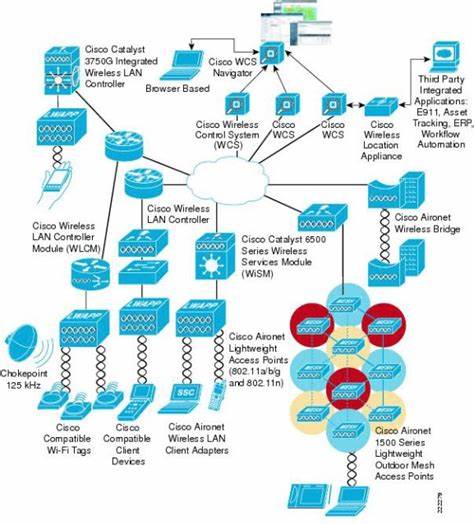

На уровне доступа к сети внимание уделяется конечным устройствам, где могут быть установлены хостовые средства защиты, включая HIDS, а также применяются меры для защиты мультисервисных сред, таких как интеграция IP-телефонии и беспроводных сетей, учитывая их специфические уязвимости. Крайне важно непрерывно управлять безопасностью сети, сочетая мониторинг, тестирование и совершенствование защитных механизмов. Инициатива Cisco по созданию самозащищающейся сети (Self-Defending Network) направлена на автоматизацию и интеграцию всех уровней защиты для удержания бизнес-процессов в рабочем состоянии даже при активных атаках. В конечном счете, проектирование сетевой безопасности - это комплексный процесс, сочетающий технические решения, организационные меры и обучающую работу с персоналом. Только совместное применение технологий защиты, правильных политик и компетентного управления позволяет создать надежную и эффективную систему, способную противостоять самым современным угрозам.

.