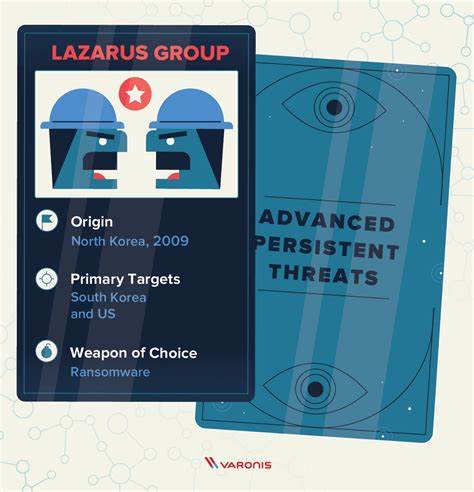

Северная Корея давно зарекомендовала себя как источник киберугроз, и группа Advanced Persistent Threat (APT) под названием Lazarus не раз привлекала внимание экспертов по кибербезопасности. Недавние сообщения о целевых атаках на российские организации, проводимых этой группой, с использованием бэкдора KEYMARBLE, вновь поднимают вопросы о безопасности и способах защиты от угроз со стороны иностранных государств. Кто такая группа Lazarus? Группа Lazarus, связанная с правительством Северной Кореи, активно занимается кибершпионством и киберпреступлениями с начала 2010-х годов. Она известна своими высокоорганизованными и сложными атаками на различные цели, включая финансовые учреждения, правительственные структуры и крупные корпорации. Одним из наиболее известных инцидентов стала атака на Sony Pictures в 2014 году, после которой группа получила широкую известность.

KEYMARBLE: Бэкдор, вызывающий опасения Бэкдор KEYMARBLE используется группой Lazarus для получения неавторизованного доступа к системам жертв. Этот инструмент представляет собой сложное вредоносное ПО, позволяющее злоумышленникам контролировать скомпрометированные системы, а также извлекать данные и выполнять другие вредоносные действия. Отличительной чертой KEYMARBLE является его способность обходить системы обнаружения и антивирусные программы, что делает его особенно опасным. Целевые атаки на российские организации По слухам, Lazarus сосредоточилась на российском пространстве, проводя атаки на различные государственные и частные структуры. В последние месяцы увеличилось количество инцидентов, связанных с использованием KEYMARBLE в атаках на российские финансовые учреждения и государственные организации.

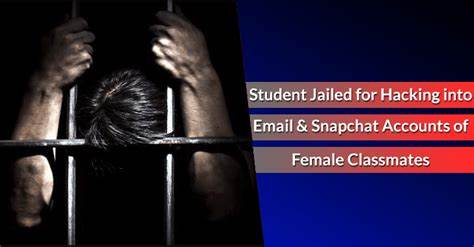

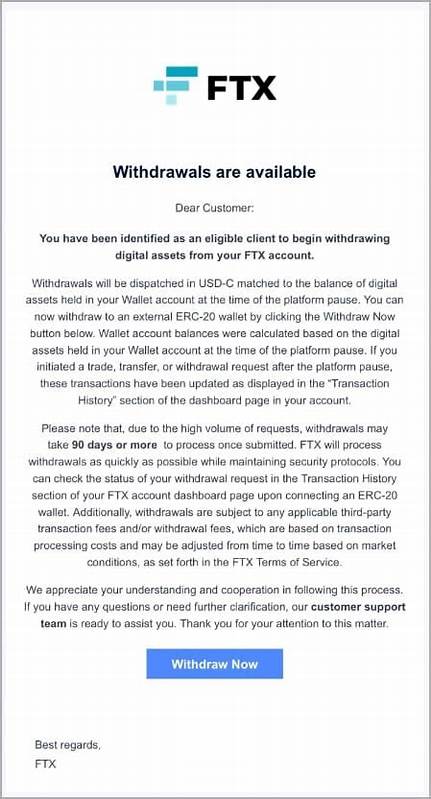

Это вызывает серьезные опасения, так как такие атаки могут привести к серьезным утечкам данных и финансовым потерям. Как работают атаки Lazarus? Атаки группы Lazarus часто начинаются с фишинга, когда злоумышленники отправляют целевым пользователям злонамеренные электронные письма или ссылки. После того как пользователь взаимодействует с таким сообщением, устанавливается бэкдор KEYMARBLE. Он тихо работает в фоновом режиме, обеспечивая злоумышленникам доступ к системе жертвы. Важно отметить, что группа Lazarus также использует уязвимости в программном обеспечении, чтобы развивать свои атаки.

Это подчеркивает необходимость использования обновленного программного обеспечения и регулярного патчинга систем. Защита от угроз Для защиты от подобного рода угроз необходимо принять комплексный подход: 1. Обучение сотрудников: Обучите сотрудников выявлять фишинговые письма и другие угрозы. Отказ от открытия ссылок и вложений от неизвестных отправителей может помочь предотвратить многие атаки. 2.

Регулярные обновления: Убедитесь, что все системы и программное обеспечение обновлены. Уязвимости, которые злоумышленники используют в своих атаках, часто закрываются в новых версиях программного обеспечения. 3. Использование антивирусного ПО: Современное антивирусное программное обеспечение и системы обнаружения вторжений могут помочь в выявлении и блокировке KEYMARBLE и других вредоносных программ. 4.

Мониторинг активностей: Установите систему мониторинга для отслеживания необычной активности в сети. Поиск аномалий может помочь в быстром выявлении потенциальных вторжений. 5. Создание резервных копий данных: Регулярные резервные копии данных могут помочь восстановить важную информацию в случае успешной атаки. Заключение Атаки северокорейской группы APT Lazarus подчеркивают важность бдительности в сфере кибербезопасности.

Угрозы, исходящие от таких групп, требуют от организаций профессионального подхода к защите своих данных и инфраструктуры. Следуя рекомендациям по защите, можно значительно снизить риски и избежать потенциальных потерь. Заботьтесь о своей безопасности — своевременные меры могут стать решающим фактором в борьбе с киберугрозами.