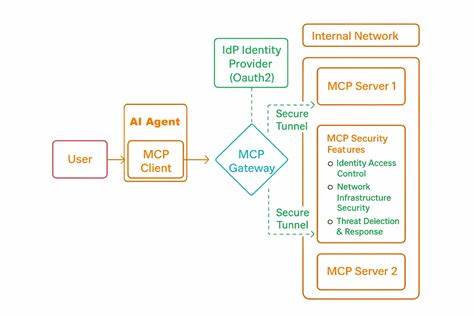

С развитием искусственного интеллекта и интеграцией AI-агентов в бизнес-процессы предприятия столкнулись с необходимостью управления множеством различных инструментов и сервисов, объединенных в единую инфраструктуру. Протокол Model Context Protocol (MCP), изначально задуманный как экспериментальный механизм для интеграции моделей и сервисов, быстро превратился в критически важный элемент корпоративных AI-платформ. Это сопровождалось вводом MCP-шлюзов, централизующих управление множеством серверов и инструментов, что значительно упростило операционную работу и повысило скорость разработки. Однако с появлением централизованной архитектуры возникли и новые серьёзные вызовы в области безопасности. Первоначально MCP-шлюзы решали задачи обнаружения и настройки серверов, объединяя все MCP-сервера и инструменты в единый каталог.

Централизованный доступ позволял стандартизировать аутентификацию, вести логирование и контролировать состояние инфраструктуры в реальном времени. Облачные провайдеры и крупные компании, например AWS, подчеркивали преимущества таких решений с точки зрения удобства эксплуатации и масштабируемости, называя их выходом из состояния «дикого запада» интеграции AI-инструментов. Однако, как подчеркивают специалисты в области защиты корпоративных AI-систем, операционная эффективность сама по себе не гарантирует безопасность. Централизация, несмотря на свои плюсы, привносит существенные риски, особенно когда речь идет о доверии и защите данных. Одной из ключевых проблем является так называемая «летальная триада» — сочетание доступа AI-агентов к приватным данным организации, обработки ими непроверенного внешнего контента и возможности внешней коммуникации без адекватного контроля.

Это создает поверхности для новых видов атак, таких как внедрение вредоносных запросов в обрабатываемый контент (prompt injection), утечка конфиденциальной информации и даже обход систем безопасности для извлечения чувствительных данных. Модульный характер MCP дополнительно усложняет ситуацию, ведь различные специализированные серверы обеспечивают эти три опасных функции, что требует комплексного подхода к управлению и контролю. Простые демонстрации возможностей MCP зачастую не передают всей сложности, с которой сталкиваются предприятия на практике. Реальные сценарии предусматривают необходимость строгого управления идентификацией AI-агентов, динамической авторизации с учетом ролей и контекста пользователя, а также полного аудита запросов и событий. Ключевыми аспектами становится управление версиями MCP-серверов, обеспечение отказоустойчивости с автоматическим переключением и мониторинг состояния в реальном времени.

В ответ на эти вызовы появилась новая концепция архитектуры — Guardian, или Защитник, которая развивается из традиционного шлюза в систему с высокой степенью контроля доступа и безопасности. Она интегрирует современные протоколы аутентификации, такие как OpenID Connect (OIDC), что позволяет определить, под чьим именем действует AI-агент, и контролировать доступ к инструментам на основе идентичности и прав пользователя. В Guardian включены механизмы политик безопасности — engines policy, осуществляющие динамическое предоставление инструментов и ресурсов в зависимости от текущего запроса, его контекста и надежности. Система обеспечивает ведение подробных журналов аудита, поддержку нормативных требований и мониторинг в режиме реального времени с выявлением угроз и аномалий. Инциденты автоматически фиксируются, а возникающие атаки — блокируются и корректно обрабатываются, что минимизирует риски утечек и компрометации.

Пример атаки, успешно предотвращенной Guardian, демонстрирует, как вредоносный запрос, старающийся извлечь конфиденциальные данные, анализируется политическим движком и отклоняется с соответствующим уведомлением безопасности. Такой подход значительно снижает вероятность успешного эксплойта и обеспечивает надежный контроль над AI-инфраструктурой. Внедрение Guardian в корпоративные структуры выполняется поэтапно, начиная с базовой интеграции идентификационных протоколов через OIDC и управления токенами, продолжая введением политик контроля доступа и динамическим распределением инструментов. Дальнейшие этапы предусматривают углубленный мониторинг, выявление аномалий, автоматизацию реакций на инциденты и внедрение механизмов анализа контента для борьбы с инъекциями вредоносных запросов. Такой комплексный подход позволяет решать актуальные производственные задачи: контролировать изменения MCP-серверов, предоставлять актуальные и безопасные каталоги инструментов, обеспечивать прозрачный аудит, фиксировать попытки атак и реагировать на них без задержек.

Сегодня переход от роли шлюза к роли защитника не является излишней роскошью, а становится обязательным фактором для организаций, строящих надежные и масштабируемые AI-системы. В условиях растущей автономности AI-агентов и увеличения объема обрабатываемых чувствительных данных разработка современного подхода к безопасности приобретает ключевое значение. Именно Guardian-архитектура задает стандарт комплексной защиты и поддерживает развитие корпоративного AI, позволяя раскрыть потенциал технологий при минимуме рисков. Организации, внедряющие подобные решения, получают не только эффективный контроль доступа и более качественное управление инфраструктурой, но и укрепляют доверие к своим продуктам со стороны пользователей и регуляторов. Путь трансформации MCP отражает общий процесс взросления IT-инфраструктуры в эпоху искусственного интеллекта: от простых и удобных шлюзов — к интеллектуальным защитникам, которые не только упрощают работу, но и надежно защищают данные и репутацию компании.

Такой подход становится фундаментом успешного и безопасного внедрения AI в бизнес-процессы будущего.