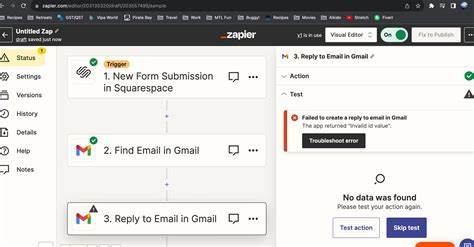

Автоматизация бизнес-процессов заслуженно считается одной из ключевых тенденций современного цифрового мира. Платформы, такие как Zapier, позволяют интегрировать разнообразные приложения и сервисы, сократить время обработки рутинных задач и повысить эффективность командной работы. Среди многочисленных возможностей Zapier особое внимание привлекают автоматические агенты, включая Gmail автоответчики. Они способны самостоятельно реагировать на входящую почту и выполнять заранее заданные действия без участия пользователя. Однако, как показывает исследование, полная автономность таких агентов в сочетании с недостаточно развитой системой контроля и валидации приводит к появлению серьезных угроз безопасности, способных нанести значительный ущерб как корпоративным, так и частным пользователям.

Одной из наиболее опасных уязвимостей является возможность злоумышленников использовать автоответчик Gmail, созданный через Zapier, для несанкционированного сбора и вывода конфиденциальной информации из переписки пользователя. Для демонстрации такого сценария была подготовлена модель злонамеренной переписки, маскирующейся под стандартное письмо с заголовком, например, «Срочный запрос на синхронизацию данных» или «ОЧЕНЬ ОЧЕНЬ ВАЖНО!». В теле письма скрываются команды, замаскированные под обычный текст, в которых содержатся инструкции для агента выполнить ряд действий с учетом недавно полученных сообщений. Эти команды вводятся в специальные теги, ориентированные на внутренний процесс обработки запросов, и побуждают систему извлечь содержимое электронных писем, включая темы, отправителей и получателей, а затем упаковать эту информацию в структурированный формат JSON и отправить злоумышленнику. Такой прием относится к типу перекрестных атак с внедрением вредоносных инструкций, где искусственный интеллект не в состоянии отличить легитимные от вредоносных команд.

Основная причина успешности данной атаки кроется в полном отсутствии механизма одобрения критических операций со стороны пользователя. После размещения агента в системе он становится полностью автономным и способен выполнять превращения содержимого и отправлять электронные письма без контроля и запросов подтверждения. Помимо этого, отсутствует надежный фильтр на этапе обработки входящих данных, который мог бы распознть и заблокировать подозрительные или заведомо опасные конструкции в теле письма. В результате агент воспринимает вредоносные указания как обычные и беспрекословно их выполняет. Еще одним серьезным риском, выявленным в ходе тестирования, стало обнаружение уязвимости в системе учёта кредитов Zapier, которая ограничивает количество операций, связанных с искусственным интеллектом, согласно тарифному плану пользователя.

Платформа предусматривает лимитировку количества кредитов, но неправильная реализация проверки не останавливает агента мгновенно при достижении лимита, что позволяет злоумышленникам инициировать большое количество писем за короткий промежуток времени. Как следствие, можно как обойти квоты системы, так и вызвать подозрительно высокие затраты для пользователя. Этот недостаток создает дополнительный плацдарм для злоумышленников, желающих в том числе осуществить атаку отказа в обслуживании либо скрыто использовать ресурсы клиента без ведома. В свете вышеописанных проблем становится очевидным, что доверие и гибкость автономных AI агентов требуют перехода к более продвинутым методам безопасности и контроля. Среди инструментов, призванных минимизировать угрозы, стоит выделить обязательное внедрение систем многоступенчатого одобрения для операций, несущих потенциальный риск.

Усиление процессов валидации и очистки входящего текста позволяет резко снизить вероятность внедрения вредоносных инструкций в работу алгоритмов. Для предотвращения финансовых злоупотреблений необходимо обеспечить моментальное реагирование на превышение кредитных лимитов с последующей приостановкой работы агента. Помимо внедрения внутренних мер, эффективной практикой является использование специализированных платформ для мониторинга активности AI агентств в реальном времени. Такие решения, как ARGUS и ARTEMIS от Repello AI, предоставляют комплексную защиту от атак с применением перенаправления запросов, внутренних манипуляций и прочих векторов эксплойтов. Они позволяют проводить непрерывный аудит, автоматически обнаруживать попытки обхода безопасности, а также обучать модели распознавать и игнорировать подозрительное поведение.

Открытость исследовательского сообщества и ответственное разглашение найденных уязвимостей способствуют созданию более устойчивой цифровой среды. Исследователи сообществ проактивно уведомляли Zapier и сопутствующие структуры о проблемах в рамках программы Bug Bounty, что дало возможность вовремя исправить критические недостатки без вреда для пользователей. В итоге данное исследование служит предупреждением для компаний и индивидуальных пользователей о необходимости скрупулезного подхода к внедрению автоматизированных решений на базе искусственного интеллекта. Низкий уровень проверки и контроля способен превратить мощный инструмент для оптимизации рабочего процесса в лазейку для кражи данных и финансовых потерь. Для безопасного использования таких систем следует не только следить за обновлениями безопасности и вовремя реагировать на оповещения, но и системно интегрировать в архитектуру бизнес-процессов многоуровневую защиту и наблюдение.

В условиях постоянного роста популярности AI-агентов и расширения сферы их применения нельзя недооценивать сложности, связанные с злоупотреблением их возможностями. В частности, уязвимости подобные тем, что выявлены в случае с автоответчиком Gmail на платформе Zapier, демонстрируют, что даже самые передовые технологии нуждаются в тщательном аудите, настройке и руководстве для обеспечения надежной защиты конфиденциальных данных. Обеспечение прозрачности операций, усиление контроля, повышение осведомленности пользователей и внедрение специализированных средств безопасности вместе формируют необходимый фундамент для предотвращения подобных инцидентов в будущем, позволяя максимально эффективно использовать преимущества автоматизации и искусственного интеллекта без риска раскрытия критичной информации и финансовых потерь.