Современные технологии разработки программного обеспечения активно интегрируют искусственный интеллект, что упрощает работу разработчиков и повышает продуктивность. Cursor AI — одна из таких платформ, предоставляющая умные инструменты для написания кода, включая поддержку популярных языков программирования и смарт-контрактов. Однако с популярностью пришли и риски: на примере недавнего инцидента с вредоносным расширением, распространявшимся через Open VSX, становится очевидно, насколько уязвимы даже самые продвинутые пользователи. Вредоносное расширение, замаскированное под плагин для разработки на Solidity — языке смарт-контрактов — нанесло серьезный ущерб криптоблокчейн-разработчику, несмотря на все меры предосторожности и высокий уровень его цифровой грамотности. В статье разбираем детали атаки, методы маскировки вредоносного ПО и важные рекомендации по безопасности для специалистов в области блокчейн-разработки и ИТ.

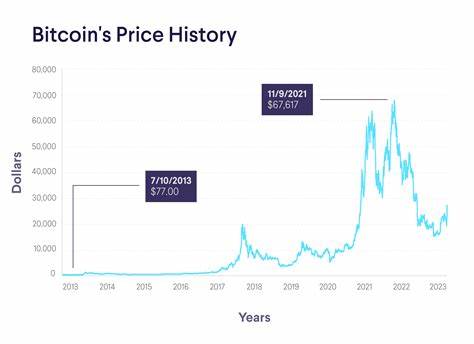

Open VSX — это открытое хранилище расширений, активно используемое в таких интегрированных средах разработки, как Cursor AI. Благодаря открытой модели, любой разработчик может разместить там свой пакет, что стимулирует развитие сообщества. Однако недостатки открытой экосистемы связаны с риском попадания вредоносных загрузок. В июле 2025 года эксперты «Лаборатории Касперского» получили заявление от российского блокчейн-разработчика, у которого украли криптовалюту на сумму около 500 000 долларов. Анализ причин инцидента выявил, что взлом произошел после установки зараженного пакета из Open VSX, под видом расширения для Cursor AI, предназначенного для работы с языком Solidity.

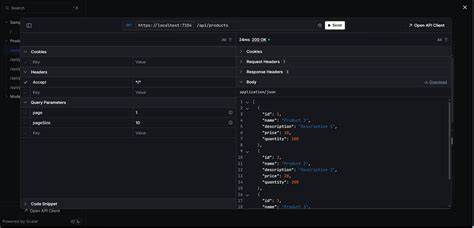

Ключевая угроза исходила от файла extension.js, который на устройстве жертвы загружал и исполнял вредоносный PowerShell-скрипт, получаемый с удаленного сервера angelic[.]su. Само расширение позиционировалось как инструмент для подсветки синтаксиса и оптимизации работы с кодом на Solidity, но эксперты выяснили, что заявленных функций оно не выполняло. По факту — это была фальшивая копия настоящего расширения.

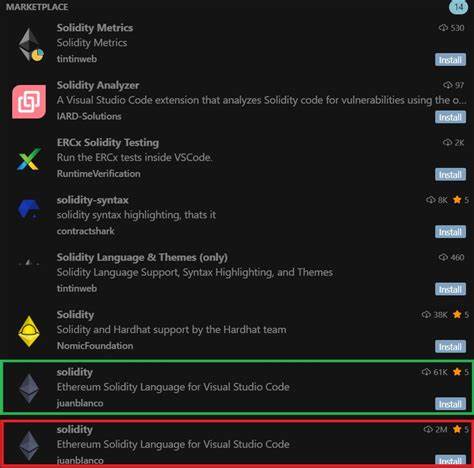

Описание и часть метаданных были скопированы с легитимного пакета, ставшего популярным среди разработчиков, что позволяло злоумышленникам выглядеть надежно и заслужить доверие. Интересной особенностью ситуации стало ранжирование результатов поиска в Open VSX. При запросе «solidity» в магазине расширений вредоносное приложение появлялось в верхних позициях, гораздо выше настоящего плагина. Это объясняется тем, что алгоритмы ранжирования учитывают несколько факторов помимо числа скачиваний — в том числе частоту обновлений и рейтинг. Новизна и регулярные апдейты сыграли злую шутку для пользователей, вызвав доверие к обновленному, но вредоносному коду.

Потерпевший разработчик заметил, что расширение не функционально (подсветка синтаксиса не работала), но воспринял это как временный баг и продолжил пользоваться плагином. Тем временем на устройство проник вредоносный менеджер удаленного доступа ScreenConnect, который позволил злоумышленникам контролировать компьютер жертвы. Далее операторы малвари установили бэкдор Quasar и пару стилеров — программ, которые собирали и передавали конфиденциальную информацию из браузеров, почтовых клиентов, а также из криптокошельков. В результате злоумышленникам удалось получить полный доступ к криптоактивам пользователя и вывести их на свои счета. Несмотря на удаление вредоносного пакета из Open VSX спустя две недели после выявления, атаки продолжились.

Уже на следующий день после удаления преступники опубликовали новую версию похожего расширения с тем же названием Solidity, практически полностью копировавшим название оригинала. Они пошли дальше: на этот раз поддельный плагин скачали около двух миллионов раз, что еще больше усложнило распознавание опасности для пользователей Cursor AI. При этом имена разработчиков казались идентичными, что было вызвано заменой одной буквы “l” на похожую по начертанию “I” — нюанс, который сложно заметить без пристального внимания. Эта мелкая визуальная хитрость стала эффективным трюком для обмана программистов. Поддельное расширение по-прежнему загружало вредоносные PowerShell-скрипты и устанавливало вредоносное ПО на компьютеры.

Анализ ситуации показал, что те же злоумышленники стоит за публикацией других вредоносных пакетов для экосистемы Visual Studio Code, таких как solaibot, among-eth и blankebesxstnion. Все они использовали похожие методы атаки и призваны были собирать конфиденциальные данные, а также предоставлять удаленный доступ злоумышленникам. Проблема зараженных opensource-пакетов становится все более актуальной не только для новичков, но и для опытных специалистов. Современные методы маскировки и злоупотребления репутацией, например подделка описаний, накрутка скачиваний и визуальная имитация имен разработчиков, создают серьезные трудности при выявлении поддельных программ. Данный инцидент ярко демонстрирует, что в условиях мировой цифровизации и роста популярности криптовалют даже осторожные пользователи могут стать жертвами атак.

Рекомендации специалистов подчеркивают необходимость комплексного подхода к кибербезопасности. Важно не только тщательно проверять источники расширений и обращать пристальное внимание на отзывы и активность в сообществе, но и применять специализированные средства защиты. Использование антивирусных программ с функциями проактивного обнаружения угроз, карантином подозрительных файлов и мониторингом сетевой активности значительно снижает риск успешного заражения. Кроме того, критически важна регулярная проверка установленных пакетов на наличие обновлений и возможных угроз. Особое внимание следует уделять поисковой выдаче в магазинах расширений.

Настоятельно не рекомендуется скачивать приложения только по позициям в рейтинге без дополнительного анализа. Проверка личности разработчика, сопоставление URL и изучение изменений в версии поможет заблаговременно выявить потенциальные риски. Кроме того, разработчикам и командам безопасности стоит активнее сотрудничать для выявления и оперативного удаления вредоносных компонентов из общедоступных хранилищ. Инциденты с вредоносными расширениями набирают обороты в сфере разработки ПО, особенно касающейся блокчейна и криптовалют. Это связано с высокой стоимостью украденных данных и цифровых активов.

Злоумышленники адаптируют свои методы, постоянно совершенствуя способы обхода защитных механизмов и маскировки вредоносного кода под легитимные приложения. Для минимизации угроз необходимы постоянный мониторинг, обучение пользователей основам безопасности и развитая инфраструктура киберзащиты. Таким образом, кейс с малварью из Open VSX, под видом расширения для Cursor AI, подчеркивает актуальность проблемы безопасности opensource-сред и распространяемых через них расширений. Только комплексный и осознанный подход к выбору ПО, постоянное обновление знаний и использование современных средств защиты обеспечат безопасность не только индивидуальных разработчиков, но и целых проектов, особенно в ответственных направлениях, таких как блокчейн-технологии и крипторазработка.