В современном мире кибербезопасность играет ключевую роль в защите корпоративных данных, особенно когда речь идёт о платформах резервного копирования и восстановления информации. Одной из таких важных систем является Commvault — широко используемое решение для комплексной защиты и киберустойчивости данных в крупных организациях. Несмотря на свою репутацию и уровень безопасности, продукт столкнулся с серьёзной угрозой в виде уязвимости удалённого выполнения кода (Remote Code Execution, RCE), получившей идентификатор CVE-2025-34028, которая способна нанести существенный ущерб системам и данным пользователей. Обнаружение и анализ данной уязвимости проливают свет на то, насколько критично модернизировать системы безопасности, особенно в условиях усиленного давления со стороны киберпреступных группировок и распространения ransomware-атак. Commvault позиционирует себя как продвинутое средство для обеспечения защиты данных, включая управление резервными копиями, интеграцию с различными облачными платформами, базами данных и гипервизорами.

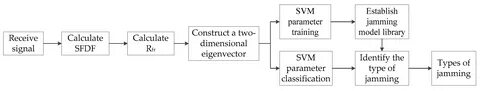

Решение охватывает широкий спектр клиентского сегмента — от крупных компаний и операторов управляемых сервисов до многочисленных сред с высокими требованиями безопасности. Несмотря на то, что в заявленных материалах Commvault подчёркивает использование надёжных технологий, включая протоколы с нулевым доверием (zero-trust), практика показала, что новые функции и интеграции порой открывают возможности для скрытых угроз. Исследование уязвимости началось с анализа сетевых сервисов, задействованных платформой. Компоненты, такие как IIS, Apache Solr и Tomcat, прослушивающие различные порты, дают исследователям ряд точек входа для взаимодействия. Особый интерес представлял Tomcat-сервер, который запускался от имени сетевого сервиса и работал на порте 443 TCP.

Внимательное изучение конфигурации сервера (server.xml) выявило множество context path, указывающих на корпуса различных модулей и административных консольных приложений. Проксирование входящих HTTP-запросов открывало доступ к множеству конечных точек — расширения форматов запросов .do активно использовались, что на первый взгляд могло указывать на Apache Struts, однако отсутствовал традиционный файл struts.xml, задающий маршрутизацию.

Это навело исследователей на необходимость глубинного анализа, включая декомпиляцию Java-архивов и классов, для понимания логики обработки запросов. Такой подход позволил выявить и подтвердить наличие маршрутов и методов, доступных как с аутентификацией, так и без неё. Ключевым элементом исследования стал файл authSkipRules.xml, в котором перечисленно множество эндпоинтов, игнорируемых фильтрами аутентификации. Среди них находились deployWebpackage.

do и deployServiceCommcell.do — два важных портала для развертывания обновлений и пакетов приложений внутри окружения Commvault. Способность использовать эти точки без предварительного входа в систему открывала потенциальные возможности для злоумышленников. Самым существенным открытием стало обнаружение атаки типа Server-Side Request Forgery (SSRF), при которой параметр commcellName напрямую использовался как доменное имя при формировании HTTPS-запроса к внешнему серверу. Отсутствие каких-либо проверок и фильтров на корректность или доверие к указанному хосту позволяла злоумышленнику управлять исходящими запросами сервера, направляя их на произвольные адреса, включая внутренние сетевые ресурсы.

Данная SSRF эксплуатация служила основой для дальнейшего развития атаки с целью удалённого выполнения кода. В ходе обработки ответа от внешнего сервера, бинарные данные, полученные от злоумышленника, писались на диск сервера Commvault в заранее заданную директорию с использованием параметра servicePack. Использование относительных путей с сегментами ../.

./ позволяло обходить ограничения и произвольно размещать файлы внутри каталогов серверного приложения, включая административные разделы, доступные через веб-интерфейс. После загрузки вредоносного ZIP-архива с расширением dist-cc.zip система автоматически распаковывала содержимое в специально подготовленную временную директорию с .tmp суффиксом.

Дальнейшее выполнение внутренней функции deployCCPackage приводило к развертыванию JSP-веб-сценариев, способных запускать произвольный код от имени веб-сервера. Этот механизм позволял практическим образом загрузить и активировать обратную оболочку (webshell), обеспечивая атакающему полный контроль над системой без необходимости аутентификации. Альтернативный путь для эксплуатации предполагал загрузку вредоносных пакетов непосредственно через multipart POST-запросы к endpoint'у deployServiceCommcell.do, что позволяло внедрять произвольные ZIP-файлы на сервер в обход ограничений сети, где прямые исходящие запросы могли быть заблокированы или проксированы. Этот сценарий дополнительно расширял возможности злоумышленника в условиях сложной инфраструктуры и ограниченного сетевого трафика.

Сотрудничество с командой безопасности Commvault (PSIRT) показало высокую оперативность реагирования со стороны производителя. Выявленные проблемы были сообщены 7 апреля 2025 года, а технический патч и обновления безопасности были выпущены всего за три дня, 10 апреля 2025 года. Так быстрое исправление и последующая публикация официального advisory, произошедшая 17 апреля, свидетельствуют о серьёзном отношении компании к вопросам безопасности. Реализованные меры включали обновление функционала в версии Innovation Release 11.38.

20 и последующих. Тем не менее, исследователи подчеркнули необходимость внимательного тестирования и точного определения версий продукта, подверженных данной уязвимости, поскольку первоначальные отчёты содержали неоднозначности по версиям, однако после коммуникации с разработчиками разъяснения быстро поступили. Вывод из проведённого анализа и практических испытаний таков — резервные решения и системы защиты данных, несмотря на высокую ценность и доверие, не застрахованы от возникновения уязвимостей, оказывающихся привлекательными целями для злоумышленников. Хранение учетных данных с повышенными привилегиями, возможность автоматизированного взаимодействия с облачными и внутренними системами создают широкий спектр атакующих площадок. В условиях нарастания угроз со стороны ransomware-операторов, чья эффективность снижается при наличии надёжных резервных копий, компрометация самой системы резервного копирования становится стратегической угрозой.

Уязвимость CVE-2025-34028 в Commvault — яркий пример того, как даже современные платформы могут быть взломаны через оригинальные и технически глубокие цепочки, сочетающие SSRF и возможность произвольной записи файлов. Для организаций, использующих Commvault, данный инцидент должен стать сигналом к проведению оценки рисков и проверки актуальности применяемых обновлений. Важно внедрять практики регулярного мониторинга, а также использовать наличие Detection Artefact Generator — инструментов для выявления попыток эксплуатации. Заключение подчёркивает необходимость системного подхода к безопасности корпоративных инструментов резервного копирования. Совершенствование процессов реагирования на уязвимости, оперативное обновление и просвещение технического персонала — ключевые аспекты предотвращения потенциальных масштабных утечек данных и инцидентов вторжения.

Лаборатория watchTowr, предоставившая исследование, демонстрирует важность постоянного анализа и тестирования защищённости новых функций продуктов — деятельность, направленную на выявление уязвимостей ещё до того, как они будут использованы злоумышленниками. В современном прозрачном и быстроменяющемся ландшафте информационной безопасности совместная работа исследователей, производителей и пользователей становится залогом устойчивости цифровых инфраструктур.