В современном мире разработки программного обеспечения безопасность и доверие к используемым инструментам играют ключевую роль. Особенно это касается open-source проектов и npm-пакетов, которые широко применяются в JavaScript-сообществе. Один из таких популярных инструментов — eslint-config-prettier, который помогает применять стилизацию кода с помощью ESLint и Prettier, обеспечивая удобство и единообразие при работе с кодом. Однако недавно был обнаружен тревожный инцидент: несколько версий eslint-config-prettier были опубликованы с вредоносным кодом, что вызвало волну обеспокоенности среди разработчиков и вызвало серьезные обсуждения в сообществе. Эта ситуация началась с публикации на npm-репозитории нескольких версий eslint-config-prettier, в которых не было видимых изменений в кодовой базе репозитория.

Однако при внимательном анализе различий между версиями на сервисе npmdiff.dev были выявлены подозрительные изменения — в частности, добавление инсталляционного скрипта и файла с расширением .dll. Такое вмешательство вызвало тревогу у пользователей, так как подобные действия выходят за рамки обычного функционала пакетных обновлений. Вредоносный скрипт в новых версиях eslint-config-prettier содержал код, который при запуске на платформе Windows пытался выполнить файл node-gyp.

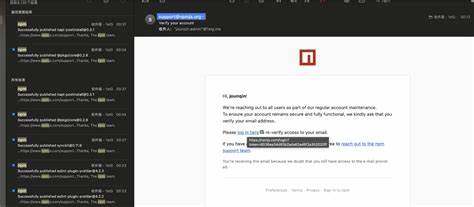

dll с помощью утилиты rundll32. Этот файл был внедрен в пакет с целью запуска неизвестного кода на машине разработчика. Анализ кода показал, что он не был сильно зашифрован или обфусцирован, что указывало либо на поспешность злоумышленников, либо на попытку быстро распространить заражённую версию. Ситуация усугублялась тем, что в официальном репозитории GitHub не появилось никаких коммитов или pull request’ов, соответствующих этим новым версиям. Это означало, что злонамеренные версии были опубликованы без официального одобрения и контроля, что предполагает компрометацию учетной записи npm, обладающей правами публикации.

Разработчики и пользователи были встревожены, так как подобные внедрения вредоносного ПО способны нанести серьезный ущерб, в том числе украсть данные, инфицировать систему или запустить вредоносные процессы. Публикация заразных обновлений вызвала бурное обсуждение в сообществе, возникли предположения о фишинговых атаках, которые могли стать причиной утечки npm-токена одного из владельцев пакета. Один из опубликованных комментариев напрямую связал инцидент с компрометацией учетных данных, что спровоцировало разработчиков удалить скомпрометированный токен и начать публикацию «чистых» версий с исправлениями. Реакция разработчиков была быстрой и конструктивной — заражённые версии были помечены как устаревшие (deprecated), что стало предупреждением для систем автоматического обновления, например dependabot и renovate, чтобы исключить их из предложений к обновлению. Это важный шаг, позволяющий снизить риск автоматического подтягивания вредоносных пакетов в проекты.

Кроме того, опубликованы рекомендации по проверке пакетов на наличие необычных изменений и повышению уровня безопасности учетных данных. Данный случай стал серьезным напоминанием о необходимости строгого контроля и безопасности при работе с npm и другими пакетными менеджерами, а также прозрачно демонстрирует уязвимость даже самых популярных и проверенных решений в экосистеме. Он подчеркивает, что взлом учетных записей или распространение фишинговых писем могут привести к широкомасштабным последствиям для миллионов разработчиков по всему миру. Для пользователей и организаций это сигнал к активным мерам — регулярно проверять используемые зависимости на предмет обновлений и подозрительных изменений, следить за безопасностью учетных записей, использовать многофакторную аутентификацию там, где это возможно, а также своевременно реагировать на сообщения и предупреждения из сообщества. Кроме того, инструменты автоматического обновления и анализа кода должны быть настроены для выявления подобных аномалий и предупреждений.

В результате инцидента с eslint-config-prettier были усилены процессы проверки и аудита пакетов в сообществе Prettier и владельцами соответствующих npm-аккаунтов. Появился более широкий интерес к безопасности цепочки поставок программного обеспечения, что важно для снижения рисков как для отдельных разработчиков, так и для крупных компаний. Подобные случаи также стимулируют разработчиков задуматься о построении доверенных процессов публикации пакетов, в том числе использовании привязки к проверенным аккаунтам, раздельном управлении токенами, регулярной ротации ключей и внедрении автоматических проверок на этапе CI/CD. Такой подход помогает предотвратить публикацию вредоносных версий и повышает общую надежность экосистемы. В заключение стоит отметить, что инцидент с eslint-config-prettier — не единичный случай в мире open-source, но он служит важным уроком для всех разработчиков.

Безопасность пакетов — это ответственность каждого участника сообщества. Своевременное обнаружение и реакция на инциденты позволяют минимизировать их влияние, а комплексный подход к защите учетных данных и аудиту кода формирует безопасную среду для разработки качественного программного обеспечения.