Entra ID сегодня является ключевой службой управления идентификацией и доступом в экосистеме Microsoft, обеспечивая аутентификацию и авторизацию для целого ряда сервисов, таких как Microsoft 365 и Azure. Однако недавние исследования выявили серьезную уязвимость, которая могла позволить злоумышленникам получить полный контроль над любым аккаунтом Entra ID, минуя обычные механизмы защиты, включая политики Conditional Access. Эта уязвимость была связана с особенностями работы так называемых Actor tokens - неподписанных токенов имитации, которые Microsoft использует для внутреннего взаимодействия своих сервисов. Разберем, как именно функционировали эти токены, почему они представляли угрозу, и какие последствия могла иметь эксплуатация данной уязвимости. Actor tokens - это уникальный тип токенов, выпускаемых службой Access Control Service Microsoft, предназначенный для реализации механизмов service-to-service (S2S) коммуникаций.

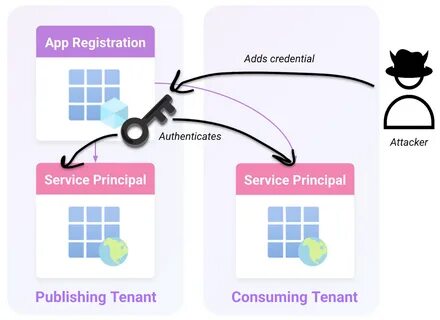

Фактически эти токены позволяют одному сервису действовать от имени пользователя в другом сервисе, например, когда Exchange Online взаимодействует с SharePoint или Azure AD Graph API. При этом токены имеют особенность: они не подписаны криптографически, что означает возможность их подделки и использования для имитации любого пользователя в пределах заданного ресурса на срок 24 часа после выпуска. Главным пробелом в безопасности было то, что Azure AD Graph API, используя этот тип токенов, недостаточно надёжно проверял принадлежность запрашиваемого токена к конкретному тенанту. В результате злоумышленник, имея Actor токен из одного тенанта, мог изменять в нём идентификаторы и использовать его для доступа к любому другому тенанту, где адресовал запрос. Даже если учетная запись пользователя в целевом тенанте вообще не связана напрямую с исходным тенантом.

Это открывало путь к проникновению в случайный клиентский аккаунт просто зная его tenant ID и netId пользователя внутренне идентифицированного в данном аккаунте. Особенность netId в том, что это уникальный идентификатор, отвечающий за связи пользователя через несколько тенантов и гостевых аккаунтов. Через механизмы B2B доверия злоумышленники могли получить netId гостевого пользователя в целевом аккаунте, а затем, используя поддельный Actor токен с этим netId, переходить в учетную запись жертвы в её домашнем тенанте. Таким образом возможна многократная масштабируемая атака с использованием цепочек доверия между арендаторами. Важно отметить, что при запросах через Azure AD Graph API фактически отсутствует логирование выдачи и использования таких токенов, что делает обнаружение атак крайне сложным.

Только совершение модификаций - например, создание новых пользователей с правами Global Admin - вызывает аудит в логах, но и тогда инициатором действия отображается GUI/название официального приложения, из-за чего кажется, что действия выполнил легитимный администратор. Практические последствия эксплуатации уязвимости крайне серьезны. Злоумышленник способен не только читать любые данные пользователя, включая персональную информацию, группу и роли, настройки безопасности, Политики Conditional Access, устройства и даже BitLocker ключи, но и в полном объеме управлять тенантом, создавать новых пользователей, назначать права, добавлять сервисные учетные записи с нужными разрешениями. Это даёт ему полный контроль над Microsoft 365, Azure, SharePoint и Exchange Online данного клиента. Данной угрозой был подвержен практически каждый публичный тенант Entra ID, кроме, возможно, изолированных национальных облаков с собственными ключами подписи токенов.

Уязвимость была оперативно выявлена исследователем в июле 2025 года и сразу же передана в Microsoft Security Response Center (MSRC). Уже через несколько дней Microsoft завершила исправление на уровне Azure AD Graph API и ввела дополнительные ограничения, запрещающие выдачу Actor токенов с использованием сервисных учетных данных для этой API. В сентябре 2025 был опубликован CVE-2025-55241 - официальная идентификация данной уязвимости. Исправление уязвимости значительно повысило безопасность Entra ID, однако опыт показывает, что проектирование систем с учетом принципов безопасности должно предусматривать не просто контроль доступа, но и наличие адекватного логирования, возможности отзыва токенов, криптографическую защиту подписи, а также обоснованное управление доверием между сервисами и тенантами. В случае Actor токенов все эти элементы отсутствовали, что создало широкую поверхность для атак.

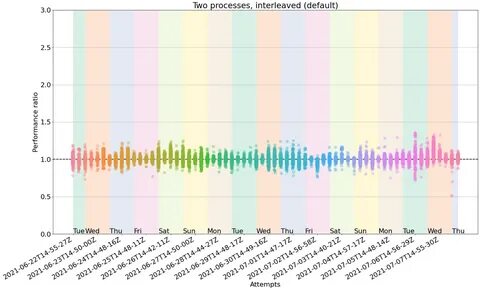

Обнаружение подобных попыток злоупотребления в дальнейшем возможно с помощью специальных KQL-запросов, учитывающих особенности логов, когда инициатором действия определяется и имя пользователя, и имя используемого приложения (например, Exchange). Это дает возможность выявить аномалии, вызывающие подозрения, и оперативно отреагировать. Рассматриваемая уязвимость стала знаковым примером того, как сложные внутренние механизмы аутентификации и взаимодействия сервисов могут привести к масштабным рискам, если в них не заложены необходимые меры безопасности. Важно, чтобы администраторы Entra ID регулярно следили за обновлениями безопасности, применяли лучшие практики в области прав доступа и аудита, а также использовали актуальные механизмы защиты облачной инфраструктуры. Заключая, можно сказать, что выявленная возможность получить права Global Admin в любом тенанте Entra ID через подделку Actor токенов представляла исключительную угрозу безопасности облачных сред Microsoft.

Быстрая реакция Microsoft и публикация рекомендаций позволили минимизировать потенциальные инциденты. Тем не менее, этот кейс служит ценным уроком для специалистов в области безопасности, подчеркивая необходимость постоянного анализа встроенных в платформы сервисов и готовности к быстрому реагированию в условиях постоянного усложнения угроз. Понимание механизма атаки на базе Actor токенов и способов обхода проверок идентичности дает глубокое представление о внутреннем устройстве Entra ID и необходимости критического взгляда на протоколы взаимодействия внутри экосистемы Microsoft. Дополнительно, концепция утечки идентификаторов netId через B2B гостевые учетные записи демонстрирует, что архитектурные решения в области доверия играют ключевую роль в обеспечении безопасности и требуют регулярного пересмотра. Для администраторов Entra ID рекомендуется уделять особое внимание управлению гостевыми пользователями, контролю сетевого доступа, а также интеграции современных средств мониторинга и анализа логов, что позволит обнаруживать даже необычные сценарии использования сервисов.

Постоянное обучение и осведомленность об уязвимостях подобного масштаба поможет своевременно выявлять и реагировать на угрозы, сохраняя безопасность и целостность облачной инфраструктуры организации. .