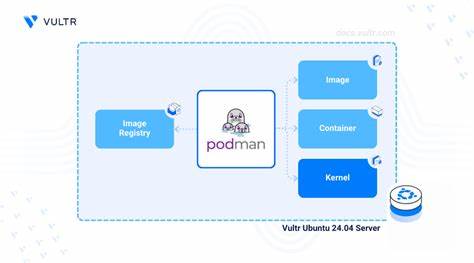

В современном мире разработки и развертывания программного обеспечения контейнеры стали неотъемлемой частью инфраструктуры. Они обеспечивают изоляцию, переносимость и удобство управления приложениями. Среди различных технологий контейнеризации Podman выделяется своей безопасностью и гибкостью. Однако одна из сложных задач — обеспечение постоянного хранения данных в условиях эфемерных контейнеров, которые часто перезапускаются или обновляются. В этой области ZFS, обладая богатым набором функций, включая моментальные снимки и репликацию, предоставляет уникальные возможности для надежного и гибкого хранения данных.

Объединение Podman и ZFS через хуки открывает двери к эффективному управлению данными контейнеров, где хранилище дисков остается постоянным, несмотря на эфемерный характер самих контейнеров. Использование ZFS с Podman обеспечивает непревзойденный контроль над жизненным циклом данных контейнеров. Благодаря функциям ZFS, таким как защита целостности данных, сжатие и моментальные снимки, пользователи получают возможность создавать и поддерживать резервные копии, восстанавливать состояние и легко управлять данными вне зависимости от состояния контейнера. Постоянный том данных можно организовать на родительском ZFS-диске и монтировать его в контейнеры, которые запускаются и удаляются по мере необходимости. Таким образом, обновление образов контейнеров и развертывание новых версий приложений происходит без риска потери данных.

Ключом к этим возможностям служат хуки Podman — скрипты и программы, которые запускаются на разных этапах жизненного цикла контейнера. В частности, хуки createRuntime вызываются после создания контейнера и перед его запуском. Это позволяет хук-скриптам подготавливать окружение контейнера, подключать необходимые ресурсы, в частности постоянные ZFS-тома, еще до того, как контейнер начнет работать. Таким образом, ZFS-дисковые наборы можно автоматически монтировать непосредственно в контейнер, предоставляя приложению доступ к постоянному хранилищу. Для успешной интеграции требуется создать образ контейнера, оснащенный поддержкой ZFS.

На основании FreeBSD используется готовый базовый образ с установленным пакетным менеджером и ZFS-утилитами, что упрощает управление файловыми системами и их монтирование внутри контейнера. Пакеты обновляются и устанавливаются на этапе сборки контейнера, обеспечивая актуальность и стабильность окружения. Конфигурация Podman требует указания каталога для хуков в файле containers.conf, обычно по пути /usr/local/etc/containers/containers.conf.

Здесь указывается путь к директории с хуками, например /usr/local/etc/containers/hooks.d. Это критически важно для корректного срабатывания хуков на нужных этапах. Создается JSON-файл описания хука, в котором определяется его версия, путь к исполняемому скрипту, условия срабатывания и этапы жизненного цикла контейнера, на которых он активируется. В данном случае хук срабатывает на этапах создания рантайма (createRuntime) и после остановки контейнера (poststop), и активируется только если контейнер содержит определенную аннотацию с указанием ZFS-диска.

Это позволяет запускать хук только для тех контейнеров, которым действительно необходимо монтирование ZFS-тома. Основной скрипт хука написан на shell. Он получает через стандартный ввод JSON-объект с информацией о контейнере, включая его уникальный идентификатор и текущий статус. Путем парсинга JSON с помощью jq извлекаются важные параметры. Если статус контейнера — создан (created), скрипт инициирует создание jail-подобного изолированного окружения, предоставляя необходимые разрешения для монтирования ZFS.

Затем задается применение ZFS зон с dataset к контейнеру, и внутри контейнера выполняется команда монтирования всех ZFS-наборов, что эквивалентно запуску службы ZFS, но делается вручную для контроля. Когда контейнер останавливается, скрипт также срабатывает, но уже в режиме stop. В этот момент происходит принудительное отмонтирование всех подключенных ZFS-дисков, что предотвращает повреждение данных и освобождает ресурсы. Такой подход гарантирует чистоту процедуры отключения, а также готовность к следующему запуску контейнера с тем же хранилищем. Создание самих ZFS-дисков с параметрами jailed=on и правильным mountpoint обеспечивает доступ исключительно к jail-средам, то есть контейнерам.

Этот уровень защиты увеличивает безопасность, исключая случайное смещение или неправильное использование дисков. Кроме того, организация дочерних ZFS-наборов для определенных частей данных, например, materialised views, дает возможность дифференцировать данные по уровню важности и необходимости резервного копирования. Реализация такой системы позволяет сочетать лучшие практики контейнеризации и файловых систем. Эфемерность контейнеров в этом случае не становится помехой для сохранности данных. Подобный метод полезен для баз данных, сервисов обработки информации, аналитики и других приложений, где важна сохраняемость и целостность данных.

Применение хуков в Podman расширяет возможности управления контейнерами, позволяя интегрировать ZFS управление напрямую в процесс создания и удаления контейнеров. Пользователи получают гибкий и мощный инструмент для построения отказоустойчивых, масштабируемых и легко управляемых систем с использованием преимуществ ZFS. Особенно полезен такой подход в средах, где необходимо быстро обновлять и заменять версии приложений, при этом сохранять состояние и историю данных. Удобство мгновенных снимков ZFS облегчает резервное копирование и восстановление, а разделение данных на отдельные datasets позволяет оптимизировать операции и обезопасить процессы. Не менее важной частью является подробная документация и поддержка – руководство по установке и настройке хуков, ясное описание процесса создания образов и контейнеров с поддержкой ZFS позволяют пользователям свободно использовать данное решение без глубокого погружения в детали внутреннего устройства контейнеров.

В итоге интеграция ZFS с Podman через хуки представляет собой мощное средство для современных ИТ-инфраструктур, обеспечивая удобство и надежность хранения данных в быстро меняющихся контейнерных средах. Это подтверждается успешным опытом использования в различных продуктивных и тестовых системах, где важна сохранность данных и гибкость развертывания. Внедрение данного подхода станет залогом эффективного управления контейнеризованными приложениями с постоянным хранением, что повышает устойчивость систем и обеспечивает бизнесу безопасность и гарантии сохранности ключевых данных. Поддержка и развитие подобных решений служат современным требованиям DevOps и облачных технологий, открывая новые горизонты в контейнерной архитектуре.

![Sportswriter Rick Reilly on Donald Trump's Golf Cheating [video]](/images/07B53256-7858-4EF4-8AB9-48021B14F8EC)