Группа злоумышленников Storm-2603 привлекла повышенное внимание специалистов по кибербезопасности в 2025 году благодаря целенаправленному использованию нового типа командно-управляющей инфраструктуры, в частности DNS-управляемых закладок, в атаках вымогателей Warlock (также известного как X2anylock) и LockBit Black. Деятельность этой группы демонстрирует слияние тактик и техник, ранее характерных либо для инфраструктур кибершпионажа, либо для криминальных банд, что усложняет корректную классификацию и реагирование на угрозы, исходящие от неё. Storm-2603 связывают с эксплуатацией недавно выявленных уязвимостей Microsoft SharePoint Server — CVE-2025-49706 и CVE-2025-49704, получивших в этом контексте название ToolShell. Используя эти дыры безопасности, группа распространяет вредоносные программные комплексы, задействуя собственный набор инструментов C2-платформы, именуемый AK47 C2. Этот фреймворк примечателен тем, что поддерживает как HTTP, так и DNS-протоколы для управления заражёнными устройствами.

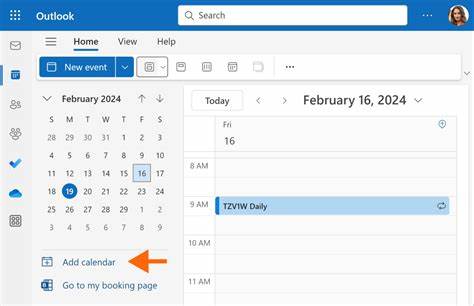

Версия AK47HTTP работает через традиционные HTTP-запросы, а более инновационная AK47DNS взаимодействует с системами, используя DNS для передачи команд и получения ответов. Такая реализация C2 имеет ряд преимуществ: она облегчает обход традиционных методов обнаружения и блокировки трафика, поскольку DNS-запросы часто остаются незамеченными и не вызывают подозрений. Основой эксплойта в атаках Storm-2603 являются исполняемые файлы, в том числе легитимные инструменты с открытым исходным кодом и ряд утилит Windows, таких как masscan, WinPcap, SharpHostInfo, nxc и PsExec. Совокупность этих средств помогает злоумышленникам сканировать сети, собирать информацию об окружении и оперативно распространять вредоносный код по инфраструктуре жертвы. Особое место занимает backdoor с именем dnsclient.

exe – это модуль, который реализует работу с DNS-управлением, поддерживая постоянную связь с командным сервером, расположенным под доменом update.updatemicfosoft[.]com (замаскированный под официальные названия Microsoft для затруднения обнаружения). Через этот бекдор отправляются команды, которые выполняются с помощью cmd.exe на заражённой машине.

Storm-2603 демонстрирует необычное сочетание инструментов и техник. Помимо использования открытых программ, группа применяет ряд неожиданных загрузчиков и sideloading-методов. Например, внедрение DLL-скидок с помощью легитимных компонентов 7-Zip (7z.exe и 7z.dll) или MSI-установщиков с запуском clink_x86.

exe, который загружает вредоносные DLL (clink_dll_x86.dll). Такие методы обеспечивают скрытность и устойчивость вредоносных компонентов и позволяют развертывать несколько семей вирусов, включая LockBit Black и Warlock, на одном заражённом устройстве. Интересным фактом является использование Storm-2603 техники BYOVD (Bring Your Own Vulnerable Driver). Эта методика предполагает использование уязвимых драйверов третьих сторон для отключения антивирусного и защитного программного обеспечения на конечных системах.

В частности, группа использует драйвер ServiceMouse.sys, исходящий из китайского поставщика Antiy Labs, чтобы реализовать функцию kill switch для систем безопасности, что повышает шансы успешного заражения. Все эти детали указывают на то, что Storm-2603 является сложной гибридной угрозой, сочетающей методы кибершпионажа и финансовой киберпреступности. Несмотря на признаки, указывающие на финансовую мотивацию, нельзя исключать, что деятельность этой группы может иметь двойное назначение: кражу информации и нанесение финансового ущерба одновременно. Такое сочетание свидетельствует о тенденции, когда национально-ориентированные хактерские группы начинают применять вымогательское ПО, что ранее было более характерно для криминальных сообществ.

Важным аспектом анализа деятельности Storm-2603 стали находки специалистов Check Point и Palo Alto Networks Unit 42. Они совместно выявили, что группа начинала использовать AK47 C2 ещё до публичного раскрытия уязвимостей в SharePoint, что позволило ухудшить ситуацию для многих организаций. Особое внимание было уделено наблюдениям и анализу артефактов, загруженных на VirusTotal, благодаря чему можно было отследить активность этой группы с марта 2025 года. В то же время специалисты Palo Alto Networks выделили определённые неопределённости в атрибуции. Несмотря на одновременное использование Warlock и X2anylock (AK47 ransomware), отсутствуют надёжные связующие индикаторы, которые позволили бы точно утверждать, что оба варианта относятся к одному набору шифровальщиков.

Это осложняет понимание картины и требует дальнейших исследований для идентификации поставщиков вредоносного ПО и их взаимосвязей. Масштаб и география атак Storm-2603 затрагивают преимущественно регионы Латинской Америки и Азиатско-Тихоокеанского региона. Такие активные и активные многофронтальные атаки могут влиять на корпоративный сектор, государственные учреждения и важные инфраструктурные объекты. Это, в свою очередь, требует адаптации методологий защиты, улучшения мониторинга сетевого трафика и усиленного применения стратегий реагирования на инциденты. Анализ активности группы указывает на резкий рост использования сложных инструментов и новых видов коммуникационных каналов для вредоносного программного обеспечения.

Использование DNS для C2-трафика является примером таких инноваций, направленных на обход традиционных средств киберзащиты. Помимо этого, сочетание легитимных утилит с кастомными вредоносными компонентами создаёт гибридную модель атаки, что значительно усложняет обнаружение и нейтрализацию изучаемых угроз. Рекомендации по противодействию стратегиям Storm-2603 включают постоянный мониторинг подозрительных DNS-запросов, усиленный контроль над исполняемыми файлами и DLL-библиотеками, применение белых списков и детальный аудит событий безопасности. Кроме того, необходимо оперативное применение обновлений безопасности и патчей, особенно в отношении компонентов Microsoft SharePoint Server, что снизит уязвимость к эксплойтам типа ToolShell. Особое значение приобретает сотрудничество и обмен разведданными между производителями антивирусного ПО, исследовательскими организациями и отраслевыми центрами реагирования на инциденты.

Только скоординированные действия помогут своевременно выявлять новые возможности кибератак и блокировать их на ранних этапах развития. Storm-2603 демонстрирует очередной виток эволюции вредоносных группировок, которые всё активнее интегрируют методы двух миров — государственных кибершпионских структур и финансово-ориентированных преступных сообществ. Это порождает новые вызовы в области безопасности корпоративных систем, требующие инновационного подхода и постоянного совершенствования средств защиты. В итоге, изучение угроз, связанных с DNS-управляемыми бекдорами Storm-2603 и распространением вымогателей Warlock и LockBit, открывает перед специалистами уникальную возможность для разработки эффективных стратегий защиты, адаптированных к быстро меняющейся киберуязвимости современного цифрового мира.

![Living with an Apple Lisa [video]](/images/F4362811-EFB3-4C52-B614-C3BBD6F9178D)