Chaos Mesh - это популярная платформа с открытым исходным кодом, создаваемая для моделирования сбоев и аномалий в облачных средах и Kubernetes-кластерах в частности. Она широко используется разработчиками и специалистами по обеспечению надежности программного обеспечения для выведения системы из строя в контролируемой среде и проверки её устойчивости к неисправностям. Однако недавнее исследование выявило несколько критических уязвимостей, которые ставят под угрозу безопасность всей инфраструктуры Kubernetes в случае успешной эксплуатации. Конкретно речь идет о критических недостатках, связанных с GraphQL-сервером внутри компонента Chaos Controller Manager. Эти уязвимости позволяют атакующим с минимальным доступом внутри кластера запускать произвольные команды на уровне операционной системы, что может привести к удалённому выполнению кода (RCE) и полном захвату Kubernetes-кластера.

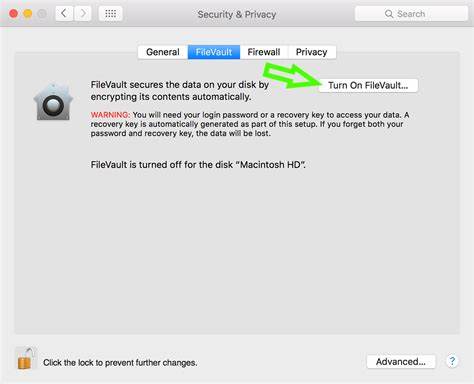

Эксплуатация данных уязвимостей не требует сложных техник проникновения - достаточно иметь минимальные права сети или использовать внутренний доступ злоумышленника, попавшего в кластер. Основные проблемы связаны с отсутствием достаточной аутентификации GraphQL-отладочного сервера, который предоставляет API-интерфейс для управления процессами и сетевыми настройками в кластере. Через этот уязвимый интерфейс можно отключать процессы, модифицировать таблицы iptables, а также выполнять OS-команды, дающие полный контроль над узлами кластера. Среди обнаруженных CVE и описанных в отчете JFrog, выделяются особой опасностью следующие уязвимости: открытый GraphQL-сервер без аутентификации, уязвимости в мутациях cleanTcs, killProcesses и cleanIptables, приводящие к внедрению произвольных команд. Их совокупное воздействие создает ситуацию, когда по цепочке можно достичь полного контроля над кластером, получить привилегированные токены сервисных аккаунтов, а значит, обходить встроенные механизмы контроля доступа и безопасности.

В условиях, когда Kubernetes-среды нередко обрабатывают критически важные корпоративные и облачные сервисы, подобные дефекты представляют серьезный риск. Потенциальное раскрытие данных, вмешательство в работу сервисов, горизонтальное перемещение по инфраструктуре и эскалация полномочий - лишь часть негативных последствий. Ведущие эксперты в области кибербезопасности обращают внимание на необходимость оперативного обновления версий Chaos Mesh до релиза 2.7.3 и выше, где разработчики устранили обнаруженные уязвимости.

Кроме того, рекомендуется ограничить сетевой трафик к Chaos Mesh API и демону, особенно при использовании платформы в незащищенных или открытых средах. Эксперты подчёркивают, что инструменты хаос-инжиниринга изначально предполагают высокий уровень контроля над системой, что с одной стороны даёт мощные возможности для тестирования, но с другой - увеличивает потенциальные риски в случае недостаточной безопасности. Практики безопасности Kubernetes и DevOps должны учитывать, что даже инструменты для повышения надежности требуют тщательной проверки и защиты. Для организаций, использующих Chaos Mesh, это сигнал к пересмотру текущих сетевых и аутентификационных настроек, внедрению принципов наименьших привилегий, а также тщательному мониторингу активности внутри кластера. Непрерывное обновление, аудит уязвимостей и готовность к реагированию на инциденты становятся критически важными мерами для предотвращения масштабных компрометаций.

В целом обнаруженные уязвимости спровоцировали дискуссию о балансе между функциональностью и безопасностью в Kubernetes-инструментарии. Они подчёркивают, что безопасность необходимо интегрировать на всех уровнях архитектуры и автоматизации, особенно в облачной и контейнерной среде, где динамичность и масштабируемость часто усложняют классические методы защиты. Пользователи Chaos Mesh и аналогичных платформ должны уделять повышенное внимание настройке контроля доступа и своевременной установке обновлений. Также целесообразно внедрять дополнительные средства ограниченного доступа, такие как сетевые политики Kubernetes, RBAC и изоляция компонентов, чтобы максимально снизить поверхность атак и минимизировать последствия возможных взломов. Последние инциденты с уязвимостями Chaos Mesh должны стать уроком для всех специалистов в области DevOps и информационной безопасности - необходимо совместно разрабатывать практические рекомендации и стандарты, которые позволят безопасно интегрировать мощные инструменты хаос-инжиниринга в производственные среды.

Техническое сообщество и разработчики должны продолжать активно работать над улучшением безопасности, уделяя особое внимание реализации надежных механизмов аутентификации, валидации запросов и журналированию действий. Предотвращение подобных инцидентов в будущем - дело общего интереса и ответственности всех участников цифровой экосистемы. В конечном итоге обеспечение безопасности Kubernetes-зон требует системного подхода, включающего обучение, автоматизацию и регулярные проверки, что позволит минимизировать угрозы и оптимизировать использование современных облачных технологий. Chaos Mesh и аналогичные решения, несмотря на выявленные риски, остаются ценными инструментами в арсенале современных DevOps и SRE-команд, но ключ к успешному и безопасному их применению - это комплексный подход к кибербезопасности и постоянное совершенствование процессов защиты. .

![Are we 'born obsolete'? How technology makes us feel ashamed [audio]](/images/90D9C609-B4DC-4D66-8F18-77ABB9945755)

![Rwanda Has Launched Africa's First Flying Car [video]](/images/942704BB-3520-414B-8BAF-30B2683AD55B)