В современном мире кибербезопасности вопросы надежной защиты операционной системы приобретают первостепенное значение. С усилением угроз — от целевых атак на государственные сервисы до скрытых вредоносных вторжений — становится необходимым иметь прочный фундамент, на котором строится вся система безопасности. Именно такую роль выполняет Bottlerocket — минималистичная операционная система на базе Linux, разработанная компанией AWS и обладающая продвинутой архитектурой безопасности, основанной на криптографической проверке целостности с момента включения оборудования до запуска приложений. Bottlerocket предлагает новый взгляд на безопасность загрузочного процесса и защиты файловой системы, что особенно актуально для сфер с высокими требованиями к соответствию и безопасности, таких как государственные учреждения, здравоохранение и образовательные проекты. В основе Bottlerocket лежит использование стандарта UEFI Secure Boot — технологии, обеспечивающей загрузку исключительно доверенных компонентов.

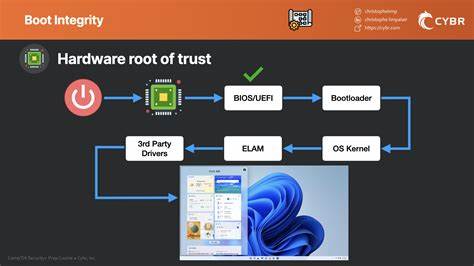

Secure Boot представляет собой архитектуру на базе инфраструктуры публичных ключей, встроенную в прошивку компьютера. При включении системы каждый компонент загрузки проверяется подлинность цифровой подписи. Если подпись не совпадает с доверенными сертификатами, процесс загрузки немедленно останавливается. Такой подход гарантирует, что никто не сможет запустить на оборудовании вредоносный код на этапе запуска операционной системы. Это важный элемент обеспечения доверия к железу, который формирует основу всей системы безопасности.

Bottlerocket делает ставку на самоподписанный загрузчик, который позволяет полностью контролировать цепочку доверия. Другие дистрибутивы часто используют сертификаты компаний вроде Microsoft, предоставляя им косвенный контроль над загрузочным процессом. Bottlerocket же генерирует собственные ключи при сборке системы, а для активации Secure Boot требуется установить эти сертификаты непосредственно в UEFI каждого устройства. Несмотря на сложности, связанные с управлением ключами и необходимостью устанавливать их на всех устройствах, этот подход устраняет риски компрометации из-за третьих сторон и существенно сокращает пространство для атак. После микропрограммы UEFI управление передается специальному загрузочному загрузчику (shim), который подписан индивидуальными ключами и расширяет возможности Secure Boot.

Этот shim устанавливает специальные протоколы для проверки всех последующих компонентов загрузчика и операционной системы. В частности, shim контролирует загрузку GRUB и ядра, обеспечивая непрерывное подтверждение легитимности каждого из них. Такой протокол основан на перехвате и проверке вызова загрузки новых компонентов, что позволяет сохранять доверие, даже если загрузчик GRUB не содержит собственных механизмов проверки цифровой подписи. Все ключи и сертификаты встроены на разных этапах, что создает цепь неизменяемых доверенных компонентов. Важным отличием Bottlerocket от традиционных дистрибутивов является отказ от использования initrd или initramfs — промежуточных мини-файловых систем, которые обычно выполняют первичную инициализацию и обеспечивают расшифровку или монтирование корневого раздела.

Обычные решения, применяющие initrd, имеют ряд недостатков, таких как увеличенная поверхность атаки и необходимость доверять коду, работающему в первоначальном пространстве пользователей. Bottlerocket упрощает процесс, позволяя ядру сразу монтировать корневую файловую систему. Защита корневого раздела в Bottlerocket реализована через технологию dm-verity, которая обеспечивает непрерывное проверочное чтение данных с устройства хранения. Механизм dm-verity строит дерево хешей Merkle поверх блоков файловой системы, где каждый блок постоянно сверяется с эталонным хешем. Если хоть один блок был изменен, система сразу обнаруживает это и инициирует аварийную остановку работы, не позволяя запускать ОС в потенциально скомпрометированном состоянии.

Такой подход гарантирует неизменность и целостность системы, вплоть до отдельных файлов и ключевых служб. Реализация dm-verity вместе с выбором статической, читаемой только системой корневой файловой системы мгновенно отличает Bottlerocket от множества операционных систем, где рутовые права у пользователя или злоумышленника позволяют беспрепятственно менять содержимое. При использовании Bottlerocket даже с повышенными правами невозможно внести изменения, которые переживут перезагрузку. Это значительно снижает риски установки руткитов и сохранения зловредного кода в системных сервисах. Безопасность Boot-процесса в Bottlerocket достигается за счет строгой последовательности HSM-обеспеченного управления ключами, многоуровневой цифровой подписи и исключения слабых звеньев вроде initrd и mutable root-fs.

Кроме того, система не предлагает никаких обходных путей или возможности перейти в менее защищенный режим — при любой ошибке верификации загрузка останавливается, и пользовать не сможет войти в скомпрометированную среду. Концепция fail-secure, заложенная в архитектуру, намного эффективнее многих традиционных систем с режимами «плейс плац» и нестрогой верификацией. Подход с самостоятельным управлением ключами требует от организаций серьезного внимания к процедурам криптографического менеджмента. Безопасное хранение ключей, своевременная ротация, надежная установка в прошивки устройств, а также наличие стратегий на случай их компрометации — все это становится основой успешного развертывания Bottlerocket в крупных инфраструктурах. Для упрощения задач интеграции предлагается использование аппаратных модулей безопасности (HSM) и автоматизированных процессов подписи образов системы.

Не менее важно отмечать, что Bottlerocket представляет собой не просто обвес для безопасности, а вполне производственную платформу для современных контейнерных приложений. Архитектура построена с учетом запросов DevOps и девсетов, позволяя разворачивать кластеры с максимальной автоматизацией и при этом существенно снижая риски безопасности. Контейнеры в такой системе запускаются поверх надежной, неподверженной изменениям операционной системы, что ограничивает возможность наружных атак и длительного сохранения вредоносного кода. Все это делает Bottlerocket одним из лучших кандидатов для использования в облачных и граничных вычислениях, где активны непрерывные обновления, масштабируемые нагрузки и высокие требования к безопасности. Особенно в условиях цифровой революции и роста нормативных требований к обработке персональных и критичных данных, использование архитектур с доказанной защитой загрузочного процесса и неизменной файловой системой становится золотым стандартом.

Эксперты Molnett особо подчеркивают, что именно такой подход к безопасности позволил им создавать высоконадежные решения с аппаратной изоляцией виртуальных машин и возможностью беспрепятственного развертывания контейнеров. Архитектура Bottlerocket стала ядром их платформы, обеспечивающей одновременно строжайший контроль базовой системы и гибкость для разработчиков. Bottlerocket — не просто технологическое решение, а концепция, которая меняет традиционное представление о безопасности в Linux-экосистеме. Отказ от доверия к сторонним корням, исключительная контрольность каждой части цепочки загрузки, интеграция с современными средствами криптографии и неизменность корневой системы создают прочный фундамент для построения доверенных вычислительных сред. С будущими планами по интеграции Trusted Platform Module (TPM) и расширению возможностей контролируемой загрузки, Bottlerocket продолжает развиваться, охватывая новые уровни защиты и совместимости с аппаратурой.