В последние месяцы в мире кибербезопасности возникло множество обсуждений о возможной роли северокорейских хакеров в использовании утечки данных, связанной с протоколом Railgun. Это стало основной темой для анализа и дискуссий среди экспертов, которые стремятся понять, действительно ли в этом случае присутствует северокорейский след, или же речь идет о недоразумении и ошибках интерпретации данных. Railgun — относительно новый продукт в мире сетевой безопасности, ставший популярным среди компаний, стремящихся защитить свои данные и системы от кибератак. Он предлагает уникальный подход к шифрованию и передаче данных в настоящем времени, что делает его привлекательным для организаций, работающих с чувствительной информацией. Однако именно эта популярность и привлекла внимание злоумышленников, в том числе тех, кто связывается с Северной Корейской киберпреступностью.

На повестке дня стоит вопрос: использовали ли северокорейские хакеры Railgun для реализации своих атак? Практически сразу после появления новостей о возможном использовании Railgun в кибератаках началась горячая дискуссия. Опубликованный отчет от DailyCoin, который стал первоначальным источником информации, упоминал о сбоях и подозрительных действиях, связанных с использованием Railgun, что вызвало огромный интерес и практически сразу же привлекло внимание исследователей по кибербезопасности. Несмотря на это, компания-разработчик Railgun поспешила опровергнуть эти обвинения. Они отметили, что не было никаких конкретных доказательств того, что их продукт был использован именно северокорейскими хакерами для кибератак. В официальном заявлении они подчеркнули, что их система была разработана с учетом современных стандартов безопасности и защищенности, делая ее практически непробиваемой для подобных атак со стороны злоумышленников.

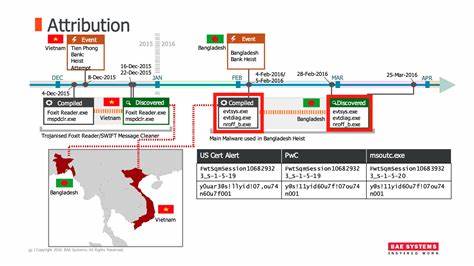

Тем не менее, эксперты по кибербезопасности не торопятся считать это заявление окончательным. Некоторые аналитики указывают на данные, полученные в ходе мониторинга сети, которые могут указывать на связь между атаками и Railgun. Например, были обнаружены аномалии в трафике, которые могли соответствовать признакам использования этого протокола. Эта информация стала основой для новых исследований и анализа. Согласно собранным данным, некоторые из атак, приписываемых северокорейским группировкам, действительно могли использовать Railgun как одну из платформ для нападений.

Специалисты обращают внимание на то, что данные группировки, известные своей сложной и продуманной тактикой, часто экспериментируют с различными инструментами и протоколами и могут быть заинтересованы в поиске новых способов обхода систем безопасности. В ответ на растущие опасения о возможной связи Railgun с хакерами, некоторые исследователи начали разрабатывать новые методы анализа и мониторинга сетевого трафика. Они рассматривают возможность создания алгоритмов, которые могли бы определить, происходят ли атаки из-за уязвимостей в самом протоколе Railgun или же из-за его неправильного использования. Это требует обширного анализа данных и может занять значительное время, но исследователи надеются, что смогут предоставить более четкий ответ на существующие вопросы. Одной из ключевых проблем в расследовании является то, что северокорейские хакеры известны своей способностью скрывать свои действия и маскировать свои атаки.

Использование различных техник обфускации помогает им избежать обнаружения, что делает любые расследования особенно сложными. В данной ситуации важно понимать, что наличие уязвимости в какой-либо системе – это только один из факторов, который необходимо учитывать при анализе и оценке угроз. Важно отметить, что Railgun не единственный протокол, который может стать целью злоумышленников. Глобальная киберугроза по-прежнему остается актуальной, и каждая новая уязвимость, обнаруженная в инструментах безопасности, может привести к новым атакам. Это подчеркивает важность постоянного мониторинга и обновления систем безопасности для защиты от новых и старых угроз.

В то же время, специалисты по безопасности обращают особое внимание на образование и обучение работников IT-отрасли, чтобы предотвратить использование уязвимостей. Обучение пользователей правильному обеспечению безопасности данных и систем может существенно снизить риск попадания в ловушки киберпреступников. Чтобы подвести итоги текущей ситуации, можно отметить, что вопрос о том, действительно ли северокорейские хакеры использовали Railgun, остается открытым. В то время как компания-разработчик протокола отрицает какие-либо связи с кибератаками, данные, полученные на уровне сетевого анализа, вызывают опасения и могут указывать на потенциальные уязвимости. Эксперты по кибербезопасности продолжают исследовать этот вопрос, чтобы найти окончательные ответы и выработать новые методы защиты.

Ситуация вокруг Railgun и северокорейских хакеров служит напоминанием о том, насколько важно быть внимательными к вопросам кибербезопасности и постоянно следить за развитием технологий. Разумеется, предстоит еще много работы, чтобы прояснить этот запутанный вопрос и обеспечить безопасность данных в быстро меняющемся мире технологий.