Curl — один из самых популярных инструментов для работы с сетевыми протоколами, широко используемый в различных приложениях и инфраструктурах по всему миру. За более чем 25 лет существования он неоднократно становился объектом внимания специалистов по безопасности из-за выявленных уязвимостей. Анализ опубликованных данных о дефектах curl за последние два десятилетия позволяет понять динамику развития проекта, увидеть закономерности возникновения и устранения проблем, а также наметить направления дальнейших улучшений в области безопасности. История выявленных уязвимостей в curl началась с немногочисленных, но серьезных инцидентов. Первые зарегистрированные отчеты о недостатках безопасности относились преимущественно к критическим или высоким уровням серьезности.

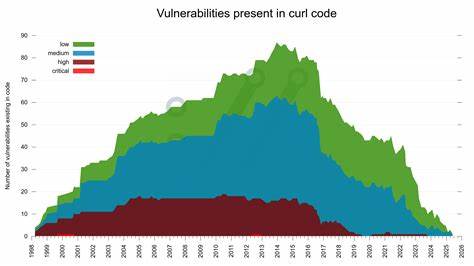

Тогда проекты в сфере open source редко фокусировались на комплексных процедурах по выявлению уязвимостей, а многие мелкие ошибки устранялись как обычные баги, не классифицируемые как угрозы безопасности. Однако по мере возрастания общей осведомленности о киберугрозах и усиления внимания участников сообщества количество зарегистрированных проблем заметно выросло. Один из факторов, способствовавших усилению процесса мониторинга безопасности, — это внедрение программы денежных вознаграждений для исследователей, выявляющих уязвимости. Анализ распределения уровней серьезности уязвимостей по годам показывает интересную динамику. В первые годы после появления curl преобладали высокие и критические уровни серьезности, однако начиная с 2006 года начали появляться недостатки средней и низкой важности.

На сегодняшний день почти половина всех известных уязвимостей имеет средний уровень серьезности. Это отражает развитие более тонких механизмов обнаружения и классификации дефектов, позволяющих учитывать разнообразие рисков. Особое внимание заслуживает возраст найденных уязвимостей, ведь значительная часть из них существовала в коде долгие годы до того, как была обнаружена и исправлена. Данные показывают, что ряд критических дефектов находился в проекте более двадцати лет, а медианный возраст выявленных проблем составляет около шести лет. Такая стойкость уязвимостей свидетельствует о сложности задачи полного покрытия кода автоматизированными и ручными методами тестирования.

Важно отметить, что даже сегодня, внедряя изменения в код, проект не может сразу увидеть эффект на статистику уязвимостей: необходим длительный период наблюдения, чтобы оценить реальное улучшение безопасности. Интересной визуализацией служит график, где по оси X откладывается дата исправления уязвимости, а по оси Y — количество лет, в течение которых дефект находился в исходном коде. Цвет точек на графике отражает уровень серьезности. Этот график словно горный хребет показывает, насколько глубоко и долго проблемы закладывались в архитектуру curl, порой появляясь вскоре после первых релизов и оставаясь незамеченными на протяжении многих лет. Такие данные дают ценную информацию для разработчиков, помогая определить, какие участки кода требуют повышенного внимания, а также дают представление о типичных временных рамках обнаружения и устранения ошибок.

Анализ уязвимостей с точки зрения их происхождения показывает, что curl, написанный на языке C, неизбежно сталкивается с типичными для этого языка проблемами: отсутствие автоматической проверки памяти и сложность предотвращения целого класса багов, связанных с неправильным управлением ресурсами. И хотя язык программирования не является причиной ошибок, он облегчает появление определенных типов уязвимостей. Проект проводил ручной анализ каждой выявленной уязвимости с оценкой, могло ли её избежать использование более безопасного языка программирования. Результаты показывают, что количество ошибок, связанных с особенностями C, со временем уменьшается, что является свидетельством растущего профессионализма разработчиков и улучшения практик написания кода, а также применения дополнительных инструментов анализа и тестирования. Начиная приблизительно с 2017 года, наблюдается заметное снижение численности высокосерьезных уязвимостей, и их практически нет начиная с 2019 года.

Это совпало с началом использования фуззинга — метода автоматизированного тестирования, направленного на выявление ошибок за счет подачи огромного количества случайных или специально сгенерированных входных данных. Также проект увеличил объемы непрерывной интеграции, количество тестовых случаев и разнообразие сред сборки. Все эти меры способствуют повышению качества кода и сокращению количества ошибок. Однако, несмотря на достигнутый прогресс, графики показывают, что многие уязвимости уже сейчас могут оставаться незамеченными, а фактическая картина безопасности проекта несколько искажена задержкой между моментом появления проблемы и её обнаружением. Это подчеркивает необходимость постоянного внимания к процессам аудита безопасности и активного применения методов статического и динамического анализа.

Опыт curl является важным примером для других проектов с открытым исходным кодом и тем, кто занимается разработкой программного обеспечения с долгосрочной поддержкой. Он демонстрирует, насколько важен систематический подход к фиксации и анализу уязвимостей, прозрачность процессов и постоянное улучшение практик разработки. Ключевым фактором прогресса стала не только технологическая модернизация процессов, но и активное взаимодействие с сообществом исследователей безопасности, а также внедрение мотивационных систем для их участия. Кроме того, внимание к языковым особенностям при оценке причин уязвимостей позволяет повысить осведомленность разработчиков о потенциальных рисках и способствует более осознанному выбору архитектурных решений, паттернов кодирования и использования дополнительного защитного программного обеспечения. Что ждать от будущего curl? Анализ текущих трендов и опыт прошлых лет вселяют оптимизм.