В последние годы ransomware-атаки стали одним из крупнейших вызовов для организаций и пользователей по всему миру. Среди них выделяются две группировки – Fog и Akira, которые начали активно использовать уязвимость CVE-2024-40766 для атаки на устройства SonicWall VPN. В данной статье мы подробным образом проанализируем эти атаки и предложим советы по защите от них. ЧТО ТАКОЕ CVE-2024-40766? CVE-2024-40766 – это уязвимость, обнаруженная в продуктах SonicWall, обеспечивающих виртуальные частные сети (VPN). Эта уязвимость позволяет злоумышленникам получать несанкционированный доступ к системам через уязвимые устройства, что открывает дверь для дальнейших атак, включая инсталляцию программ-вымогателей.

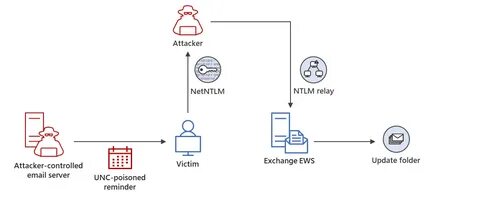

КАК РАБОТАЮТ АТАКИ FOG И AKIRA? Группировки Fog и Akira используют методику, известную как "ransomware-as-a-service" (RaaS). Это позволяет им не только напрямую атаковать сети организаций, но и предоставлять услуги другим преступникам для запуска атак. Такие группировки часто используют сложные схемы социальной инженерии, чтобы обманом заставить сотрудников организаций скачать вредоносное ПО или ввести учетные данные на фальшивых сайтах. # Механизм атаки 1. Первоначальный доступ: Злоумышленники используют CVE-2024-40766 для получения доступа к системам.

Это может быть достигнуто через фишинг или эксплуатацию уже известной уязвимости. 2. Инсталляция вредоносного ПО: После получения доступа они могут установить программное обеспечение, такое как Fog или Akira, которое затем начинает шифровать файлы пользователя или целую систему. 3. Запрос выкупа: После завершения шифрования жертвы получают уведомление о том, что их данные зашифрованы, и им необходимо заплатить выкуп для их восстановления.

Обычно выкуп требует уплаты в криптовалюте, что затрудняет отслеживание злоумышленников. ПОСЛЕДСТВИЯ ДЛЯ ОРГАНИЗАЦИЙ Атаки программ-вымогателей могут иметь серьезные последствия для организаций. Помимо финансовых потерь, предприятия рискуют утратить важные данные, спутать свою репутацию и подвергнуться юридическим и нормативным последствиям. А также последствия могут затронуть клиентов и партнеров, что еще больше подрывает доверие к компании. КАК ЗАЩИТИТЬСЯ ОТ АТАК? Защита от атак программ-вымогателей требует комплексного подхода.

Вот некоторые рекомендации: 1. Обновление программного обеспечения: Убедитесь, что все используемые приложения и системы обновлены. Уязвимости, такие как CVE-2024-40766, часто исправляются в новых версиях программного обеспечения. 2. Использование многофакторной аутентификации: Это поможет предотвратить доступ злоумышленников к системам даже в случае утечки паролей.

3. Обучение сотрудников: Организации должны проводить регулярные тренинги по кибербезопасности для своих сотрудников, чтобы повысить осведомленность о phishing-атаках и других методах социальной инженерии. 4. Резервное копирование данных: Регулярное создание резервных копий данных поможет минимизировать ущерб в случае успешной атаки программ-вымогателей. Эти резервные копии должны храниться вне сети, чтобы исключить риск их шифрования.

5. Мониторинг и анализ безопасности: Использование SIEM-систем или других инструментов для мониторинга и анализа сетевого трафика может помочь выявить аномальную активность и потенциальные угрозы. ЗАКЛЮЧЕНИЕ Атаки программ-вымогателей, такие как Fog и Akira, подчеркивают важность кибербезопасности и необходимости регулярного обновления систем и программ. Уязвимость CVE-2024-40766 служит напоминанием о том, насколько важно следить за актуальностью софта и обучать сотрудников в области безопасности. Принятие превентивных мер может значительно снизить риск успешной атаки и минимизировать последствия для бизнеса.

Внедряя стратегии защиты и повышая общую киберосведомленность, организации могут значительно снизить свои риски в условиях современного киберугроз.