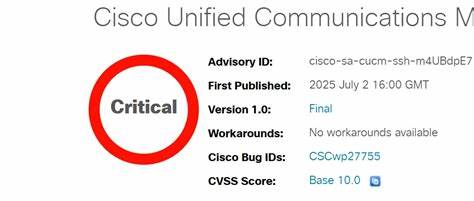

В июле 2025 года Cisco официально объявила о серьезной уязвимости в своих продуктах Unified Communications Manager (Unified CM) и Unified Communications Manager Session Management Edition (Unified CM SME). Уязвимость, получившая идентификатор CVE-2025-20309, обладает максимальным уровнем опасности с рейтингом по системе CVSS равным 10.0. Ее эксплуатация позволяет злоумышленникам получить root-доступ к пораженным устройствам благодаря внедренным в систему статическим учетным данным, которые изначально были предусмотрены только для целей разработки. Исторически статические или жестко прописанные учетные данные часто служили разработчикам для тестирования и отладки функционала устройств и программного обеспечения.

К сожалению, подобные учетные данные иногда остаются в рабочем продукте без надлежащего удаления или замены перед выпуском. В случае Unified CM и Unified CM SME такие статические учетные данные открывают путь к авторизации под root-пользователем, что делает возможным выполнение произвольных команд на целевом устройстве с максимально возможными привилегиями. Получение root-доступа в системах, управляющих корпоративной голосовой связью и коммуникациями, открывает злоумышленникам широкий спектр угроз. Они могут не только изменять конфигурацию устройств, но и перехватывать или изменять голосовую информацию, создавать точки входа для дальнейшего проникновения в сеть компании и даже нарушать работу всей коммуникационной инфраструктуры. Учитывая критическую роль Unified CM в обеспечении связи и координации в крупном и среднем бизнесе, угроза выходит далеко за рамки простой кибератаки.

Cisco подчеркнула, что уязвимость была выявлена в процессе внутреннего тестирования безопасности, и на момент публикации сведений компания не обнаружила признаков эксплуатации данной уязвимости в реальной среде. Однако актуальность проблемы подчеркивает необходимость своевременного реагирования и обновления ПО, чтобы предотвратить возможные инциденты. Отмечено, что уязвимость присутствует в конкретных версиях Unified CM, а именно с 15.0.1.

13010-1 по 15.0.1.13017-1. Наличие ошибки не зависит от фактической конфигурации устройства, что означает, что практически любое устройство с указанными версиями ПО подвержено этой угрозе, даже если оно не используется активно или настроено минимально.

Для организаций, использующих продукты Cisco Unified Communications, своевременное применение обновлений является наилучшей защитой от потенциального компрометирования своих систем. Компания уже выпустила необходимые патчи, которые закрывают уязвимость на уровне ядра и не позволяют злоумышленникам использовать статические учетные данные для получения повышенных прав доступа. Cisco также опубликовала индикаторы компрометации (IoC), которые помогут специалистам по безопасности выявить потенциальные случаи эксплуатации уязвимости. Одним из ключевых симптомов успешного проникновения является запись в системном журнале по пути "/var/log/active/syslog/secure" с указанием входа под пользователем root. Администраторы могут проверить логи командой с CLI-интерфейса: cucm1# file get activelog syslog/secure.

Этот компонент мониторинга позволяет своевременно реагировать на несанкционированный доступ и предотвращать развитие инцидента. Инцидент с CVE-2025-20309 стал частью более широкой серии проблем безопасности, выявленных в продуктах Cisco в начале июля 2025 года. В частности, совсем недавно были исправлены две другие критические уязвимости в Identity Services Engine (ISE) и ISE Passive Identity Connector, которые также позволяли выполнять команды с root-правами без аутентификации (CVE-2025-20281 и CVE-2025-20282). Такая последовательность обнаружений говорит о повышенном внимании компании и отрасли в целом к вопросам безопасности корпоративного ПО и сетевого оборудования. Для предотвращения подобных случаев в будущем важно внедрять строгие процессы контроля разработки и тестирования программного обеспечения.

В частности, следует исключить попадание тестовых статических учетных данных в финальные версии продуктов. Каждый этап разработки должен сопровождаться аудитом безопасности и автоматическими проверками, которые выявляют статические пароли и другие потенциальные уязвимости до релиза. Эксперты рекомендуют корпоративным IT-отделам и специалистам по кибербезопасности незамедлительно проверить используемые версии Unified CM на предмет наличия уязвимых ревизий. В случае обнаружения требуется запланировать и выполнить обновление систем до последних патчей, предоставленных Cisco. Кроме того, на этапе мониторинга важно внимательно отслеживать системные логи на предмет подозрительных активностей, особенно связанной с попытками входа под root-пользователем.

Рост числа критических уязвимостей в сетевом и коммуникационном оборудовании подчеркивает необходимость непрерывного процесса управления рисками и обучения сотрудников. Инвестиции в современный инструментарий мониторинга, а также в повышение осведомленности внутренних команд безопасности позволят вовремя выявлять и нейтрализовывать угрозы. Внизу следует добавить, что киберпреступники все чаще используют сложные методы атак, включая эксплойты с получением прав суперпользователя через ловушки вроде статических учетных данных. Такие уязвимости предоставляют злоумышленникам идеальный способ проникновения в корпоративную инфраструктуру без необходимости использовать уязвимости в программном коде или обходить механизмы аутентификации. Это делает подобные бреши особенно опасными и требует высокой эффективности профилактических мер.