В последние годы финансовые институты Африки стали приоритетной целью для киберпреступников, активно использующих открытые и общедоступные инструменты для осуществления сложных атак. Эти методы позволяют нарушителям безопасности не только проникать в защищённые сети, но и поддерживать устойчивый доступ в течение длительного времени, что представляет серьёзную угрозу для целостности и конфиденциальности финансовых данных. Киберугрозы, направленные против банков, страховых компаний и других финансовых учреждений, приобретают все более изощрённый характер, требуя от экспертов по информационной безопасности немедленных мер защиты и повышения уровня киберустойчивости. Основу атак составляют инструменты с открытым исходным кодом, такие как PoshC2, Chisel, MeshCentral и Classroom Spy, позволяющие злоумышленникам эффективно управлять заражёнными системами и обходить стандартные защиты. Эти программы традиционно используются в IT-администрировании и пентестинге, однако в руках преступников они становятся мощными средствами для организации командно-контрольных серверов, туннелирования вредоносного трафика и удалённого управления заражёнными устройствами.

Специалисты подразделения Unit 42 компании Palo Alto Networks идентифицировали группу преступников, известных под позывным CL-CRI-1014, активно эксплуатирующую такие инструменты для организации атак в африканском регионе. Их деятельность связана с брокерской моделью в киберпреступном мире, когда полученный доступ к корпоративным сетям продаётся другим злоумышленникам на теневых форумах. Благодаря этому они распространяют угрозу и повышают скорость и масштаб атак на финансовые учреждения. Для маскировки своего вредоносного программного обеспечения киберпреступники тщательно подделывают подписи файлов, используя иконки и метаданные таких легитимных приложений, как Microsoft Teams, Palo Alto Networks Cortex и Broadcom VMware Tools. Такая ложная идентификация позволяет им обходить системы обнаружения и снижать подозрения со стороны служб безопасности.

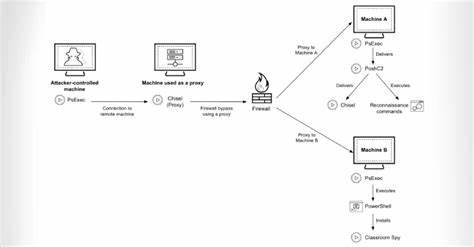

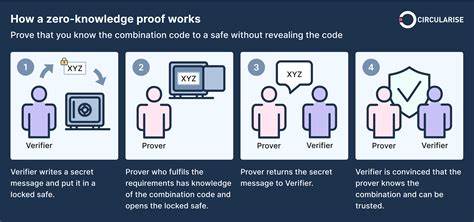

При этом вредоносные инструменты внедряются в систему с помощью разнообразных техник, среди которых создание системных служб и сохранение ярлыков в автозагрузке, а также настройка запланированных заданий под видом официальных сервисов. Не менее опасным элементом атак является кража учётных данных, которые злоумышленники используют для настройки прокси-серверов через PoshC2. Это позволяет им скрывать своё присутствие и поддерживать связь с командным сервером без риска быть выявленными. Кроме того, адаптация вредоносных «имплантов» под конкретную целевую среду делает атаку более эффективной и сложноотслеживаемой. История атак с использованием PoshC2 на финансовый сектор Африки насчитывает несколько эпизодов.

Так, в 2022 году был раскрыт фишинговый кампейн DangerousSavanna, охвативший страны Западной Африки, в котором применялись такие инструменты, как Metasploit, DWservice и AsyncRAT. Эти инциденты демонстрируют, что африканский финансовый сектор является постоянной мишенью для хорошо организованных киберпреступных групп, использующих широкий спектр вредоносного ПО. Параллельно с этим в мире наблюдается рост активности новых группировок, например Dire Wolf, которые специализируются на программах-вымогателях и наносят ущерб финансовым организациям по всему миру. Их инструментарий написан на высокоуровневых языках, таких как Golang, и оснащён возможностями деактивации системного логирования и удаления теневых копий, что значительно осложняет процесс восстановления данных после нападения. В условиях растущей угрозы финансовым учреждениям Африки и других регионов ключевую роль играет грамотная организация кибербезопасности, включающая непрерывное обучение сотрудников, внедрение многофакторной аутентификации, постоянный мониторинг IT-среды и использование современных средств обнаружения аномалий и предотвращения вторжений.