В последние годы сфера кибербезопасности переживает значительный рост числа атак с использованием всё более изощрённых техник обхода защиты. Кампания под кодовым названием OneClik стала одной из заметных угроз, нацеленных на энергетический, нефтяной и газовый сектора, словно отражая современные тренды в области целенаправленных атак на критически важную инфраструктуру. Основой для внедрения вредоносного программного обеспечения в рамках этой кампании стала технология Microsoft ClickOnce, а также тщательно разработанные бэкдоры, написанные на языке программирования Golang. OneClik представляет собой пример использования «living-off-the-land» подхода, когда злоумышленники маскируют свои атаки под действия легитимных инструментов и сервисов операционных систем и облачных платформ. Microsoft ClickOnce — это технология, разработанная для упрощённого развертывания и обновления Windows-приложений, введённая ещё с .

NET Framework 2.0. Она позволяет легко устанавливать приложения с минимальным вмешательством пользователя, что делает её удобным выбором для разработчиков, но одновременно и привлекательной для злоумышленников. Как отмечает аналитика MITRE ATT&CK, данный механизм позволяет запускать приложения через доверенный исполняемый файл dfsvc.exe, что даёт возможность запускать вредоносный код в контексте системного процесса без необходимости запрашивать повышенные права администратора.

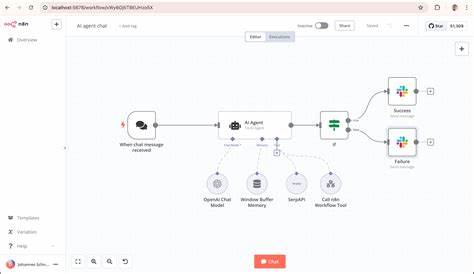

Такая особенность ClickOnce делает технологию опасным инструментом в арсенале хакеров — они могут скрывать выполнение своих программ и значительно усложнять обнаружение атаки традиционными средствами защиты. Самой сутью кампании OneClik стало использование .NET-лоадера под названием OneClikNet, который запускает сложный бэкдор RunnerBeacon — имплант, созданный на Golang. Golang (или Go) благодаря своей лёгкости, кроссплатформенности и эффективной работе с сетью становится все более популярным для разработки вредоносного ПО, способного обходить антивирусы за счёт меньшей известности и различных методов упаковки. RunnerBeacon отличается взаимосвязанным и многофункциональным C2-протоколом, который поддерживает HTTP(s), WebSockets, raw TCP, а также именованные каналы SMB.

Такой набор коммуникационных средств обеспечивает злоумышленникам гибкость при организации командного управления, передачи файлов, выполнения удалённых команд и проведения эскалации привилегий за счёт кражи токенов и имперсонации. Вирусный цепочек OneClik начинается с отправки фишингового письма, в котором содержится ссылка на поддельный сайт, имитирующий анализатор аппаратного обеспечения. Отклик на эту замануху — скачивание и запуск ClickOnce-приложения через dfsvc.exe. Для выполнения вредоносного кода злоумышленники прибегают к AppDomainManager внедрению — технике, которая позволяет внедрять зашифрованный шеллкод в память системы, что значительно затрудняет обнаружение по традиционным сигнатурам и снижает видимость атаки даже в системах с усиленным контролем памяти и поведения.

Ещё одна из особенностей RunnerBeacon — его встроенные механизмы антианализа. Они помогают бэкдору минимизировать вероятность выявления антивирусными решениями, системами мониторинга и инструментами динамического анализа. Помимо стандартных функций вроде выполнения команд оболочки, мониторинга процессов и операций с файлами, вредоносное ПО поддерживает сетевые операции: пингование портов, форвардинг портов и протокол SOCKS5. Это может быть использовано для организации прокси и ретрансляции сетевого трафика, что особенно опасно в корпоративных сетях энергетических компаний, где может способствовать перемещению злоумышленников внутри инфраструктуры и нарушению безопасности. Специалисты Trellix, подчеркивая сходство RunnerBeacon с известными Go-модификациями Cobalt Strike, такими как Geacon, предполагают, что разработчиками данного бэкдора может быть группа, создающая вариации своих инструментов с учётом необходимости увеличения скрытности и адаптации под облачные среды.

С марта 2025 года зафиксировано три варианта OneClik, демонстрирующие улучшение скрытности и функций. Стоит упомянуть и тот факт, что похожие техники и инструменты использовались APT-группами, связанными с государственными структурами в Азии. Хотя по OneClik нет официальной атрибуции, характеристики кампании в целом коррелируют с известными тактиками группировок из Китая и Северной Кореи, которые активно применяют методы внедрения в доверенные процессы и эксплуатации известных уязвимостей. Недавние исследования также выявили использование подобных ClickOnce приложений для распространения вредоносного ПО через эксплойт уязвимости XSS в почтовых сервисах, которую затем закрыли, тем самым подтверждая растущую популярность этого подхода среди атакующих. В июне 2025 года Trellix обновила информацию, уведомив сообщество, что OneClik на самом деле является упражнением красной команды — симуляцией атаки, направленной на выявление уязвимостей в системах и подготовку к реальным угрозам.

Несмотря на это, методы и инструменты OneClik демонстрируют, как современные враги могут имитировать продвинутый кибершпионаж, сочетая в себе инновационные технические решения и продуманные приёмы обхода защиты. Для организаций энергетического сектора такое развитие событий служит предупреждением о необходимости повышенного внимания к безопасности конечных точек и инфраструктуры, а также активной проработки сценариев фишинговых атак. Обновление систем, мониторинг подозрительной активности в процессах, настройка средств анализа поведения приложений и обеспечение ограниченного использования доверенных загрузчиков играют ключевую роль в защите от подобных кампаний. Использование ClickOnce в легитимных целях обычно считается безопасным, но демонстрация его потенциала в руках злоумышленников вынуждает компании пересмотреть свои политики и методы контроля за установкой приложений. Внедрение автоматизированных систем обнаружения аномалий, анализ сетевого трафика, основанный на поведении процессов, и регулярное обучение сотрудников правилам информационной безопасности помогут уменьшить риски.

OneClik иллюстрирует общую тенденцию к интеграции вредоносного ПО в инфраструктуру на уровне операционной системы и облачных решений для сохранения максимальной скрытности. Энергетические компании обязаны организовывать проведение комплексных учений внутри ИТ-команд и усиленно использовать средства анализа угроз, чтобы своевременно выявлять и блокировать подобные попытки. В заключение можно отметить, что рост числа атак, подобных OneClik, требует от специалистов в области кибербезопасности постоянного обновления знаний, ускоренного внедрения современных технологий защиты, а также всестороннего понимания действующих уязвимостей и применяемых тактик злоумышленников. Только так можно обеспечить надёжную защиту критически важных систем, на которые во многом опирается не только бизнес, но и национальная безопасность.