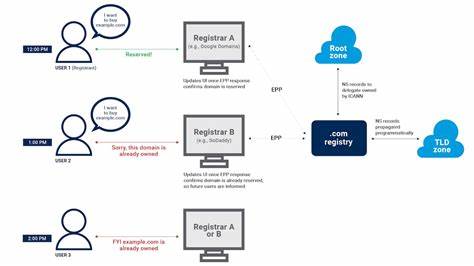

За последние десятилетия интернет стал краеугольным камнем цифровой эпохи, поддерживая миллиарды пользователей и бесчисленное количество веб-сервисов. Основой функционирования интернета является доменная система, обеспечивающая стабильную и безопасную привязку доменных имён к IP-адресам. Одним из наиболее критичных компонентов в этой системе являются серверы реестров доменов, в частности использующие протокол Extensible Provisioning Protocol (EPP), который служит связующим звеном между регистраторами доменов и реестрами высшего уровня (TLD и ccTLD). В 2023 году группа исследователей из команды hackcompute выявила серьёзные уязвимости, позволяющие получить контроль над зонами множества странных доменов верхнего уровня. Это событие вызвало широкое беспокойство среди экспертов в области кибербезопасности и подчёркнуло критическую необходимость пересмотра систем защиты глобальной доменной инфраструктуры.

Протокол EPP был разработан для стандартизации взаимодействия между регистраторами и реестрами доменов, обеспечивая передачу команд и ответов в формате XML через защищённые каналы SSL/TLS. Однако, несмотря на относительно простую структуру, разработчики реестров зачастую внедряли собственные программные решения с недостаточным вниманием к защите от уязвимостей в обработке XML. Это открывало двери для атак типа XML External Entity Injection (XXE), позволяющих злоумышленникам извлекать конфиденциальные данные с серверов. В ходе исследования hackcompute была обнаружена широкая уязвимость в программном обеспечении CoCCA Registry Software, которое используется меньшими ccTLD по всему миру. Эта система включает веб-приложение на Java и встроенный EPP сервер, который не блокирует обработку внешних XML-сущностей, что даёт возможность внедрять вредоносные XML-пакеты и осуществлять XXE-атаки.

Более того, уязвимости позволяли читать любые файлы на сервере, что привело к получению ключевой информации, такой как пароли, SSH-ключи и даже бэкапы баз данных. Особенно тревожным стало то, что многие ccTLD управляются небольшими коллективами или университетами с ограниченными ресурсами, что снижает уровень защищённости их инфраструктуры. В одном из примеров был взломан сервер реестра доменной зоны .AI — домена Антигуа и Барбуды, который также очень популярен в сфере искусственного интеллекта. Злоумышленники получили доступ к приватным ключам администратора и смогли аутентифицироваться на сервере, обнаружив резервные копии базы данных.

Через контакт с администраторами удалось оперативно принять меры и временно закрыть уязвимые ресурсы. Кроме XXE, исследователи обнаружили в CoCCA Local File Disclosure уязвимость через веб-сервлеты, которая позволяла скачивать любые файлы с сервера по специально сформированным HTTP-запросам. Совокупность этих уязвимостей открывала путь к полному контролю над реестром, включая возможность изменять записи DNS и переносить домены без разрешения владельцев. Потенциальные последствия таких атак выходят за рамки отдельных доменов и могут угрожать стабильности работы интернета в целых регионах. Опасность заключается также в централизованном хранении бэкапов, которые злоумышленники обнаружили выгружаемыми на внешние облачные сервисы.

Такие компромиссы расчётливо используют административный уровень доступа, предоставляя угонщикам простые пути для масштабного воздействия на доменную инфраструктуру. Интересно, что исследование также затронуло альтернативное программное обеспечение для управления реестрами, такое как Nomulus от Google и Fred от nic.cz. В частности, программное обеспечение Google отличается повышенной защищённостью, предотвращая XXE-атаки на этапе парсинга XML с помощью настроек фабрики XMLInputFactory, что демонстрирует необходимость современного подхода к безопасности в инфраструктуре доменных реестров. Атаки на серверы EPP реестров не новы, однако они в основном основывались на ошибках конфигурации DNS.

Текущий случай показал, насколько разрушительным может быть взлом на протокольном и программном уровнях, особенно если речь идёт о критически важных компонентах интернета. Эксперты подчеркивают, что с ростом числа доменов и увеличением нагрузки на реестры, вопросы безопасности выходят на передний план. Регулярные аудиты, использование проверенного программного обеспечения и внедрение современных методов защиты от атак с использованием XML, а также организационные меры по усилению контроля доступа — всё это неотъемлемые инструменты для предотвращения подобных инцидентов. Глобальная доменная инфраструктура — это хрупкая система, требующая постоянного внимания и совершенствования. Уязвимости, выявленные командой hackcompute, служат тревожным сигналом о необходимости серьёзного пересмотра методов защиты, причем не только для крупных TLD, но и для более мелких ccTLD, часто недооцениваемых в масштабах глобального интернета.

В итоге, атаки на EPP серверы реестров доменов раскрывают серьезные риски, способные повлиять на безопасность миллионов доменных имен и затронуть доверие к интернет-экосистеме. Администраторам реестров и разработчикам необходим постоянный мониторинг, адаптация передовых техник защиты и быстрое реагирование на уязвимости, чтобы гарантировать устойчивость и безопасность цифрового пространства.