Современный мир информационной безопасности сталкивается с новым витком угроз, где традиционные методы защиты все чаще становятся уязвимыми перед инновациями в сфере киберпреступности. В этом контексте особенно примечательной является кампания с использованием вредоносного программного обеспечения под названием Koske, которое было недавно обнаружено исследователями из Aqua Security. Это вредоносное ПО способно незаметно внедряться в системы Linux через неприметные, на первый взгляд, изображения панды, что демонстрирует новый уровень сложности угроз и возможностей злоумышленников, активно используя силу искусственного интеллекта (ИИ) и автоматизации. Koske представляет собой пример того, как киберпреступники применяют современные технологии для создания модульного, скрытного и устойчивого ПО, работающего для целей криптомайнинга. Такой тип заражения сигнализирует о том, что мы стоим на пороге новой эры вредоносных программ, сочетающих в себе традиционные методы и инновационные инструменты, созданные или усовершенствованные средствами искусственного интеллекта.

Путь проникновения вируса начинается с эксплуатации неправильно настроенного сервера, чаще всего через уязвимую или открыто доступную инсталляцию JupyterLab, что свидетельствует о том, что даже достаточно продвинутые технологии и платформы могут стать объектами атак при неправильной конфигурации. Злоумышленники используют IP-адреса, зарегистрированные в определенных регионах, с которых загружают специальные файлы изображений, маскирующие подлинные вредоносные сегменты кода. Эти файлы являются полиглотами — гибридом между обычными JPEG изображениями и вредоносными скриптами, скрытыми в их структуре, которые никак не отображаются при обычном просмотре. После загрузки файлы выполняются в памяти системы, что позволяет обойти традиционные антивирусные проверки и сигнатурное обнаружение. Один из ключевых компонентов вредоносного функционала — это непосредственно вредоносный код на языке С, который компилируется и загружается как разделяемая библиотека.

Этот модуль ведет себя как руткит, внедряясь в системные вызовы и скрывая присутствие вредоносных процессов и файлов из команд пользовательского уровня, таких как ps, top, ls. Такая техника использует LD_PRELOAD для перехвата вызовов, замаскированных под стандартные системные функции, что позволяет скрыть следы активности вируса в системе. Второй компонент — shell-скрипт, исполняемый непосредственно из памяти, который работает постоянно и обеспечивает коммуникацию с командно-контрольными серверами, а также управление майнинговым ПО. Для поддержания устойчивого присутствия в системе вредоносный код осуществляет модификации в конфигурационных файлах оболочки bash (.bashrc, .

bash_logout) и системе инициализации, внедряя запуск на уровне загрузки через systemd-сервисы и задания cron, которые обеспечивают перезапуск и непрерывное выполнение. Эта многоуровневая стратегия повышает уровень устойчивости вредоносного ПО и затрудняет его обнаружение и удаление. Уникальный способ доставки вредоносных компонентов через изображения-полиглоты делает атаку практически невидимой для большинства средств безопасности. В отличие от классической стеганографии, где вредоносный код спрятан внутри изображения, здесь используется метод добавления исполняемого кода в конец валидных jpeg-файлов, что позволяет выполнить часть кода напрямую из файла при загрузке. Это значительно повышает шансы имифзации атрибутов подлинности и обман систем фильтрации.

Подобные методы показывают, что злоумышленники активно ищут пути минимизировать шум и максимально увеличить скрытность своих операций. Важной частью скрытности является и «очистка» сетевого окружения. Вредоносное ПО активно изменяет настройки прокси, перезаписывает правила iptables, а также меняет файл /etc/resolv.conf, устанавливая публичные DNS-сервера Google и Cloudflare и запирая конфигурации от правок. Эти меры обеспечивают надежный канал связи с инфраструктурой управления вредоносом, обходя локальные ограничения и средства защиты, которые часто блокируют подобный трафик.

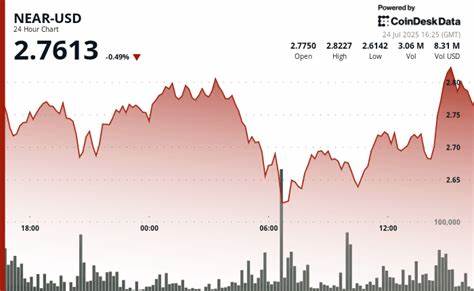

Отдельно следует отметить интеллектуальное поведение malware Koske, которое проявляет себя как нечто большее, чем просто скрипты и программы. Вредоносное ПО демонстрирует сложные диагностические функции, проверяя соединение через несколько способов (curl, wget, raw TCP), автоматическую диагностику и устранение проблем в сети, поиска рабочей прокси и динамической смены параметров соединения. Именно такие признаки указывают на использование искусственного интеллекта или автоматизированных фреймворков, которые позволяют адаптировать поведение зараженной системы под изменяющиеся условия, что значительно усложняет задачи обнаружения и нейтрализации угрозы. Модуль майнинга в Koske не ограничивается одной криптовалютой, он поддерживает одновременно восемнадцать различных криптовалют, автоматически подбирая оптимальный майнер и метод добычи с учетом способности оборудования (ЦПУ, ГПУ). Такой подход позволяет максимально эффективно использовать ресурсы зараженной машины и обеспечивает бесперебойную добычу несмотря на возможные сбои или блокировки выбранных пулов.

И киберпреступники постоянно переключаются между алгоритмами и криптовалютами, чтобы максимизировать доход и снизить риски обнаружения. Характер кода, сопровождающий вредоносное ПО, указывает на применение генеративных моделей искусственного интеллекта. Он отличается высоким уровнем структурированности, грамотными и детальными комментариями, а также устойчивыми шаблонами логики, что характерно для моделей LLM (Large Language Models). Наличие нейтральных фраз и фрагментов на сербском языке с элементами обфускации затрудняет обратную атрибуцию и усложняет работу специалистов по кибербезопасности при попытке выявления источника угрозы. Koske ярко демонстрирует двусторонний характер искусственного интеллекта: его можно использовать как для защиты, так и для атаки.

Если до недавнего времени LLM применялись в основном для поиска уязвимостей, анализа безопасности и автоматизации рутинных операций, сейчас киберпреступники активно применяют те же технологии для создания более сложных, устойчивых и адаптивных вредоносных программ. Это поднимает серьезные вопросы о будущем кибербезопасности и необходимости разработки новых подходов к защите, основанных на поведении и анализе аномалий, а не только на сигнатурах и базе известных угроз. Эксперты связывают вредоносное ПО Koske с понятиями современных фреймворков по киберугрозам, таким как MITRE ATT&CK, где фиксируются методы и стратегии злоумышленников, начиная от начального доступа, эксплуатации и доставки вредоносного ПО до сложных техник уклонения от обнаружения и постоянства «на месте». Использование подобных систем позволяет выявлять и классифицировать новые угрозы, а также разрабатывать эффективные методы противодействия. Для защиты от подобных угроз организации и специалисты по безопасности рекомендуют внимательно отслеживать изменения в файловых системах, в частности модификации конфигураций оболочки, сервисных файлов и заданий планировщика.

Мониторинг аномального поведения в ресурсах ЦПУ и ГПУ, а также детальный анализ трафика и DNS-запросов поможет выявлять подозрительную активность, связанную с вредоносной активностью. Также важным является применение современных систем защиты контейнеризированных сред и облачных платформ, которые способны блокировать запуск потенциально опасных полиглотных файлов, исключительно исполняемых в памяти бинарных файлов и скриптов. Особое внимание стоит уделять анализу кода, где обнаруживаются подозрительные шаблоны комментариев, избыточная детализация и признаки автоматизированного синтаксического построения — это может быть признаком ИИ-генерируемого вредоносного ПО. Противодействие таким угрозам требует комплексного подхода, включающего обучение и подготовку специалистов по кибербезопасности, внедрение комплексных платформ наблюдения и автоматизации на базе ИИ, а также тесное сотрудничество между разработчиками ПО, экспертами по безопасности и инфраструктурными командами. Тенденция к использованию искусственного интеллекта для создания и адаптации вредоносного ПО служит сигналом для всех участников цифрового пространства о необходимости переосмысления существующих методов защиты.

Важно понимать, что классические меры безопасности станут недостаточными, а будущее принадлежит комплексным, интеллектуальным системам, способным обнаруживать и реагировать на быстро меняющиеся тактики и техники преступников. Koske — это лишь первый звоночек о том, что нас ждет новая эра кибератак, где машины будут создавать вредоносные программы для машин в режиме реального времени. Уже сегодня корпорации и частные компании обязаны инвестировать в современные средства безопасности, ориентированные на выявление и нейтрализацию таких сложных угроз. Кроме того, повышение осведомленности пользователя и регулярный аудит системных настроек, особенно связанных с облачными платформами и популярными инструментами для разработки и анализа данных, такими как Jupyter, поможет минимизировать риск проникновения. В целом, опыт с Koske подчеркивает, насколько критична необходимость интегрированных решений безопасности, которые охватывают весь жизненный цикл приложений — от разработки до развертывания и эксплуатации — с учетом угроз, формируемых на базе искусственного интеллекта.

Только путем синергии технологий, специалистов и процедур возможно сохранить контроль над быстро меняющимся ландшафтом цифровой безопасности и обеспечить защиту важных данных и инфраструктуры в эпоху цифровой трансформации.