В современном цифровом мире, где количество подключенных устройств и сервисов продолжает стремительно расти, проблемы информационной безопасности становятся всё более актуальными. Одним из таких вызовов является обеспечение безопасности MCP серверов (Multi-Channel Protocol) — технологий, использующихся для управления взаимодействием между сервисами и инструментами в распределённых системах. Несмотря на новизну и перспективность MCP, исследователи отмечают, что многие из данных серверов остаются открытыми и уязвимыми для атак, что создаёт серьёзные риски как для отдельных организаций, так и для широкой интернет-инфраструктуры в целом. Недавно команда исследователей Knostic провела масштабное исследование, направленное на обнаружение и картирование MCP серверов, доступных в интернете, что позволило пролить свет на текущие проблемы и определить направления для улучшения безопасности. Методология исследования базировалась на использовании специализированных инструментов, таких как поисковый движок Shodan, с добавлением кастомных Python-скриптов, позволяющих эффективно отслеживать MCP сервера по их уникальным «отпечаткам» и признакам.

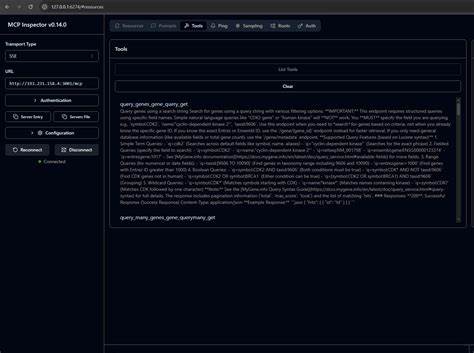

Исследователи тщательно анализировали различные параметры трафика и серверных ответов, выявляя характерные для MCP маркеры, включая протокольные сигналы, пути доступа, HTTP-заголовки и другие идентифицирующие особенности. Такой комплексный подход позволил не просто выявить овердох этих серверов, а также оценить их уровень безопасности и функциональность. Результаты исследования оказались тревожными. Из более полутора тысяч обнаруженных или потенциально доступных MCP серверов, выборочная проверка показала, что все они открывали доступ к внутренним функциям без какой-либо аутентификации. Это означает, что любая заинтересованная сторона могла получить представление о встроенных инструментах и возможно инициировать запросы без подтверждения своих полномочий.

По сути, такие серверы публично раскрывали свою функциональность, создавая значительные угрозы для безопасности корпоративных систем и данных. Помимо отсутствия контроля доступа, многие серверы демонстрировали нестабильную работу, сбои и ошибки, указывающие на низкую зрелость технологии и недостаток опыта в её управлении и конфигурировании на стороне пользователей. Это свидетельствует о том, что внедрение MCP ещё находится в ранней фазе, и, как это часто бывает с новыми технологиями, безопасность зачастую оказывается вторичной задачей, что может привести к тому, что уязвимости будут активно использоваться злоумышленниками до того, как будут внедрены эффективные меры защиты. Данный факт подчёркивает важность усиления осведомлённости об угрозах, связанных с открытыми MCP серверами. По спецификации MCP не предусматривает обязательную аутентификацию на ранних стадиях протокола, что является одной из причин широкого распространения небезопасных конфигураций.

Без оперативного реагирования и внедрения надёжных механизмов контроля доступа, организации рискуют стать жертвами утечек данных, несанкционированного вмешательства и различных видов кибератак. В процессе исследования команда Knostic использовала безопасный, «только для чтения» метод проверки, который позволял удостовериться в активности серверов без нанесения вреда их работе и без изменения конфигураций. Такой этический подход к исследованию подчеркивает важность ответственности в области информационной безопасности и подчёркивает необходимость балансирования между необходимостью выявления уязвимостей и соблюдением права на неприкосновенность систем. Уникальность проведённого анализа заключается не только в количестве обнаруженных серверов, но и в разработанной методике слежения за ними, включающей многослойные фильтры, которые охватывали различные аспекты идентификации MCP-серверов. Это означает, что подобный подход можно использовать и в будущем для постоянного мониторинга, своевременного выявления новых уязвимых точек и улучшения безопасности протокола на глобальном уровне.

Изучение ситуации с MCP серверами позволяет сделать более широкие выводы о состоянии безопасности современных распределённых систем и цифровых платформ. Особенно важно понимать, что успешное внедрение новых технологий неразрывно связано с обеспечением их надёжности и устойчивости к потенциальным угрозам. В противном случае, даже самые перспективные решения будут представлять собой риск, вместо того чтобы приносить пользу. Роль компаний и организаций, использующих MCP в своих инфраструктурах, очень важна. Им необходимо не только следить за регулярным обновлением программного обеспечения, но и внимательно конфигурировать серверы, внедрять аутентификацию и другие средства безопасности, проводить внутренние аудиты и тестирование на проникновение.

Пренебрежение этими мерами может привести к тому, что ущерб от возможных атак значительно превысит выгоды от использования новых технологий. Помимо технических и организационных мер, стоит обратить внимание на образовательную сторону вопроса. Разработчики, инженеры и менеджеры должны быть осведомлены о характерных угрозах и уязвимостях, связанных с MCP, чтобы своевременно применять лучшие практики и стандарты безопасности. Регулярное обучение и обмен опытом в профессиональных сообществах играют ключевую роль в этом процессе. В глобальном контексте вопрос безопасности MCP серверов отражает более широкую проблему интеграции инноваций в существующую цифровую экосистему.

Баланс между удобством и скоростью внедрения с одной стороны и надёжностью и защитой данных с другой — сложная задача, требующая совместных усилий разработчиков, пользователей и экспертов в области безопасности. Исследование Knostic не только выявляет существующие недостатки, но и вдохновляет на дальнейшие шаги по усилению контроля и обеспечению прозрачности MCP-сервисов. Благодаря развитию инструментов автоматизированного сканирования и мониторинга, компании теперь имеют возможность своевременно обнаруживать и устранять потенциальные угрозы, предотвращая инциденты безопасности. В итоге, ситуация с MCP серверами является ярким примером того, как новые технологии проходят через этапы испытаний «в боевых условиях», что сопровождается выявлением уязвимостей и постепенным укреплением безопасности. Пользователям и организациям важно не ждать появления кризисных ситуаций, а заблаговременно принимать меры, повышающие устойчивость и надёжность информационных систем.

Таким образом, постоянное исследование и мониторинг MCP серверов — залог более безопасного цифрового будущего, где инновации смогут реализоваться без риска для данных и приватности. Только совместные усилия и профессиональный подход помогут превратить потенциальные угрозы в возможности и обеспечить успешное развитие протоколов и технологий следующего поколения.