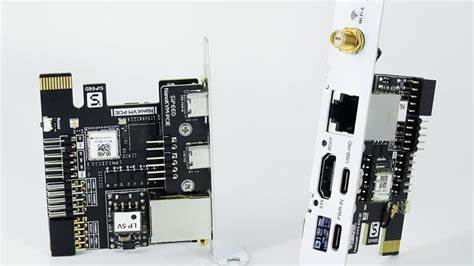

Современный мир стремительно переходит к использованию малогабаритных и мощных устройств, способных облегчить жизнь и повысить производительность. Одним из таких решений стал Sipeed NanoKVM — устройство, позиционируемое как идеальный выбор для тех, кто ищет компактный KVM-переключатель с открытым исходным кодом. Однако за привлекательной внешней оболочкой скрываются серьёзные проблемы, о которых важно знать всем, кто планирует взаимодействовать с этим продуктом. В этом материале мы подробно рассмотрим, почему Sipeed NanoKVM нельзя считать по-настоящему безопасным или свободным решением и какие риски сопровождают его использование. Обсуждение сфокусировано на уязвимостях безопасности, сомнительном характере свободного ПО и использовании технологий цифрового управления правами (DRM), влияющих на конфиденциальность пользователей.

В первую очередь необходимо отметить, что Sipeed NanoKVM позиционируется как устройство с открытым исходным кодом. Это означает, что пользователи должны иметь полный доступ к исходному коду, возможность вносить изменения и использовать устройство без ограничений. Однако при более внимательном изучении оказывается, что на деле принцип настоящего свободного и открытого ПО не соблюдается. Исходные файлы либо неполные, либо содержат проприетарные компоненты, что противоречит базовым стандартам open source. Дополнительно часть кода скрыта или закрыта для общественного доступа, что лишает пользователей возможности убедиться в отсутствии вредоносных функций.

Серьёзным недостатком стала реализация DRM – технологии цифрового управления правами, которая изначально используется для защиты авторских прав, но в данном случае применяется для контроля над устройством и ограничением его функционала. Эта технология часто вызывает критику, поскольку она внедряется с целью не только защиты интеллектуальной собственности, но и ограничения свободы пользователей. В контексте Sipeed NanoKVM DRM приводит к тому, что устройство периодически отправляет данные обратно на сервер производителя (т.н. «dial home»), что создаёт потенциальные уязвимости для утечки конфиденциальной информации и нарушения приватности.

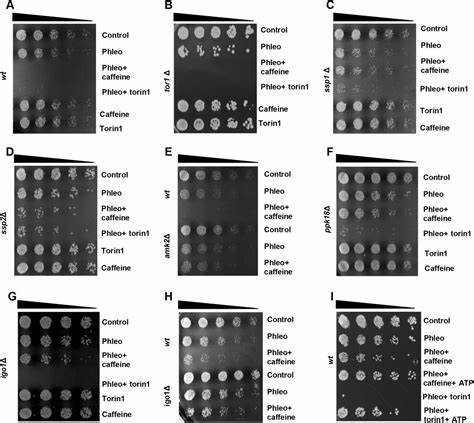

Это автоматическое отправление данных без явного согласия пользователя противоречит принципам свободы и открытости, которые должны стоять во главе подобных проектов. Пользователи не только теряют контроль над тем, какая информация уходит из их сети, но и подвергаются рискам, связанным с хакерскими атаками, направленными на централизованные сервера, куда отправляются эти данные. Более того, отсутствие прозрачности в работе таких функций не позволяет сообществу выявить возможные эксплойты и своевременно их исправить. Вопрос безопасности Sipeed NanoKVM нельзя оставить без внимания. Наряду с DRM, устройство демонстрирует собой серьёзные уязвимости, которые могут быть использованы злоумышленниками для получения несанкционированного доступа к управляемым компьютерам и сетям.

Это особенно актуально для организаций, где безопасность информации стоит на первом месте. Использование недостаточно защищённого KVM-переключателя фактически открывает «заднюю дверь», позволяя атакующим перехватывать данные и даже вмешиваться в работу оборудования. Технические детали показывают, что архитектура устройства не предусматривает надёжных мер защиты от атак типа Man-in-the-Middle, а также не обеспечивает должного шифрования передаваемой информации. Учётные данные и команды проходят незащищёнными, что позволяет злоумышленникам легко их перехватить и использовать в своих целях. Таким образом, сама основа функционирования NanoKVM ставит под угрозу конфиденциальность и целостность систем, которым доверяют пользователи.

Ещё одной важной проблемой является отсутствие адекватной поддержки и обновлений безопасности. Разработчики не предоставляют регулярных патчей, а в случае обнаружения уязвимостей реакции со стороны производителя либо тормозятся, либо отсутствуют вовсе. Для устройств, эксплуатируемых в корпоративной среде или в решениях, требующих высокой надёжности, это критичный недостаток, от которого напрямую зависит общая устойчивость инфраструктуры. Сообщество open source, в отличие от этого, традиционно основывается на открытости, коллективном контроле и быстром реагировании на проблемы безопасности. Когда в проекте присутствуют закрытые компоненты с DRM и функция «dial home», эти преимущества нивелируются.

Пользователи теряют возможность самостоятельно проверять, что именно происходит внутри устройства, и полагаться приходится исключительно на слова производителя, что противоречит основным принципам доверия и прозрачности. Таким образом, Sipeed NanoKVM нельзя считать по-настоящему свободным оборудованием, и использование этого решения связано с серьёзными рисками безопасности. По факту он является примером так называемого «fake FOSS» — продукта, который маскируется под свободное ПО, но по сути лишён соответствующих атрибутов. Такое положение дел подрывает доверие как к самому устройству, так и к бренду Sipeed в целом. Рассматривая возможные альтернативы, стоит обратить внимание на проекты, действительно ориентированные на открытость и безопасность.

Настоящее свободное ПО подразумевает не только доступ к исходному коду, но и полноценную прозрачность с точки зрения безопасности, отсутствие закрытых компонентов и функций слежки. Для пользователей критично выбирать решения с активной поддержкой, быстрой реакцией на уязвимости и сильным сообществом разработчиков и пользователей. В эпоху растущих киберугроз доверие к техническим решениям базируется на их честности и безопасности. Sipeed NanoKVM в своей нынешней форме не отвечает этим требованиям, что делает его небезопасным выбором для использования как в домашних, так и в корпоративных условиях. Пользователям следует проявлять особую внимательность и тщательно изучать характеристики и возможности устройств перед покупкой.

В заключение можно сказать, что хотя концепция компактного и открытого KVM-переключателя кажется привлекательной, реальное воплощение Sipeed NanoKVM демонстрирует серьёзные недостатки, ставящие под сомнение его пригодность и безопасность. Это служит напоминанием, что лозунги и маркетинговые заявления не всегда совпадают с реальностью, а вопросы безопасности и открытости должны оставаться в фокусе при выборе любой технологии.