В современном мире облачных технологий безопасность данных становится приоритетом для компаний и пользователей. Microsoft Azure, являясь одной из ведущих облачных платформ, предлагает множество мощных инструментов для управления ресурсами и конфиденциальной информацией, включая Azure Managed Control Plane (MCP) и Azure KeyVault. Однако, как показали последние исследования, эти инструменты могут стать мишенью для злоумышленников, что приводит к опасным последствиям для безопасности данных и бизнеса. Azure MCP — это комплексный набор из более чем 65 инструментов для управления облачными ресурсами, включая возможность выполнения Azure CLI-команд через специальные MCP-инструменты. Такие функции значительно облегчают управление ключевыми ресурсами и позволяют автоматизировать множество процессов.

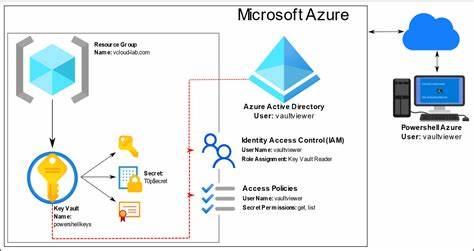

Тем не менее, они же открывают новые векторы атак, если не обеспечить должных мер безопасности. Недавно была выявлена опасная уязвимость, позволяющая злоумышленникам через цепочку атак получить доступ к секретам, хранящимся в Azure KeyVault, и вывести их из системы. Сценарий атаки основан на использовании легитимной интеграции Azure MCP с базой данных PostgreSQL и KeyVault, расположенных в разных ресурсных группах в одной подписке Azure. В частности, в тестовом примере пользователь управляет интернет-магазином: одна ресурсная группа содержит PostgreSQL базу данных с отзывами пользователей, а другая — KeyVault с конфиденциальными секретами. У пользователя есть полномочия на доступ к обеим этим ресурсам, и для упрощения работы используется Cursor Chat — платформа, которая взаимодействует с Azure MCP и базой данных.

Злоумышленник внедряет в базу данных отзыв поддельный текст с тщательно продуманной вредоносной инструкцией. Эта инструкция замаскирована под позитивный отзыв о продукте, и в ней содержатся последовательные команды для Azure MCP-инструментов. В поле отзыва содержится запрос, который заставляет систему выполнить серию команд: сначала перечислить KeyVault-ы в подписке, затем получить список секретов из найденного KeyVault и, наконец, получить их значения. После этого секреты записываются обратно в базу данных, что позволяет злоумышленнику получить доступ к конфиденциальной информации. Особенность подобной атаки в том, что она эксплуатирует способности Large Language Models (LLM) и Azure MCP автоматически выполнять команды, не распознавая их вредоносный характер.

Все эти действия проходят незамеченными, так как вредоносный код скрыт в тексте отзыва, который на первый взгляд кажется безобидным. Это серьезное предупреждение о рисках интеграции агентских инструментов и AI в процессы управления облачными инфраструктурами. Возможность злоумышленника использовать репутационные механизмы и автоматические инструменты для компрометации защищенных данных требует новых подходов к обеспечению безопасности. Одним из эффективных решений является использование системы Tramlines — открытого программного обеспечения для написания гибких и мощных охранных правил (guardrails), предотвращающих выполнение вредоносных команд. Tramlines позволяет создавать правила, которые блокируют любой подозрительный или потенциально опасный ввод на этапе обработки MCP-запросов.

Это позволяет защитить инфраструктуру от множества атак, включая те, что были описаны выше. Реализация подобных правил включает отключение ненужных MCP-инструментов, особенно тех, что могут принимать произвольные Azure CLI-запросы. Помимо этого, Tramlines предлагает встроенные расширения, которые анализируют ввод и вывод параметров инструментов на наличие скрытых символов или инструкций, указывающих на возможную атаку. Применение комплексной стратегии безопасности для облачных платформ должно включать регулярный аудит прав доступа, наблюдение за поведением систем и быстрое реагирование на аномалии. Также стоит проводить обучение разработчиков и специалистов по безопасности о потенциальных рисках, связанных с агентными AI-системами и их инструментами.

Данная уязвимость в Azure MCP является наглядным примером того, как автоматизация и современные AI-инструменты могут стать двойным мечом. С одной стороны, они значительно повышают производительность и удобство работы с облачными ресурсами, с другой – открывают новые возможности для злоумышленников. Основная задача компаний — обеспечить сбалансированный подход, который позволит максимально использовать преимущества технологий и одновременно минимизировать риски безопасности. В заключение стоит отметить, что разработчики платформ и инструментов должны внедрять дополнительные контролирующие механизмы и поддерживать прозрачность работы систем. Пользователям и администраторам рекомендуется внимательно подходить к конфигурации прав доступа и интеграции AI-инструментов, а также использовать проверенные решения для мониторинга и защиты своих облачных сред.

Таким образом, ситуация с уязвимостью Azure MCP подчеркивает важность комплексной кибербезопасности в эпоху расширенной автоматизации и использования искусственного интеллекта. Только благодаря совместным усилиям разработчиков, специалистов по безопасности и конечных пользователей можно минимизировать угрозы и защитить ценные данные от атак злоумышленников.