В современном мире, где программные решения всё чаще используют модели Software as a Service (SaaS), количество секретных ключей и конфиденциальной информации растет стремительно. Однако, несмотря на высокую технологическую оснащенность, практика управления секретами через пользовательский интерфейс и ручное копирование все еще распространена. Разработчики и команды безопасности нередко оказываются в ситуации, когда обмен секретной информацией происходит через мессенджеры или парольные менеджеры, что, с одной стороны, удобно, но с другой — подвержено рискам и потерям синхронизации с кодом. В качестве примера можно привести ситуацию, когда разные части инфраструктуры компании размещены у различных поставщиков облачных услуг — Kubernetes, Cloudflare, GitHub Actions, Deno Deploy и другие. Каждый сервис требует своих секретов, которые приходится передавать, копировать и вставлять вручную, либо хранить в отдельных защищенных хранилищах.

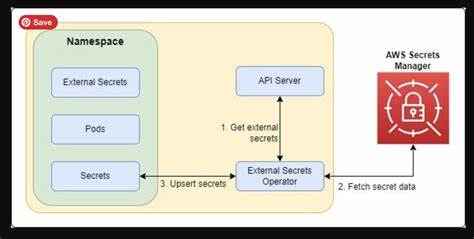

Такая практика одинаково неудобна и небезопасна, ведь секреты часто рассинхронизируются с кодом или просто теряются в процессе передачи. Одним из существующих традиционных решений является использование централизованных хранилищ секретов вроде Hashicorp Vault или AWS Secret Manager. Эти инструменты предоставляют высокий уровень безопасности и масштабируемости, однако их внедрение часто оказывается чрезмерно сложным для небольших команд или проектов с ограниченными ресурсами. Управление такими системами требует специальных знаний, дополнительного времени на обучение и поддержки. В погоне за более простым и удобным решением появилась идея, которую можно назвать «Секреты как код» (Secrets as Code).

Такой подход интегрирует хранение и управление секретами непосредственно в систему контроля версий, позволяя держать секретные данные зашифрованными вместе с исходным кодом проекта. Главным преимуществом такого подхода является то, что секреты становятся частью жизненного цикла разработки, а процессы ревью и аудита охватывают и конфиденциальные данные, не подвергая их раскрытию. Одним из самых известных и удобных инструментов для реализации в этом направлении является SOPS — проект, созданный в Mozilla и получивший развитие в сообществе DevOps. SOPS позволяет шифровать ключ-значение данных (например, JSON, YAML, .env-файлы), при этом сохраняя структуру файла читаемой для системы контроля версий.

Благодаря этому разработчики могут видеть изменения, историю коммитов и получать уведомления о конфликтных изменениях без риска увидеть сам секрет. Инновационным решением в SOPS стало использование разных «получателей» (recipients) — ключей, которые могут расшифровывать данные. SOPS поддерживает различные криптографические бекенды, один из которых — age, современный и простой инструмент для шифрования, интегрирующийся с SSH-ключами. Это открывает широкие возможности: использовать существующую инфраструктуру ключей GitHub, безопасно делиться секретами внутри команды, не прибегая к сложным системам управления ключами. Для внедрения данного подхода в CI/CD процессы можно сгенерировать отдельный age-приватный ключ для каждого окружения — разработки, тестирования и продакшена.

Приватный ключ загружается в секретное хранилище сервиса (например, в настройках GitHub Actions или Cloudflare Workers), а публичный ключ используется для шифрования секретов, которые потом хранятся прямо в репозитории в зашифрованном виде. При запуске процессов деплоя или в рантайме приложения секреты автоматически расшифровываются с помощью библиотек, обеспечивая максимальную безопасность и удобство. Преимущество такого подхода — полная прозрачность и повторяемость. Разработчики легко добавляют, изменяют и удаляют секреты, все действия фиксируются в истории git. Это значительно упрощает аудиты, так как становится понятно, когда и кем были внесены изменения.

Кроме того, благодаря интеграции с уже знакомыми инструментами (SSH-ключи, git) уменьшается порог вхождения и повышается безопасность без необходимости развертывать сложные сторонние сервисы. Не менее важным аспектом является возможность использования паттерна «шифрованные данные в базе». Здесь секретный ключ берется из безопасного бакета ключей, а сами данные — это зашифрованные записи, которые можно хранить в базе данных. Такой подход позволяет внедрять концепции соответствия нормативам, например, GDPR, где при необходимости «удалить» защищенные данные достаточно уничтожить ключ, оставляя сами данные зашифрованными и недоступными. Несмотря на все преимущества, важно понимать, что решение не является панацеей и требует сознательного подхода к безопасности.

Зависимость от SSH-ключей или других средств аутентификации означает, что безопасность секретов напрямую связана с защитой этих ключей. Однако для многих проектов и команд подход «Секреты как код» представляет собой оптимальный баланс между удобством, прозрачностью и защитой. Практический опыт показывает, что обучение работе с SOPS и подобными инструментами проще и результативнее, чем внедрение комплексных систем управления секретами. Такой подход хорошо сочетается с популярными инфраструктурными инструментами — Terraform, Ansible — и с другими методологиями Infrastructure-as-Code, позволяя строить гибкие и повторяемые процессы деплоя. Отказ от привычного «щелчка мышкой» и ручного управления секретами, переход к полностью интегрированным, автоматизированным и зашифрованным процессам хранения секретной информации открывает новый уровень безопасности и удобства.

Тем самым современная разработка подходит к эпохе, где секреты и код сливаются в единую, безопасную и управляемую систему, которая обеспечивает быстрый и надежный цикл выпуска программного обеспечения. Секреты как код — это не просто технология, а философия управления конфиденциальной информацией, которая помогает командам снижать риски, повышать прозрачность и концентрироваться на главном — создании качественного и безопасного программного продукта.