В современном цифровом мире мобильные устройства становятся все более уязвимыми перед киберугрозами. Одной из актуальных проблем последних месяцев стал Android-троян DeliveryRAT, который активно заражал смартфоны и планшеты, маскируясь под легитимные приложения популярных сервисов. Только за 2024-2025 годы специалисты компаний F6 и RuStore выявили масштабную инфраструктуру злоумышленников, включавшую более 600 доменов, распространявших этот зловред. Подобная координация мошенников свидетельствует о серьезности угрозы и необходимости оперативных мер со стороны экспертов по кибербезопасности и пользователей мобильных платформ. DeliveryRAT получил название по сходству с приложениями для доставки еды, популярными маркетплейсами, банковскими сервисами и системами трекинга посылок.

Вредоносное ПО было разработано с целью сбора конфиденциальных данных, необходимых для оформления микрокредитов, а также прямого краха денежных средств через онлайн-банкинг. Благодаря уникальным сценариям распространения троян пользовался высоким спросом среди киберпреступников. Аналитики F6 еще в середине 2024 года зафиксировали появление нового варианта вредоносного ПО, который получил название DeliveryRAT. Этот троян выделялся своей способностью собирать персональные данные жертв, включая паспортные данные, номера телефонов, данные карт и другую информацию, необходимую для финансовых махинаций. Также эксперты выявили использование малоизвестного Telegram-бота Bonvi Team, через который злоумышленники распространяли этот троян по модели Malware-as-a-Service (MaaS).

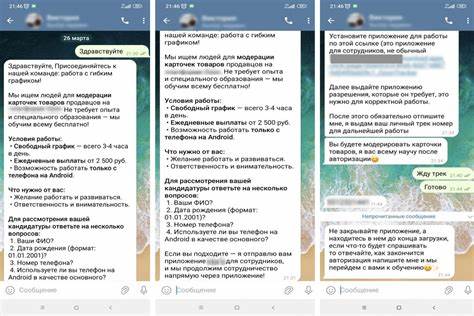

Такая схема позволяла различным хакерским группам бесплатно получить образец вредоносного ПО и самостоятельно заниматься его распространением, получая доступ к составлению собственных маршрутов заражения. Для распространения DeliveryRAT преступники использовали сложные социально-инженерные методики. Были созданы фальшивые объявления о покупке-продаже товаров и услуги удаленной работы с завышенной зарплатой, которые изначально заинтересовывали потенциальных жертв. Общение происходило через популярные мессенджеры Telegram и WhatsApp. В ходе диалога мошенники собирали личные данные и предлагали установить мобильное приложение, которое якобы необходимо для дальнейших операций.

При этом получаемое приложение служило исключительно для заражения устройства DeliveryRAT, что несло серьезную опасность безопасности данных пользователя. Распространители тройя активно создавали поддельные маркетплейсы с предложениями по сниженным ценам, вызывая у покупателей желание заказать товар по выгодной стоимости. После установления контакта с потенциальной жертвой мошенники собирали данные и под предлогом отслеживания заказа просили установить зараженное приложение. Аналогично выглядели мошеннические конструкции с поддельными объявлениями работы: собирались паспортные данные, СНИЛС, номера банковских карт, телефонные номера и другие значимые сведения, под которыми скрывался троян DeliveryRAT. В отдельной группе мошеннических схем была акцентирована активность в Telegram, где распространялись рекламные посты с призывом скачать якобы выгодные приложения со скидками и промокодами.

Такие объявления были маскировками для распространения вредоносного ПО. Специалисты отмечают, что автоматизация и генерация уникальных ссылок в Telegram-ботах существенно облегчили жизнь злоумышленникам. Создание и продвижение вредоносных приложений стало воплощением принципа "Малварь-как-услуга", при котором для распространения трояна не нужно иметь глубоких технических знаний. Кроме того, автоматизация позволяла эффективно охватывать широкие массы пользователей, снижая риски обнаружения и барьеры для начала атак. Компании, занимающиеся кибербезопасностью, оперативно отреагировали на угрозу.

Корпорации F6 и RuStore совместно выявили и заблокировали более 600 доменных имен, задействованных в инфраструктуре злоумышленников. Для маскировки и привлечения жертв домены часто содержали в своем названии популярные ключевые слова в сочетаниях store, id, download, app и других, что позволяло им выглядеть убедительно и законно. Несмотря на активное разоблачение схемы, по данным специалистов, существует как минимум три группировки, которые продолжают привлекать пользователей для установки DeliveryRAT. Это свидетельствует о том, что борьба с такими угрозами требует не только технических усилий, но и повышения общей киберграмотности пользователей. Важно помнить, что одной из главных причин успешного распространения трояна стало доверие пользователей, которое злоумышленники искусно эксплуатировали через популярные торговые площадки, мессенджеры и социальные сети.

Отсутствие бдительности и поспешность при установке неизвестных приложений открывают злоумышленникам доступ к личным данным и финансовым средствам. Обеспечение безопасности мобильных устройств должно начинаться с элементарных правил: скачивать приложения только из проверенных источников, внимательно читать отзывы и разрешения, избегать переходов по подозрительным ссылкам, и не передавать личные данные в мессенджерах или социальных сетях. Регулярное обновление систем безопасности и антивирусных инструментов также позволит снизить риск заражения троянами. Прозрачность и обмен информацией между компаниями в кибербезопасности, пользователями и правоохранительными органами становятся ключевыми факторами успешной борьбы с угрозами, подобными DeliveryRAT. Масштабная блокировка более 600 доменов отражает эффективную работу экспертов и демонстрирует, что скоординированные действия способны значительно ограничить возможности киберпреступников.

Тем не менее, киберугрозы продолжают развиваться, поэтому настойчивость и внимание к цифровой безопасности остаются приоритетом для всех. Только в тандеме с мерами технологической защиты и осознанным поведением пользователей можно существенно снизить последствия подобных атак и сделать мобильный опыт безопаснее. .