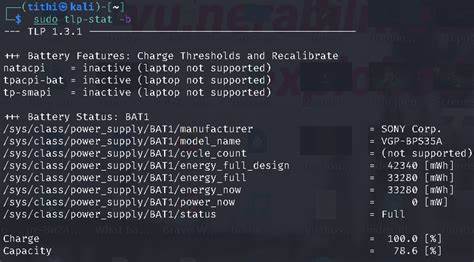

В современном мире критическая национальная инфраструктура является одной из главных целей киберпреступников и иностранных государств, стремящихся нарушить стабильность и безопасность. Недавнее расследование, проведенное Агентством по кибербезопасности и безопасности инфраструктуры США (CISA) совместно с экспертами Береговой охраны США, раскрывает тревожные проблемы в системе защиты одного из ключевых объектом, представляющих национальный интерес. Несмотря на тщательный аудит, имя этой организации осталось неизвестным, однако выявленные уязвимости позволяют понять, насколько важно улучшать подходы к информационной безопасности и предотвращать катастрофические последствия при возникновении инцидентов. Основная причина, вызывающая особую тревогу у специалистов CISA — использование небезопасных методов хранения учетных данных и слабые внутренние политики управления доступом. Хранение паролей в открытом виде, что стало очевидным после проверки, создает условия для быстрого распространения угроз по всему корпоративному комплексу.

Кроме того, оказалось, что учетные записи локальных администраторов не только содержат одинаковые пароли, но и активно используются совместно на множестве компьютеров организации. Такая практика невероятно уязвима к атакам, поскольку при получении доступа к одному устройству злоумышленник может практически без труда проникнуть в десятки других. Еще одним серьезным недочетом является отсутствие должного уровня сегментации сети, особенно между информационными технологиями и операционными технологиями. Операционные технологии включают в себя системы, управляющие критическими физическими процессами — от контроля температуры и давления до управления оборудованием в реальном времени. В этом контексте компрометация таких систем потенциально приводит не просто к потере данных, а к риску для здоровья людей и нарушению инфраструктурной целостности.

Отдельного внимания заслуживает слабая конфигурация и недостаточная защита так называемых бастионных узлов в системе HVAC — инженерных коммуникаций здания и объекта, отвечающих за поддержание микроклимата. Эти узлы должны служить барьером, предотвращающим несанкционированный проход и ограничивающим возможность перемещения внутри сети, однако в данном случае безопасность оказалась недостаточной. Помимо технических уязвимостей, эксперты часто отмечают проблемы с ведением журналов событий (логированием). Слабое или неполное ведение логов препятствует своевременному обнаружению угроз и расследованию инцидентов, что делает организацию особенно привлекательной для киберпреступников, использующих тактики скрытого проникновения. Без качественного мониторинга невозможно адекватно отреагировать на попытки злоумышленников обходить системы защиты, используя легитимные учетные данные и обходя механизмы обнаружения.

Такое положение вещей вызывает серьезные вопросы о том, насколько критически важные предприятия и учреждения готовы к отражению современных кибератак. В отчете CISA подчеркивается, что несмотря на выявленные тяжелые уязвимости, на момент проверки не было обнаружено признаков активной компрометации. Это дает надежду, но также сигнализирует об опасности ожидающих подобных организаций по всему миру. Особое беспокойство вызывает возможность получения злоумышленниками доступа к системам SCADA — платформам, контролирующим множество факторов жизнедеятельности и производственных процессов. Подобные атаки могут изменений параметров оборудования и создать угрозу аварий, что уже выходит за рамки информационной безопасности и переходит в сферу физической безопасности и сохранности жизни и здоровья.

Уроки, извлеченные из этого расследования, имеют значение не только для конкретного объекта, но также для широкой категории критически важных инфраструктурных учреждений с аналогичной архитектурой и уровнем защиты. Кибербезопасность становится все более многогранной задачей, требующей комплексного подхода, включающего не только технические меры, но и грамотные политики управления, обучение персонала и постоянный аудит. CISA не впервые демонстрирует пример проведения глубоких испытаний и оценок, позволяющих выявить системные недостатки. В рамках так называемых red team упражнений, операция SILENTSHIELD и других инициатив специалисты имитируют атаки, используя методы, присущие реальным противникам. Это помогает выявить слабые места и подготовить рекомендации до того, как злоумышленники воспользуются обнаруженными лазейками.

Например, в одном из предыдущих случаев агентством было выявлено длительное незаметное присутствие в сети государственного учреждения, полученное через эксплуатацию известной уязвимости в Oracle Solaris. Рекомендации CISA включают усиление контроля над учетными записями, отказ от практики совместного использования локальных администраторских паролей, внедрение шифрования и безопасных методов хранения данных доступа. Также подчеркивается необходимость качественной сегментации сетей, особенно разделения IT и OT сегментов, что ограничит возможности перемещения злоумышленников внутри организации. Важным аспектом является систематическое и детальное ведение логов, позволяющее своевременно обнаруживать атаки и проводить эффективные расследования. Повышение киберустойчивости критически важных систем требует постоянных инвестиций и внимательности.

Риски слишком велики, чтобы пренебрегать элементарными мерами защиты. Особенно это актуально для объектов, которые, как показал пример, взаимодействуют с государственными структурами и федеральными службами, имеющими важное значение для национальной безопасности. Стоит отметить, что ситуация с безопасностью критической инфраструктуры — не уникальная и далеко не изолированная проблема. В мире наблюдается рост числа атак и попыток проникновения в системы стратегической значимости. Эксперты подчеркивают, что без активного участия всего сообщества, включая государственные учреждения, коммерческие компании и специалистов отрасли, угроза будет только усиливаться.