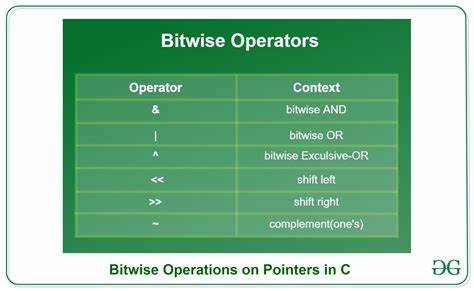

Побитовые операции являются фундаментальным элементом цифровых вычислений и представляют собой операции, которые выполняются на уровнях отдельных битов числовых значений. Они используются в программировании, аппаратном обеспечении и коммуникациях для оптимизации работы с данными и максимального использования ресурсов процессоров. Благодаря своей высокой скорости и эффективности, побитовые операции позволяют создавать более быстрые и компактные алгоритмы, что особенно важно в системном программировании, обработке сигналов, защите данных и других сферах. В основе побитовых операций лежат логические операции над двумя битами, такие как AND, OR, XOR и NOT, а также операции сдвига битов влево и вправо. Каждая из этих операций выполняется напрямую на уровне процессорных команд, что делает их чрезвычайно быстрыми по сравнению с арифметическими или логическими операциями с целыми числами.

Именно поэтому побитовые операции широко применяются в системах с ограниченными ресурсами и там, где время отклика критично. Одной из наиболее популярных задач, решаемых с помощью побитовых операций, является маскирование. Маскирование позволяет выделить или очистить определённые биты в числе, что используется для управления флагами, хранения набора логических состояний в одном числе и организации компактных структур данных. Например, в операционных системах управление правами доступа к файлам осуществляется с помощью битовых масок, где каждый бит определяет разрешение на чтение, запись или выполнение. Такая реализация экономит память и упрощает проверку разрешений, так как для проверки конкретного права достаточно выполнить операцию AND с соответствующей маской.

Другим важным примером является переключение состояний — включение, отключение или инвертирование конкретного бита. Для включения бита используется операция OR с маской, которая имеет единицу на нужной позиции. Для отключения бита — операция AND с инвертированной маской, а для переключения бита — операция XOR. Эти методы позволяют эффективно управлять отдельными флагами без изменения остальных данных и часто применяются в низкоуровневом программировании, микроконтроллерах и драйверах устройств. Помимо управления отдельными битами, побитовые сдвиги применяются для быстрых арифметических операций.

Сдвиг влево эквивалентен умножению на двойку, сдвиг вправо — целочисленному делению на двойку с потерей дробной части. Такое умножение и деление значительно быстрее, чем соответствующие арифметические операции, что особенно важно в системах реального времени и обработке больших массивов данных. Использование сдвигов помогает оптимизировать алгоритмы криптографии, кодирования мультимедиа и численных вычислений. В цифровых схемах и электронике побитовые операции применяются для реализации логических элементов и обработки сигналов. Логические вентиляторы, являющиеся строительными блоками микропроцессоров, используют операции AND, OR и NOT для выполнения вычислений на аппаратном уровне.

Побитовые операции позволяют эффективно управлять потоками данных в периферийных устройствах, а также реализовывать протоколы передачи и обработки информации. В программировании на языках низкого уровня, таких как C и C++, побитовые операции незаменимы для оптимизации производительности и памяти. Они широко используются при работе с сетевыми протоколами, где данные представлены в виде битовых полей и требуют точной работы с отдельными битами для интерпретации адресов, флагов и контрольных сумм. Кроме того, многие алгоритмы сжатия и шифрования используют побитовые операции для манипуляции бинарными данными, что обеспечивает надежность и безопасность информационных систем. Современные высокоуровневые языки программирования также предоставляют инструменты для работы с битами, позволяя встраивать побитовые операции в приложения без значительных усилий.

Это открывает возможности для реализации сложных функций, таких как генерация случайных чисел, контроль целостности данных, реализация фильтров и масок в графике и машинном обучении. Еще одна важная область применения — работа с представлением чисел и системами счисления. В частности, конвертация между двоичной, десятичной и шестнадцатеричной системами осуществляется на основе манипуляций с битами и их группами. Шестнадцатеричная система служит удобным средством для отображения длинных последовательностей битов, а знания побитовых операций помогают оптимизировать алгоритмы преобразований и считывания данных. Понимание принципов работы с побитовыми операциями также важно при работе с представлением отрицательных чисел в компьютерах.

Использование системы двоичного дополнения позволяет эффективно выполнять сложение и вычитание без необходимости создавать отдельные алгоритмы для отрицательных значений. Побитовые операции в данном случае играют роль инструментов для преобразования чисел и управления их знаковыми битами. В сфере сетевых технологий побитовые операции имеют ключевое значение для работы с IP-адресами и масками подсетей. Изоляция части адреса, идентификация хоста и сети осуществляются с помощью логических операций AND и OR. Это обеспечивает корректное маршрутизирование и управление сетевым трафиком, а также позволяет администраторам эффективно настраивать инфраструктуру.

Нельзя не упомянуть о применении побитовых операций в графике и цветовом кодировании. Цветовые значения в формате RGB часто представлены в виде трёх байтов, каждый из которых соответствует интенсивности цвета. Манипулирование этими байтами производится через побитовые операции, что облегчает создание эффектов, преобразование оттенков и смешивание цветов. В веб-разработке шестнадцатеричные цветовые коды напрямую связаны с побитовыми представлениями, что позволяет программистам оптимизировать работу с цветами. Среди продвинутых применений стоит отметить криптографию и защиту данных.

Алгоритмы шифрования, такие как AES и DES, включают в себя сложные побитовые перестановки и операции, направленные на запутывание исходной информации и создание защищённых сообщений. Обработка битов на низком уровне обеспечивает высокую скорость и безопасность таких процедур. Изучение и использование побитовых операций является неотъемлемой частью образования программистов и инженеров, поскольку они открывают доступ к более глубокому пониманию работы вычислительных устройств и помогают разрабатывать эффективные программные и аппаратные решения. Владение этими навыками повышает квалификацию специалиста и расширяет возможности для профессионального роста. Подводя итог, можно сказать, что побитовые операции занимают центральное место в мире вычислений и программирования.

Их знания необходимы для оптимизации кода, создания компактных и быстрых алгоритмов, а также для решения широкого спектра практических задач, начиная от управления правами доступа и заканчивая сложными вычислительными и сетевыми функциями. Имея опыт работы с побитовыми операциями, разработчик становится более универсальным и востребованным специалистом в быстроразвивающейся сфере информационных технологий.