Современные ноутбуки на базе архитектуры x86 давно стали неотъемлемой частью жизни миллионов пользователей по всему миру. От работы и учебы до развлечений и коммуникаций — эти компьютеры выполняют множество задач, требующих высокой производительности и надежности. Однако, несмотря на технический прогресс, вопрос безопасности остается одним из самых острых и противоречивых, особенно когда речь заходит о доверии к устройствам. В 2015 году на 32-м Chaos Computer Congress (32C3) был представлен важный доклад, посвященный проблемам доверия к ноутбукам на базе x86 и путям их решения. Рассмотрим подробно, почему доверять компьютеру сегодня — значит слышать предупреждение об угрозах на самых низких уровнях системы, и какие шаги предпринимаются для создания по-настоящему защищенных устройств.

Когда речь идет о безопасности, фундаментальным предположением всегда становится доверие к самому устройству, на котором выполняются операции шифрования и дешифровки. Протоколы, такие как Tor, OpenVPN и SSH, обеспечивают защиту сетевого трафика и данных, но только если операционная система и аппаратное обеспечение не скомпрометированы. В противном случае, любой уровень шифрования теряет смысл — ведь злоумышленник может получить контроль над системой до того, как данные будут безопасно зашифрованы или расшифрованы. Одной из наиболее непрозрачных и уязвимых составляющих современного компьютера становится firmware — микропрограммное обеспечение, управляющее базовыми функциями аппаратуры еще до запуска операционной системы. Важнейшими элементами в этом плане являются BIOS, UEFI и компоненты вроде Intel Management Engine (ME).

Именно с этой прошивки начинается цепочка доверия в системе, и если она будет скомпрометирована, то пользователь потеряет контроль над устройством полностью. Фирменные технологии, вроде Trusted Platform Module (TPM) и Core Root of Trust for Measurement (CRTM), призваны создавать базу доверия при загрузке компьютера. TPM обеспечивает проверки целостности firmware и системы, а CRTM отвечает за неизменяемую базовую проверку. Однако реализовать эти механизмы надежно чрезвычайно сложно. Часто для CRTM используется небольшая флеш-память, припаянная к материнской плате, которую при физическом доступе можно заменить — таким образом, злоумышленник может установить поддельное ядро доверия, создавая «фальшивую» платформу.

Intel Management Engine — это особый микроконтроллер, встроенный практически в каждый процессор Intel, который работает независимо от основной CPU и обладает доступом к памяти, сетевым интерфейсам и прочим критическим ресурсам. Его архитектура, прошивка и работа держатся в строжайшем секрете, что превращает ME в потенциальную «черную коробку» и идеальную платформу для скрытых вредоносных кодов. Никто, кроме производителя, не знает, как именно он функционирует, и нет возможности проверить или переписать его программное обеспечение. В итоге, пользователь сталкивается с парадоксальной ситуацией: все современные средства обеспечения безопасности бесполезны, если нельзя доверять базовому уровню аппаратуры и firmware. Значит, нужно искать способы минимизировать это базовое доверие и контролировать его независимо от производителя.

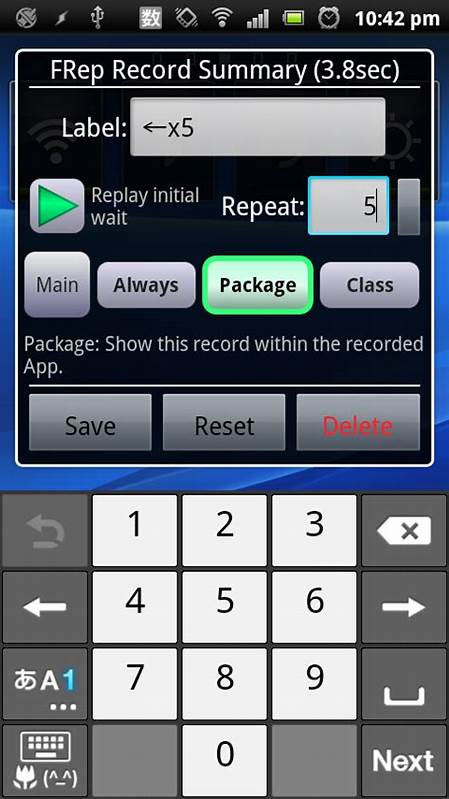

Одним из самых перспективных путей в рамках доклада было предложение использовать «доверенную флешку» («trusted stick») — небольшое устройство с собственной флеш-памятью, способное проверять и контролировать состояние firmware компьютера извне. Таким образом, проверка целостности и безопасности системы может происходить независимо от защищаемого устройства. Еще одним направлением стали проекты с открытым исходным кодом, такие как coreboot — замена проприетарному BIOS/UEFI, позволяющая иметь полный контроль над процессом и исключать скрытые и непроверяемые механизмы. Coreboot стремится создать альтернативу традиционному firmware, убирая лишнюю и ненадёжную сложность и предоставляя возможность пользователям и сообществу исследовать и проверять его код. Несмотря на то, что технологии и идеи для построения действительно доверенного ноутбука существуют, их широкое распространение пока ограничено.

Множество факторов, включая коммерческие интересы, сложность реализации и недостаток сознания пользователей, препятствуют быстрому развитию и проникновению на рынок. Тем не менее, можно смело утверждать – надежное аппаратное обеспечение возможно создать, и работа в этом направлении уже ведется. В обсуждениях, которые последовали после презентации, часто поднимался вопрос: почему доверять именно архитектуре x86? Ведь существуют более открытые решения на базе ARM или RISC-V, где аппаратная и программная части являются значительно прозрачнее. Ответ заключается в том, что x86 доминирует по количеству существующих устройств, программного обеспечения и инфраструктуры, и пока он остается стандартом де-факто для многих профессиональных и персональных применения. Примечательно, что некоторые разработчики и энтузиасты активно поддерживают проекты вроде coreboot, а также ведут исследования по реверс-инжинирингу и модификации BIOS, чтобы вернуть контроль в руки пользователей.

Важной темой стала и расчетливость производителей, которые нередко отключают или ограничивают функциональность в BIOS, руководствуясь непонятными критериями, но и фактически лишая пользователя возможности настраивать устройство по собственным нуждам. Это вызывает недоверие и подозрения, ведь если производитель жестко контролирует даже базовые настройки, как можно ожидать уважение к частной жизни и безопасности пользователя. Еще одной опасностью считаются встроенные возможности удаленного управления и контроля на уровне аппаратуры — так называемые RAT (Remote Administration Tools), которые могут существовать в BIOS или других микропрограммах и оставаться невидимыми для операционной системы и антивирусов. Примеры таких технологий, как Computrace, могут позволять удаленное управление устройством вплоть до форматирования диска без ведома пользователя. Это опасность не только для целей взлома, но и потенциальный инструмент контроля и слежки.

В контексте этих угроз многие пользователи приходят к выводу, что доверие — это не вопрос одной технологии или устройства, а комплекс проблем, требующих системного подхода. Важна как техническая сторона — разработка открытого, прозрачного firmware и независимой проверки системы, так и политическая, а также культурная — повышение осознанности пользователей, развитие сообществ, способных содержать и поддерживать такие технологии. Эксперты подчеркивают, что полностью исключить риски невозможно, но сложность для злоумышленника должна быть настолько высока, чтобы атаки стали малопрактичными. Для этого необходимы небольшие, простые и легкодоступные доверенные компоненты, которые легко анализировать и проверять. Также следует сделать максимальный упор на открытость с исходным кодом и независимость от крупных корпораций, чтобы механизмы безопасности были проверяемы и воспроизводимы сообществом.

Подводя итог, можно отметить, что путь к надежным ноутбукам на базе x86 — это не простая инженерная задача, а масштабный вызов, связанный с недоверием к производителям, закрытостью и сложностью существующих систем. Несмотря на это, уже в 2015 году появились значимые инициативы и проекты, продвигающие идею создания открытой и проверяемой платформы. Такие усилия — залог будущего, где безопасность и доверие станут не просто доброй волей корпораций, а фундаментальной качественной характеристикой каждого устройства. Потребители и профессионалы в сфере безопасности должны помнить, что доверие — это основа всей цифровой жизни сегодня. Создание действительно надежного и безопасного ноутбука требует совместных усилий разработчиков, исследователей, производителей и сообщества.

В конечном итоге прозрачность, открытость и контроль пользователя станут ключом к тому, чтобы перестать бояться и начать доверять собственным компьютерам.