В последние годы мир киберугроз стал более сложным и обширным, чем когда-либо прежде. С увеличением числа хакерских атак и распространением вредоносного программного обеспечения, анализ вредоносных программ (malware analysis) стал важной областью для обеспечения безопасности в цифровом пространстве. Эта практика позволяет специалистам по кибербезопасности глубже понять механизмы работы вредоносных программ и, как следствие, разработать более эффективные методы их нейтрализации. Анализ вредоносных программ представляет собой процесс изучения образцов вредоносного ПО с целью выявления его структуры, функциональности и поведения. Он включает в себя как статический, так и динамический анализ, что позволяет специалистам получить полное представление о том, как данный программный продукт взаимодействует с операционной системой и сетевыми ресурсами.

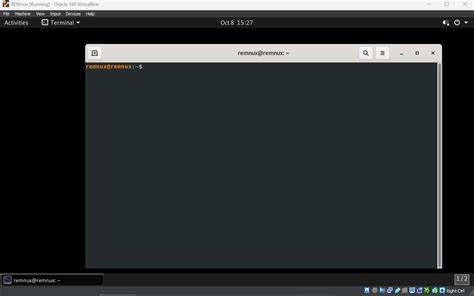

Ключевым аспектом анализа вредоносных программ является безопасность. Перед тем как приступить к работе с несанкционированными образцами, специалисты создают изолированные виртуальные машины, чтобы не рисковать системами, на которых они работают. Применение виртуальных машин позволяет избежать случайного заражения и контролировать все взаимодействия вредоносного ПО с окружением. Для успешного анализа вредоносного ПО важна тщательная настройка виртуальных машин. Они настраиваются на так называемый «хост-адаптер» для создания изолированной сети.

Это позволяет различным экземплярам виртуальных машин взаимодействовать друг с другом, исключая возможность связи с основной системой. Специалисты всегда держат под контролем сетевые параметры, что позволяет предотвратить нежелательные последствия. Один из самых распространенных инструментов, используемых при анализе вредоносных программ, — это Herramientas, такие как Flare VM и Remnux. Эти виртуальные машины являются настоящими наработками для кибер-аналитиков, предоставляя набор инструментов для глубокого изучения вредоносного ПО. Flare VM, как правило, насыщен инструментами, специально предназначенными для анализа Windows-программ, тогда как Remnux предполагает использование инструментов Linux.

Эти операционные системы в комбинации позволяют анализировать образцы и выявлять их поведение. Процесс анализа начинается с статического анализа, который предполагает изучение вредоносного ПО без его запуска. Это наглядный этап, на котором специалисты пытаются собрать как можно больше информации о поданном образце. На этом этапе важно вести документацию, фиксируя все выявленные данные и делая заметки о различных аспектах вредоносного программного обеспечения. Зачастую вредоносные образцы предварительно запаковываются и шифруются.

Чтобы разобраться с такими файлами, эксперты используют специальные инструменты, которые позволяют вычислить контрольные суммы (SHA256, MD5 и другие). Анализируя эти данные, они могут понять, было ли вредоносное ПО уже ранее анализировано, и, если да, получить дополнительные сведения о его поведении и источниках. Одним из наиболее мощных инструментов для анализа является PEView, который позволяет исследовать файлы в формате Portable Executable, используемом в Windows. Он предоставляет информацию о заголовках файла, отступах и других ключевых параметрах, которые могут указать на цель и функциональность вредоносного ПО. Интересной деталью является то, что злоумышленники иногда встраивают определённые метки времени в свои образцы, что дает возможность аналитикам узнать о времени создания вредоносного кода и возможных разработчиках.

Анализ также включает в себя работу с обширными базами данных, такими как VirusTotal, где можно проверить неизвестные образцы на наличие уже зарегистрированных данных. Этот инструмент позволяет облегчить процесс анализа, предлагая информацию из множества антивирусных систем и сопоставляя контрольные суммы с многочисленными известными образцами. При анализе необходимо помнить о том, что вредоносные программы могут использовать обманные приемы. Например, некоторые из них встраивают ложные данные, чтобы заблуждать аналитиков. Это делает процесс анализа еще более сложным, требуя от специалистов детального подхода и критического мышления.

Одним из способов облегчить процесс расследования является использование инструментов, таких как CAPA и PEStudio. CAPA анализирует поведение вредоносного кода, определяя потенциальные возможности атаки, такие как способность отправлять и получать данные по протоколам связи. Это критически важная информация, позволяющая оценить уровень угрозы и разработать стратегии противодействия. Многие вредоносные программы взаимодействуют с сетевыми компонентами, пытаясь установить соединение или извлечь информацию. Поэтому динамический анализ также имеет значительное значение.

Регистрируя все действия, происходящие во время выполнения исполняемого файла, специалисты могут отслеживать активность и находить уязвимости в системах. С учетом обширного роста киберугроз важно, чтобы специалисты по кибербезопасности постоянно обучались и обновляли свои навыки. Курс действительно поразителен — занятия по практическому анализу вредоносных программ включают в себя не только теорию, но и практические задания, позволяющие изучать реальные образцы и нарабатывать навыки выявления и нейтрализации угроз. Таким образом, мир анализа вредоносного ПО становится все более важной областью. Специалисты, которые углубляются в изучение киберугроз, открывают новую грань в борьбе с киберпреступностью и обеспечением безопасности.

Важно продолжать делиться знаниями и опытом в этой области, чтобы создать инфраструктуру безопасности на всех уровнях. Только так можно выстроить надежную защиту от общего врага — вредоносного программного обеспечения.