В современном цифровом мире безопасность данных становится все более важной задачей для пользователей и организаций. Одно из ключевых средств обеспечения безопасного удаленного доступа к серверам и системам — это протокол SSH (Secure Shell). В основе данной технологии лежит использование криптографических ключей, которые обеспечивают надежную аутентификацию и защиту данных. В этой статье мы погрузимся в увлекательный мир приватных ключей OpenSSH, выясним, как они устроены, чем отличаются от публичных ключей и почему их структура и безопасность имеют ключевое значение для всех, кто работает с удаленными соединениями.Приватный ключ OpenSSH — это своего рода секретный цифровой паспорт, который подтверждает вашу личность перед сервером.

Только владелец этого ключа может получить доступ к защищенным системам, что исключает попадание к чужим людям. Его использование основано на алгоритмах асимметричного шифрования, где приватный и публичный ключи образуют пару. При этом приватный ключ хранится у пользователя в секрете, а публичный ключ — доступен серверу для проверки подлинности.Основные алгоритмы, используемые для создания ключевой пары в OpenSSH — это Ed25519, а также более старые RSA и ECDSA. На сегодняшний день Ed25519 считается предпочтительным вариантом благодаря своей высокой производительности, безопасности и компактности.

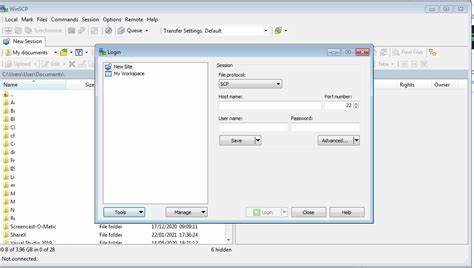

OpenSSH позволяет легко создавать такие ключи с помощью команды ssh-keygen, что упрощает процесс и повышает удобство как для новичков, так и для опытных пользователей.Генерация приватного и публичного ключей осуществляется одной командой, например, ssh-keygen -t ed25519. После ввода ее в терминатре создаются два файла: один с приватным ключом, другой с публичным. Первый хранится у пользователя в защищенном месте и часто может быть дополнительно зашифрован паролем для повышения уровня безопасности, второй размещается на сервере, к которому необходим доступ.Любопытной особенностью является то, что в формате OpenSSH приватный ключ содержит публичный ключ и даже определённые контрольные элементы для проверки целостности.

Формат ключа закодирован в base64 и представлен в виде PEM-блока с четко обозначенными границами, например, -----BEGIN OPENSSH PRIVATE KEY----- и -----END OPENSSH PRIVATE KEY-----. Такой подход не только облегчает перенос и хранение ключей, но и позволяет работать с ними гораздо удобнее с программной точки зрения.Несмотря на то что публичный ключ широко используются для обмена, приватный ключ хранится в максимально защищённом виде. Большинство пользователей рекомендует задавать для приватного ключа парольную фразу, которая дополнительно шифрует содержимое ключа. В противном случае, при компрометации файла, злоумышленник получит простой доступ к системе.

Понимание внутренней структуры приватного ключа может показаться технически сложным, но это важно для специалистов по безопасности. Например, формат OpenSSH демонстрирует наличие нескольких секций, таких как пролог (magic string openssh-key-v1 с нулевой терминаторной), информация о шифровании (часто none для незашифрованных ключей), количество ключей, а также данные открытого и закрытого ключей.Благодаря наличию в приватном ключе публичного элемента, можно легко извлечь публичный ключ, не имея отдельного файла .pub. Это делается с помощью команды ssh-keygen -y -f private_key_file.

Такой функционал полезен, если пользователь потерял публичный ключ, но сохранил приватный — это облегчает восстановление доступа к серверу и управляемость ключами.Важно понимать, что публичный ключ находится в приватном ключе несколько раз. Это может показаться избыточным, но такая дизайн-особенность направлена на обеспечение дополнительной проверки и надежности при декодировании и использовании ключа. Даже несмотря на кажущееся повторение, все элементы играют свою роль в обеспечении безопасности.Кроме генерации настоящих приватных ключей существует и развлекательная сторона — создание «фейковых» приватных ключей с корректным публичным ключом внутри.

Такие ключи не дают реального доступа, но могут использоваться для тестирования или забавы. В современном мире также есть инструменты, работающие через браузер на основе WebAssembly, позволяющие генерировать подобные ключи без необходимости установки дополнительного ПО.Тема безопасности приватных ключей очень важна. Пользователям приходится быть осторожными, чтобы приватные ключи не попадали в чужие руки. Не стоит размещать их в открытом доступе, передавать по незашифрованным каналам или хранить в ненадежных местах.

Использование паролей на ключах и двухфакторной аутентификации дополнительно укрепляет защиту.Не менее значимым является понимание того, какую роль играет криптография в SSH. Приватный ключ позволяет подписывать сообщения и устанавливать зашифрованный канал. Сервер, получая подпись, проверяет ее с помощью публичного ключа, и если проверка успешна, доступ разрешается. Таким образом, обеспечивается не только безопасность передачи данных, но и аутентификация пользователя.

На сегодняшний день, учитывая угрозы кибербезопасности и растущее число атак на удалённые системы, грамотное управление SSH-ключами становится неотъемлемой частью практики IT-специалистов и пользователей, ценящих свои данные. Использование современных алгоритмов и правильное хранение приватных ключей обеспечивает надежный барьер против попыток несанкционированного доступа.Подводя итог, можно сказать, что приватные ключи OpenSSH — это не просто набор случайных символов, а сложная, продуманная структура, обеспечивающая фундаментальную безопасность современных удалённых соединений. Понимание их формата, возможностей и важности надежной защиты поможет каждому пользователю сделать свой цифровой мир безопаснее и интереснее. Правильный подход к созданию, хранению и управлению ключами — это инвестиция в собственную безопасность и спокойствие при работе с серверами.

При этом не стоит забывать о возможности экспериментировать с открытым форматом ключей и изучать их внутренний мир, что может стать как полезным образовательным опытом, так и просто увлекательным занятием для тех, кто любит разбираться в технологиях глубокого уровня.