Шифрование данных становится все более актуальным в современном мире, где безопасность информации играет ключевую роль. Одним из популярных решений для полной дискрипции на системах Linux является LUKS (Linux Unified Key Setup). Эта технология обеспечивает надежное шифрование, однако в случае утраты ключей доступа или ключевых файлов возникает серьезная проблема - доступ к данным становится невозможен. В данной статье рассмотрим способы восстановления ключей LUKS с уже запущенной системы, что может помочь сохранить важную информацию при случайном удалении ключевых файлов или других сложностях. Утрата ключа шифрования - ситуация, с которой могут столкнуться даже опытные пользователи и системные администраторы.

В отличие от классических паролей, ключи LUKS служат основным инструментом для дешифровки данных на уровне блочного устройства, и их безопасность тщательно регулируется. Однако, если ключ удален с диска, но том всё еще смонтирован и активен, его можно попытаться извлечь из оперативной памяти. Такое решение особенно актуально при невозможности немедленно выполнить перенос данных на внешний носитель или при отсутствии резервных копий ключей. Ранее, когда LUKS использовал первую версию стандарта, задача получения master key (мастер-ключа или volume key) была относительно простой - команда dmsetup table, запускаемая с привилегиями root, показывала необходимую информацию об открытых зашифрованных томах. Однако с переходом на LUKS версии 2 ключи хранятся в ядровом keyring и не подлежат простой экспортировке.

По этой причине стандартные инструменты больше не позволяют напрямую получить мастер-ключ. Поскольку напрямую извлечь ключ из утилит невозможно, логично обратиться к анализу памяти системы, где ключ обязательно присутствует при смонтированном томе. Для этого можно использовать дамп оперативной памяти - снимок содержимого RAM, внутри которого, помимо ключей, будет масса системной информации. Важный момент - для создания дампа необходимы права root и поддержка загрузки модулей, что бывает не всегда доступно, особенно на системах с повышенной безопасностью. Одной из возможностей для снятия дампа памяти служит LiME (Linux Memory Extractor) - модуль ядра, позволяющий получить чистый дамп оперативной памяти в заданный файл.

Несмотря на то, что проект LiME официально не поддерживается уже некоторое время, он успешно компилируется и работает с современными ядрами. Для запуска достаточно скомпилировать модуль под конкретное ядро, загрузить его с параметром сохранения дампа в указанную директорию и дождаться завершения процесса. В итоге получается готовый к анализу полноконтекстный снимок памяти. Альтернативным инструментом, недавно обратившим на себя внимание, является AVML - пользоватеское приложение с похожей функциональностью. AVML позволяет создать дамп памяти без необходимости загружать собственный модуль, что иногда избавляет от проблем с политиками безопасности ядра.

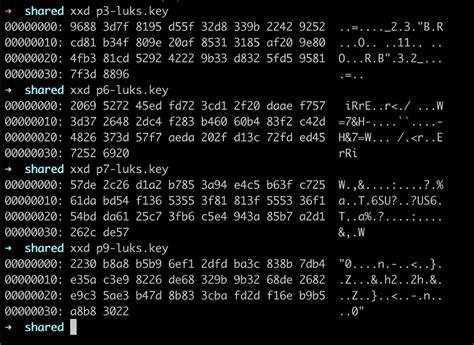

Однако в зависимости от настроек системы и ядра AVML может оказаться недоступным. После успешного захвата дампа памяти встает задача поиска в нем ключей шифрования. К счастью, ключи LUKS имеют определенную длину и структуру, что помогает при анализе бинарного файла. Одним из проверенных и эффективных инструментов является findaes - утилита, которая сканирует дамп памяти на предмет блоков данных, похожих на ключи AES. В большинстве случаев именно volume key среди первых попадается данному инструменту, так как он активно используется системой для работы с зашифрованным томом.

Найдя ключ в шестнадцатеричном формате, необходимо преобразовать его в бинарный файл, который потом можно использовать для работы с LUKS. Для конвертации можно применить простые скрипты на Perl или других языках, которые убирают пробелы, собирают данные побайтно и сохраняют как бинарный файл. Когда ключ переведен в правильный формат, его удается применить командой cryptsetup для повторного добавления или замены ключа на зашифрованном устройстве. После восстановления доступа к зашифрованному тому настоятельно рекомендуется выполнить ротацию ключа. Это позволит убрать из системы использование восстановленного ключа, который был в открытому небезопасном виде в дампе памяти.

Команда cryptsetup reencrypt осуществляет смену volume key с использованием сохраненных ключей и повышает безопасность хранения данных. Стоит также рассмотреть методы резервного копирования ключей шифрования. Наличие хотя бы одного дополнительного надежного экземпляра ключевого файла значительно снижает риски потери данных. Если применяется RAID или файловые системы с дублированием, это не является полным заменителем правильного резервного копирования ключей. Хранение ключей должно быть организовано с должным уровнем безопасности, чтобы избежать несанкционированного доступа, но в то же время обеспечить возможность скорого восстановления при проблемах.

В завершение стоит отметить, что восстановление ключей LUKS из активной системы требует определенных технических знаний, понимания принципов работы ядра Linux и основ криптографии. Неосторожные действия при работе с дампами памяти могут привести к утечкам конфиденциальных данных. Поэтому перед началом процедуры важно тщательно оценить риски, а при необходимости привлечь специалистов. Таким образом, несмотря на продуманную систему защиты LUKS и сложности современной версии 2, ключи volume key можно извлечь с помощью дампа памяти, делая возможным восстановление доступа к зашифрованным данным без резервных копий. Использование инструментов, таких как LiME, AVML и findaes, в совокупности с грамотным управлением ключами, позволяет значительно повысить надежность и безопасность хранения информации в условиях современного цифрового мира.

.