На современной операционной системе macOS иногда возникает необходимость понять, с какими файлами взаимодействует запущенное приложение или процесс. Это важно как для отладки, так и для обеспечения безопасности, а также для простого понимания внутренней работы программ. Одним из самых мощных инструментов для таких целей является встроенная утилита fs_usage. Она позволяет в реальном времени отслеживать вызовы к файловой системе, которые выполняет конкретный процесс или все процессы в системе. fs_usage — это системный инструмент, который выводит потоковую информацию обо всех файловых операциях, происходящих в системе.

С его помощью можно увидеть не только открытие, чтение и запись файлов, но и более низкоуровневые вызовы, такие как stat, lstat и другие, которые также дают представление о том, как приложение использует файловую систему. Главным преимуществом работы с fs_usage является возможность фильтрации данных по различным параметрам. Команда поддерживает несколько режимов фильтрации, которые помогают выделить только необходимые события и избежать информационного шума. Широко используется фильтр pathname, который показывает операции, привязанные к путям файлов, а значит, он наиболее информативен для анализа реальных файлов, применяемых процессом. Одна из частых задач, которые решаются с помощью fs_usage — выяснить, где именно приложением хранятся локальные данные, конфигурационные файлы или токены аутентификации.

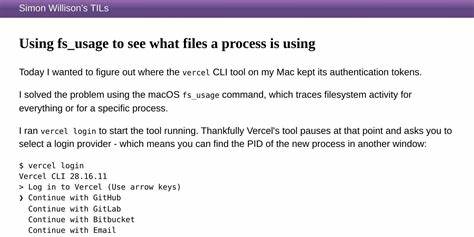

На практике это выглядит следующим образом: пользователь запускает приложение или утилиту, замечает, что ему нужно получить доступ к определённым скрытым настройкам или найти, куда сохраняется сессионная информация, но в документации такой информации нет. Примером реальной ситуации может служить работа с инструментом командной строки vercel. Эта утилита, предназначенная для взаимодействия с облачным сервисом Vercel, хранит данные аутентификации в локальном файле, находящемся в пользовательской директории. Чтобы понять точное расположение этого файла, можно запустить vercel login в одном окне терминала и найти PID (идентификатор процесса) команды, используя ps или аналогичные средства. Далее нужно открыть другое окно терминала и запустить sudo fs_usage с фильтром pathname и указанным PID.

После этого вся файловая активность, связанная непосредственно с процессом vercel, будет отображаться в реальном времени. При прохождении процедуры логина можно увидеть, что в какой-то момент происходит открытие файла auth.json в директории Application Support. Это и есть файл с токеном доступа. Использование fs_usage требует прав суперпользователя, так как мониторинг файловой активности других процессов защищен системой безопасности macOS.

Поэтому запуск команды происходит с префиксом sudo. Несмотря на это, работа с утилитой проста и не требует глубоких технических знаний, главное — правильно определить процесс и фильтровать вывод. Помимо базового использования, можно отметить, что fs_usage выдает множество срабатываний, большинство из которых могут не иметь практической ценности. Именно поэтому фильтрация — ключ к удобной работе с этой утилитой. Опцию -f pathname считают самой полезной, так как она показывает только операции с реальными путями на файловой системе, исключая лишние служебные вызовы или сетевые операции.

Если запустить fs_usage без фильтра, то можно получить огромный объем данных из разных подсистем операционной системы: от сетевых операций до низкоуровневых дисковых чтений-записей. Для среднестатистического пользователя такой поток информации практически бесполезен. Также существуют другие фильтры, например, network для мониторинга сетевых событий или diskio для подробного контроля операций с диском, но для целей отслеживания используемых файлов эти режимы менее востребованы. Кроме того, полезно знать, что аналогичные задачи можно решать и другими инструментами в macOS. Программа lsof отображает все открытые файлы процесса, а opensnoop — инструмент для слежения за открытием файлов в режиме реального времени.

Однако fs_usage отличается более детальной и глубокой информацией о файловых операциях, включая время выполнения, тип вызова и параметры работы с файлами. Ещё одной особенностью является то, что fs_usage показывает не только взаимодействие с типичными файлами, но и с сокетами, устройствами и другими виртуальными ресурсами, что особенно полезно для системных администраторов и разработчиков при отладке сложных приложений. В случаях, когда необходимо понять динамику файловой активности, например, во время установки программ, выполнения скриптов или деплоя веб-приложений, fs_usage показывает точные процессы и операции, способствуя глубокому пониманию работы системы и приложений. Таким образом, fs_usage является незаменимым инструментом для разработчиков и ИТ-специалистов, работающих в среде macOS. Он помогает выявить скрытые или недостаточно документированные детали обмена данными приложений с файловой системой, проверять безопасность хранимых данных и оптимизировать производительность приложений.

При использовании fs_usage важно помнить о влиянии высокой загрузки системы на точность результатов. Запуск утилиты на индивидуальном процессе минимизирует шум и позволяет сфокусироваться на конкретных операциях, что повышает эффективность анализа. Знание основных фильтров fs_usage и методов работы с идентификаторами процессов значительно упрощает работу и дает возможность быстро получать нужную информацию. Это особенно актуально для тех, кто сталкивается с неизвестными или сложными приложениями, где требуется расследование особенностей их взаимодействия с системой. В конечном счете, освоение fs_usage расширяет возможности любого пользователя macOS, предлагая мощный и гибкий способ контроля над процессами и их файловыми операциями.

Независимо от того, хотите ли вы повысить безопасность, найти скрытые файлы конфигурации или просто понять внутренние механизмы работы приложений, fs_usage станет вашим надежным помощником.