В современном мире кибербезопасности скорость обнаружения и эксплуатации уязвимостей играет решающую роль. Достижения в области искусственного интеллекта открывают новые горизонты для исследователей, позволяя значительно ускорить процесс анализа и создания эксплоитов. Одна из впечатляющих историй в этой области связана с уязвимостью CVE-2025-32433, для которой рабочий доказательство концепции (PoC) было создано задолго до появления публичного кода. Рассмотрим, как искусственный интеллект изменил подход к исследованию уязвимостей и помог создать эффективный эксплоит до того, как появились официальные PoC-решения. Искусственный интеллект и уязвимости: прорыв в безопасности Искусственный интеллект постепенно внедряется в различные сферы, и кибербезопасность не стала исключением.

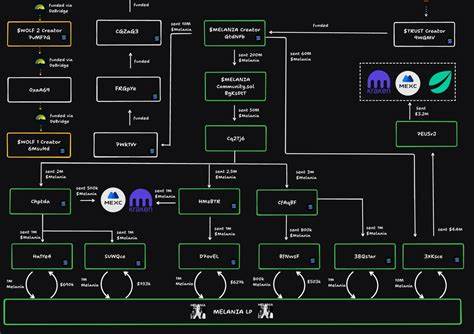

Сегодня продвинутые модели ИИ, такие как GPT-4, способны не просто обрабатывать естественный язык, но и понимать сложные технические описания, анализировать исходный код, выявлять уязвимости и даже создавать эксплоиты. Такой потенциал коренным образом меняет правила игры для и исследователей безопасности, ускоряя процессы, которые раньше занимали дни и недели. Появление CVE-2025-32433 и первые шаги исследователя Уязвимость CVE-2025-32433 была обнаружена в одном из популярных компонентов безопасного удалённого доступа. Известно, что официальная публикация PoC от Horizon3 сопровождалась лишь кратким описанием и демонстрационным изображением, без открытого исходного кода. Для исследователей, желающих понять и использовать эту уязвимость, подобная ситуация представляет вызов, так как приходится разбираться в механизмах работы и искать своеобразные «ключики» вручную.

В этом контексте использование искусственного интеллекта позволило значительно упростить задачу. Вместо того чтобы тратить время на чтение и анализ сотен строк сложного кода, ИИ был привлечён как эффективный инструмент анализа и автоматизации. С его помощью можно было быстро выяснить, какие изменения в коде привели к исправлению уязвимости, а затем – сгенерировать рабочий эксплоит. Поиск изменений в исходном коде: от поражения к успеху В основе работы эксплоита лежит понимание того, чем уязвимая версия отличается от исправленной. Для этого исследователь получил и сохранил две версии кода — уязвимую и исправленную.

На этом этапе основное действие заключалось в сравнении двух версий библиотеки, чтобы выявить различия. Создание специального скрипта для глубинного анализа этих различий было доверено модели GPT-4. Она автоматически сгенерировала Python-скрипт, который рекурсивно сравнивал все исходные файлы с расширениями .erl и .hrl, выводя строковые отличия и позволял быстро увидеть именно те участки, которые были изменены.

Скрипт аккуратно читает файлы с поддержкой нескольких кодировок, что позволяет обходить потенциальные ошибки, и упорядочивает результаты для удобной работы. Анализ исправлений и выявление причины уязвимости Результаты диффа помогли обнаружить ключевой патч, который предотвратил неавторизованные сообщения от неаутентифицированных пользователей. Согласно рассмотренному исправлению, сервер до патча не проверял, какие сообщения приходят от клиента до прохождения полной аутентификации. Хакер мог отправить специально сформированные SSH-сообщения и получить возможность выполнения вредоносных действий. Исправление исправляло это, обрывая соединение при обнаружении неожиданного сообщения от неавторизованного клиента.

Это была важная логическая проверка, которая закрывала дверь для реализации эксплоита. Процесс генерации эксплоита с помощью ИИ Получив понимание уязвимости, следующий шаг заключался в том, чтобы заставить сервер принять вредоносное сообщение до стадии аутентификации. Здесь искусственный интеллект выступил в роли разработчика эксплоита, создавая PoC с нуля, основываясь на протоколе SSH и выявленных паттернах. ИИ сгенерировал простой скрипт на Python, который открывал сокет и посылал серверу специально сконструированные SSH-пакеты. Тогда как классический SSH-клиент строго соблюдает порядок шага аутентификации, этот PoC нападал до её завершения, используя баг, позволяющий отправлять выполнению команд без авторизации.

Эксплоит в первой версии был сыроват и не работал корректно. Однако тестирование и отладка велись с помощью инструментов, интегрированных с ИИ, таких как Cursor и Sonnet. Инструмент на основе GPT помог исправить ошибки, оптимизировать протокол взаимодействия и заставить эксплоит нормально функционировать в тестовой среде. Результатом стала успешная запись тестового файла на удалённом сервере, подтверждающая факт эксплуатации уязвимости. Весь процесс, от первоначального предположения до рабочей PoC, занял один день, что в разы быстрее, чем традиционные методы.

Влияние на отрасль кибербезопасности Случай с CVE-2025-32433 демонстрирует, как ИИ кардинально меняет подход к исследованию и эксплуатации уязвимостей. Он позволяет не просто ускорить выполнение рутинных задач, но и расширить качественные возможности специалистов. Навыки владения языками программирования или глубокое понимание специфического кода уступают место умению задавать правильные вопросы и работать с продвинутыми моделями. Однако такая доступность несёт с собой и риски. Автоматизация создания эксплоитов значительно снижает входной порог для потенциальных злоумышленников, что ставит перед сообществом и индустрией более острые задачи по своевременному выявлению и устранению уязвимостей, а также развитию ответственного раскрытия информации.

Перспективы использования ИИ в безопасности Будущее уже явно за внедрением искусственного интеллекта на всех этапах жизненного цикла безопасности программных продуктов — от автоматического тестирования и анализа кода до создания защитных механизмов и обучения специалистов. Комбинация человеческой интуиции и машинного интеллекта породит совершенно новый уровень эффективности и быстроты реагирования. На пути развёртывания таких систем важно учитывать этические и правовые аспекты, регулировать использование технологий и стимулировать сотрудничество между исследователями и компаниями, чтобы минимизировать вред и максимизировать пользу. Заключение Использование искусственного интеллекта для создания рабочего эксплоита к CVE-2025-32433 стало примером того, как новые технологии меняют правила игры в кибербезопасности. Быстрый анализ изменений в коде, понимание механики уязвимости и генерация полноценного рабочей PoC — всё это теперь возможно за считанные часы.

В то же время такая доступность требует от сообщества усиленного внимания к вопросам ответственного раскрытия информации и развития защитных технологий. Сценарии, подобные описанному, открывают как новые возможности, так и вызовы. Умение использовать ИИ как инструмент для создания эксплоитов — это не только признак технологического прогресса, но и сигнал для усиления защиты цифровых систем и процессов. В конечном счёте, цель — гармоничное сосуществование инноваций и безопасности, которое позволит создавать более устойчивую и защищённую инфраструктуру.