Недавний инцидент вызвал серьезное беспокойство в сообществе веб-разработчиков и специалистов по безопасности. Известный и широко используемый WordPress-плагин Gravity Forms, который используется для создания контактных форм и других важных интерактивных элементов на сайтах, оказался в центре хакерской атаки. Мальваре, вшитое в официальный установщик плагина, дало злоумышленникам доступ к тысячам сайтов по всему миру. Gravity Forms занимает прочные позиции на рынке плагинов для WordPress, его используют сотни тысяч сайтов, включая крупные организации, такие как Airbnb, Nike, ESPN, Unicef и Google. Высокая популярность плагина сразу же превратилась в удобную мишень для киберпреступников, которые организовали атаку на цепочку поставок — метод, при котором вредоносный код внедряется прямо на сторону разработчика, попадая к конечным пользователям через официальные каналы распространения.

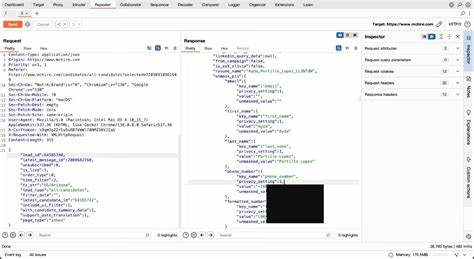

Сам взлом заключался в подмене официальных файлов Gravity Forms на зараженную версию, распространявшуюся в крайне короткий промежуток времени — с 10 по 11 июля 2025 года. Исследователи безопасности компании PatchStack выявили, что вредоносный файл gravityforms/common.php был внедрен в установочный пакет и при запуске отправлял конфиденциальные метаданные с сайта пользователя на подозрительный внешний сервер. Собранная информация включала адрес сайта, путь к административной панели, версии PHP и WordPress, перечень активных тем и плагинов. Это позволяло злоумышленникам создавать подробный профиль каждой жертвы, выявлять уязвимости и готовить целенаправленные атаки.

Кроме того, плагин получал в ответ вредоносный PHP-код в форме base64, который устанавливался в ядро WordPress — в частности, в файл wp-includes/bookmark-canonical.php. Этот вредоносный компонент маскировался под легитимный инструмент управления содержимым WordPress и предоставлял удаленный доступ к сайту без необходимости авторизации. Используя специальные функции, например handle_posts(), handle_media() и handle_widgets(), злоумышленники получали полные права администратора, что открывало доступ к изменению контента, установке дополнительного вредоносного ПО и даже краже информации. Компания-разработчик RocketGenius оперативно отреагировала на сообщения исследователей.

Они подтвердили, что зараженные версии распространялись только для ручной установки и установки через Composer. Служба, отвечающая за лицензирование и автоматические обновления плагина, не была затронута, что позволило ограничить масштаб последствий. Тем не менее, пользователям, загрузившим Gravity Forms с официального сайта в период атаки, настоятельно рекомендуют как можно скорее переустановить плагин, взяв чистую версию. Также крайне важно провести проверку своих ресурсов на признаки заражения, такие как появление новых администраторских учетных записей, подозрительных файлов в ядре WordPress и необычные исходящие запросы к внешним адресам. Инцидент с Gravity Forms ярко демонстрирует уязвимость цепочек поставок в современном программном обеспечении.

Преступники все чаще фокусируются не на взломе конечных пользователей, а на подмене исходного кода напрямую у разработчиков. Это позволяет масштабировать атаки и проникать в высокозащищенные среды, где традиционные антивирусные решения оказываются бессильны. Пользователям WordPress советуют усилить меры безопасности. Прежде всего, необходимо регулярно обновлять плагины и темы, используя только проверенные источники. Хорошей практикой является применение многофакторной аутентификации для административных аккаунтов и ограничение доступа к панели управления по IP.

Также эксперты рекомендуют использовать инструменты мониторинга целостности файлов и сетевой активности на сервере. Современные решения обнаруживают изменения в важных файлах и аномальные исходящие соединения, что позволяет своевременно выявлять и реагировать на инциденты. Для тех, кто отвечает за безопасность веб-проектов, этот случай стал тревожным сигналом. Помимо классических векторов атак, необходимо обращать внимание на процессы обновления и распространения ПО, внедрять контроль версий и цифровую подпись пакетов. Совместная работа разработчиков, провайдеров безопасности и конечных пользователей играет ключевую роль в создании более надежной инфраструктуры.

Пока RocketGenius работает над устранением последствий, всем администраторам рекомендуется не только удалить зараженные версии Gravity Forms, но и проверить наличие следов контроля взломщиков. Особое внимание следует уделить подозрительным учетным записям, которые могли быть добавлены без ведома владельцев сайтов. В целом атака на Gravity Forms — предупреждение, что даже популярные и на первый взгляд надежные решения не застрахованы от компрометации. Ответственным веб-мастерам важно внедрять комплексные меры безопасности и оставаться в курсе последних угроз, чтобы минимизировать риски и сохранить доверие своих пользователей. Ситуация с Gravity Forms показывает, что угрозы современного киберпространства становятся все более изощренными и опасными.

Только быстрые и скоординированные действия способны помешать злоумышленникам извлекать выгоду из подобных атак. Владельцам веб-сайтов важно вовремя реагировать на новости о безопасности, регулярно обновлять программное обеспечение и внимательно следить за состоянием своих ресурсов. Таким образом, ключевыми задачами остаются своевременная загрузка исправленных плагинов, комплексная проверка уязвимостей и повышение информационной грамотности всех участников процесса. Только совместными усилиями можно обеспечить надежную защиту и сохранить работоспособность веб-проектов в условиях постоянных киберугроз.