В современном мире облачных технологий и DevOps контейнеры стали основой для разработки, развертывания и масштабирования приложений. Однако несмотря на широкое распространение, традиционные контейнерные решения часто сталкиваются с ограничениями, особенно когда речь идет о запуске системного программного обеспечения внутри контейнеров. Именно для решения этой проблемы был разработан Sysbox Container Runtime — открытый и многообещающий проект, который значительно расширяет возможности и потенциальные сценарии использования контейнеров без необходимости прибегать к виртуальным машинам. Sysbox — это специализированный контейнерный рантайм, основанный на runc, который был изначально создан компанией Nestybox, а затем этот проект перешел под крыло Docker после его приобретения. Главная идея Sysbox состоит в том, чтобы обеспечить контейнерам уровень изоляции и функциональности, приближенный к виртуальным машинам, при этом избегая сложностей и накладных расходов, связанных с полноценной виртуализацией.

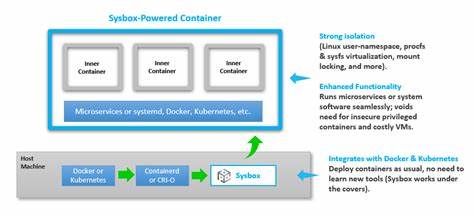

С помощью рынка технологий OS-виртуализации в Linux Sysbox трансформирует традиционный контейнер в полноценную среду, способную запускать системные службы, такие как systemd, Docker внутри контейнера, Kubernetes, и другие типы системного ПО. Одним из ключевых преимуществ Sysbox является высокая степень изоляции. В отличие от стандартных контейнерных решений, которые часто работают с привилегиями root внутри контейнера, Sysbox использует Linux user namespaces, чтобы гарантировать, что root внутри контейнера не обладает каким-либо высоким уровнем доступа к хост-системе. Это снижает риск безопасности и усиливает защиту хоста от потенциальных угроз, исходящих из контейнеров. Кроме того, Sysbox виртуализирует части таких системных файловых систем как procfs и sysfs внутри контейнера, что позволяет скрывать информацию о хосте, обеспечивая еще более высокую степень изоляции и приватности.

Данная технология имеет огромное значение для тех, кто хотел бы использовать Docker и Kubernetes не только для запуска микросервисов, но и для работы с более сложными системными сценариями, например, для разработки и тестирования ядра, запуска системных демонов или имитации среды в виде виртуальной машины без полноценной виртуализации. Благодаря Sysbox стало возможно запускать целые стековые контейнеры, которые могут выполнять задачи, обычно требующие виртуализации, сохраняя при этом производительность и управляемость, характерные для контейнеров. Особое внимание стоит уделить тому, что Sysbox не требует модификации существующих контейнерных образов. Пользователям достаточно просто установить Sysbox на Linux-хост и указать его как контейнерный рантайм в Docker, Kubernetes или любом другом оркестраторе. Таким образом достигается плавная интеграция без усложнения процессов разработки или эксплуатации.

Отсутствует необходимость в использовании привилегированных контейнеров или специальных точек входа, что значительно упрощает безопасность и совместимость. Еще одним значимым преимуществом является возможность запуска внутри один контейнеров других контейнеров — то есть вложенной контейнеризации, включая полноценный Docker-in-Docker или Kubernetes-in-Docker. Эти сценарии традиционно сопряжены с рисками или дополнительными сложностями из-за необходимости запускать контейнеры с повышенными привилегиями или пробрасывать сокеты Docker хоста внутрь контейнера. Sysbox решает эту проблему посредством своей архитектуры, предоставляя безопасный и удобный способ работать с такими конфигурациями без потери изоляции. С точки зрения производительности, Sysbox демонстрирует очень близкие показатели к стандартному OCI runc — что означает минимальные накладные расходы по сравнению с традиционными контейнерами.

В то же время при использовании Sysbox для замены виртуальных машин наблюдается значительная экономия ресурсов — возможно запускать в два раза больше системных контейнеров по сравнению с числом виртуальных машин на том же оборудовании, при схожем уровне производительности. Это открывает новые горизонты для повышения плотности нагрузки и снижения затрат. Кроме того, Sysbox полностью основан на технологиях ОС и не использует аппаратную виртуализацию, что также способствует портативности и облегчает использование в облачных и on-prem средах. Что касается поддержки окружений, Sysbox совместим со всеми основными Linux-дистрибутивами, архитектурами amd64 и arm64, и работает на различных платформах, включая как bare-metal, так и виртуальные машины в популярных облачных сервисах, таких как AWS EC2, Google Cloud и Microsoft Azure. Сегодня разработчики и администраторы могут внедрять Sysbox в свои Kubernetes-кластеры, используя специально подготовленные DaemonSet-манифесты, что упрощает развертывание и управление.

Поскольку Sysbox позиционируется как проект с открытым исходным кодом, он развивается благодаря участию сообщества. Docker, являясь основным спонсором, обеспечивает стабильность проекта, однако официальная поддержка и сопровождение находятся на уровне best-effort, а обратная связь и помощь преимущественно предоставляется через GitHub и Slack-каналы разработчиков. Сравнивая Sysbox с альтернативными технологиями, такими как Kata Containers или KubeVirt, стоит отметить, что Sysbox предлагает более простую установку и использование, избегая сложностей, связанных с виртуализацией и nested virtualization. Kata и KubeVirt по-прежнему предоставляют более строгую изоляцию, основанную на виртуальных машинах, однако цена за это — повышенная сложность, затраты ресурсов и вероятное снижение производительности. Sysbox же занимает «золотую середину», позволяя сочетать гибкость и низкие накладные расходы контейнерной модели с возможностью выполнения системных рабочих нагрузок.

Для многих организаций, стремящихся усовершенствовать свои CI/CD процессы, Sysbox становится находкой. Безопасный запуск DinD (Docker-in-Docker) или KinD (Kubernetes-in-Docker) без необходимости использования привилегированных контейнеров и доступа к Docker socket хоста избавляет от множества рисков. Стандартная изоляция с применением user-namespace поможет предотвратить эксплуатацию уязвимостей и повысить безопасность рабочих конвейеров. Установка и использование Sysbox достаточно просты. Пользователю необходимо убедиться, что его система соответствует минимальным требованиям, среди которых 4 ядра CPU и 4 ГБ оперативной памяти, что рекомендовано для поддержания производительности и стабильности.

После установки, например, на Ubuntu или CentOS, можно просто запускать контейнеры с добавлением параметра --runtime=sysbox-runc, что сразу преобразует контейнерный процесс в изолированную среду с улучшенными возможностями. Кроме того, для облегчения старта в сообществе доступны готовые Docker-образы, включающие систему systemd, Docker и Kubernetes, которые можно взять за основу для своих экспериментов и проектов. Их можно использовать как есть, либо модифицировать под собственные нужды. Безопасность играет ключевую роль в дизайне Sysbox. Разработчики внимательно следят за выявлением и устранением уязвимостей, как в коде проекта, так и в используемых ядрах Linux.

В пользовательской документации подробно описываются рекомендации и инструкции по минимизации рисков. При обнаружении проблем встроены механизмы приема отчетов о безопасности, обеспечивающие оперативное реагирование. Перспективы развития Sysbox включают поддержку большего количества Linux-дистрибутивов, улучшение механизма виртуализации системных файловых систем procfs и sysfs, а также развитие новых функций, таких как расширенный доступ к устройствам хоста с возможной настройкой прав доступа. Все это направлено на расширение сценариев применения и повышение удобства использования. В итоге, Sysbox Container Runtime представляет собой мощное решение для создания VM-подобных контейнеров с уникальным балансом удобства, функциональности, безопасности и производительности.

Он открывает новые возможности для разработчиков, специалистов по DevOps и администраторам систем, помогая эффективно использовать контейнеры в задачах, ранее доступных только виртуальным машинам. Для тех, кто хочет вывести свои контейнерные продукты на новый уровень и расширить сферу их применения, Sysbox — один из самых перспективных инструментов на сегодняшний день.