В последние годы экосистема npm оказалась в эпицентре многочисленных атак на цепочку поставок программного обеспечения, что серьезно подорвало доверие к открытому исходному коду и вызвало тревогу у миллионов разработчиков по всему миру. Среди наиболее опасных угроз выделяется вредоносное ПО, обладающее саморазмножающимся поведением, что делает его особенно сложно обнаружимым и разрушительным. Его влияние выходит за рамки одной локальной системы - оно заражает пакеты, распространяется через системы сборки и может компрометировать приватные репозитории и облачные учетные данные. Понимание механизмов действия и масштабов подобных атак крайне важно для повышения общей безопасности в разработке программного обеспечения, а также для предотвращения серьезных коммерческих потерь и утечек конфиденциальных данных. Цепочка поставок в мире npm включает огромное количество взаимосвязанных компонентов, которые постоянно обновляются тысячами разработчиков.

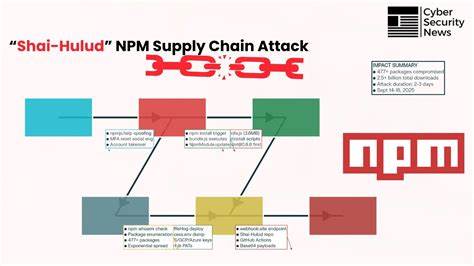

Как только злоумышленнику удается внедрить вредоносный код в один из популярных или даже заброшенных пакетов, распространение заражения становится практически неконтролируемым. Многие атаки используют социальную инженерию, в частности фишинг с целью обойти многофакторную аутентификацию (2FA) у мейнтейнеров, а также нацеливаются на давно неактивные проекты, что облегчает компрометацию аккаунтов. В последней волне атак зафиксировано инфицирование таких пакетов как @ctrl/tinycolor и ряда других, используемых миллионами разработчиков. Вредоносное ПО, встраиваемое в установки этих пакетов, обладает широким функционалом кражи учетных данных, включая токены GitHub и учетные данные AWS, поиск секретов на локальной машине с помощью TruffleHog и отправку всей полученной информации на сервера злоумышленников. Вредонос стремится не просто украсть данные, но и изменить репозитории - внедряет вредоносные GitHub Actions рабочие процессы, эксплуатирует права доступа для копирования приватных репозиториев, делает эти репозитории общедоступными с целью дальнейшего распространения и маскирует свою активность удалением директорий с рабочими процессами.

Одна из уникальных особенностей данного вредоносного ПО - его поведение напоминает червя, способного к саморазмножению. Оно автоматически извлекает npm-токены, проверяет права доступа пользователя и находит все npm-пакеты, где у пользователя есть права мейнтейнера. После этого вредонос скачавает архивы пакетов, внедряет свой вредоносный модуль bundle.js, обновляет postinstall-скрипт в package.json для запуска вредоносного кода и публикует новый пакет с увеличенной версией.

Тем самым заражение распространяется на другие пакеты, что становится особенно опасным, учитывая колоссальное количество загрузок npm, превышающих миллиарды в неделю. Технический анализ показал, что основное вредоносное исполнение содержится в файле bundle.js, который выполняется после установки пакета. В нем зашифрован сложный набор действий, от генерации GitHub токенов до выполнения bash-скриптов, которые автоматизируют получение доступа к репозиториям и их миграцию в новые открытые аккаунты злоумышленников под необычным названием "Shai-Hulud Migration". В процессе миграции удаляются директории с GitHub Actions, что затрудняет последующее обнаружение следов атаки.

Подобные атаки имеют огромные последствия. Помимо утечки приватных данных и паролей, нарушается безопасность целых проектов и компаний. Злоумышленники могут управлять чужими проектами, публиковать взломанные версии пакетов с вредоносным кодом, замаскированным под обычные обновления. Разработчики и организации рискуют выпустить продукт с встроенным вредоносом, не подозревая об этом, что подрывает репутацию и наносит материальный ущерб. Для распознавания подобных инцидентов специалисты предлагают использовать индикаторы компрометации, такие как SHA256 хэши вредоносного bundle.

js, HTTP-запросы к подозрительным URL (например, webhook.site) и появление репозиториев с описанием "Shai-Hulud Migration". Наглядный пример опасности выражен в том, что на момент анализа по меньшей мере 650 репозиториев уже были скомпрометированы. Защита от подобных атак требует комплексного подхода. Важнейшим элементом является использование специализированных инструментов безопасности, таких как SafeDep, предоставляющих видимость изменений в пакетах в реальном времени и автоматически сканирующих pull request, предотвращая внедрение вредоносного кода.

Также критически важно внедрение надежных практик безопасности для мейнтейнеров, включая обязательное использование многофакторной аутентификации, регулярное обновление и контроль доступа к учетным данным. Разработчикам следует внимательно анализировать postinstall-скрипты и любые неожиданно выросшие версии пакетов, а организации - интегрировать процессы проверки цепочки поставок в циклы CI/CD. Автоматизированные сканеры безопасности, аудит зависимостей и мониторинг подозрительной активности на GitHub помогают своевременно выявлять атаки и минимизировать последствия. Отдельного внимания заслуживает обучение разработчиков осознанности в безопасности, чтобы они могли противостоять фишингу и понимать угрозы цепочки поставок. В условиях все возрастающей популярности пакетов с открытым исходным кодом уязвимости в экосистеме npm могут стать кризисом для всей индустрии разработки.

В заключение стоит подчеркнуть, что атаки со стороны цепочек поставок представляют собой глобальный вызов современной кибербезопасности. Они демонстрируют, что безопасность не ограничивается только собственными проектами, но зависит от всей экосистемы, объединяющей миллионы компонентов и пользователей по всему миру. Только совместные усилия разработчиков, организаций и платформ по управлению пакетами позволят создать более безопасную среду и предотвратить разрушительные атаки, подобные описанным. .