Amazon Neptune — управляемая облачная графовая база данных от AWS, предназначенная для хранения и анализа сложных взаимосвязей между данными. Она активно применяется в социальных сетях, системах выявления мошенничества, рекомендационных движках и даже для хранения чуйствительной информации, например, медицинских данных. Несмотря на мощность и гибкость Neptune, существует множество опасностей, связанных с некорректной конфигурацией и неосмотрительным доступом к базе данных. В этой статье рассматриваются наиболее распространённые ошибки при работе с AWS Neptune, способы взлома и возмозможности предотвратии серьёзных проблем при использовании этой технологии. Непонимание особенностей платформы и несоблюдение рекомендаций по безопасности могут привести к тому, что ваши данные станут легко доступны злоумышленникам, что способно серьезно навредить бизнесу и репутации организации.

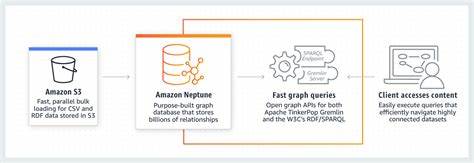

Neptune по своей сути — графовая база данных, управляющая тройками «узел-связь-узел». Для взаимодействия с ней поддерживаются три языка запросов: Gremlin, openCypher и SPARQL. Это мощные инструменты для гибкого доступа к информации, однако по умолчанию Neptune не требует аутентификации. Это означает, что любой, кто получит доступ к экземпляру базы данных в рамках приватной сети, сможет выполнять любые операции — читать, изменять данные, выполнять массовую загрузку и выгрузку. Такая особенность повышает требования к безопасности внутренней сети, где размещена база.

Главной ошибкой пользователей при работе с AWS Neptune считается неправильная конфигурация сетевого доступа. Многие пытаются сделать базу данных публично доступной через интернет, чтобы облегчить запросы приложений и внешних сервисов. Однако AWS не поддерживает открытые публичные эндпоинты для Neptune. Это связано с тем, что Neptune требует постоянного и низколатентного TCP соединения, что делает невозможным использование типичных балансировщиков нагрузки типа ALB или ELB, которые ориентированы на HTTP(S) трафик и не гарантируют такие соединения. Некоторые попытки обойти эти ограничения приводят к созданию промежуточных сетевых конфигураций с Network Load Balancers, однако это требует обхода стандартных ограничений, создания сложных маршрутов и значительно повышает уязвимость инфраструктуры.

Если многие представляют себе, что Neptune можно легко выставить в интернет с помощью единственного параметра --publicly-accessible (как это было возможно с некоторыми AWS базами данных в прошлом), то здесь стоит понимать, что этот флаг нерекомендован, а попытки его использования блокируются ошибками и предостережениями AWS. На деле экземпляр Neptune всегда создаётся внутри приватного виртуального частного облака (VPC) с ограниченным доступом. Тем не менее, отсутствие официальной поддержки публичных эндпоинтов не избавляет вас от рисков. Любой пользователь или сервис, имеющий доступ к вашему VPC, получает полный контроль над базой данных, если не настроена аутентификация и не ограничены политики доступа. Особенно уязвимо окружение с множеством контейнеров, оркестрируемых, например, через Kubernetes, где нарушение безопасности одного контейнера может привести к защите и Neptune.

Вредоносные скрипты или атаки серверной подделки запросов (SSRF) способны заставить сервисы внутри VPC выполнять запросы к Neptune от имени злоумышленника. Это подчёркивает важность ограничения внутри самой сети и настройки жёстких IAM-политик. Атаки на AWS Neptune могут начинаться с поиска открытых экземпляров. Общеизвестно, что Neptune по умолчанию прослушивает порт 8182. Сканеры по IP-диапазонам AWS выявляют открытые порты, после чего специальными запросами можно убедиться, что на целевом порту размещён именно Neptune, благодаря стандартному ответу ошибки при отсутствии переданных скриптов.

Существуют публичные случаи, когда старые экземпляры с параметром публичности, возможно настроенные ещё до ограничения AWS, доступны из интернета, что открывает доступ злоумышленникам без какой-либо аутентификации. Получив доступ к Neptune, злоумышленник не ограничивается пассивным просмотром информации. Процессоры запросов позволяют модифицировать, удалять и создавать узлы и связи в графе, экспортировать или загружать большие объёмы данных, а также мониторить и управлять самим экземпляром. Возможности грозят нанести значительный урон и наблюдаются в реальных случаях компрометаций. Так, просто выполнив запрос «g.

V().count()» можно узнать количество узлов, а команда «g.V().drop()» способна удалить весь граф, что уничтожит все данные. Защита AWS Neptune начинается с понимания принципов работы VPC и сетевых групп безопасности.

Настройка правил должна исключать доступ к базе данных для всего лишнего трафика, оставляя связь лишь для приложений, которые реально нуждаются в доступе. Рекомендуется включение IAM-авторизации, которая заставляет каждый запрос подписываться с использованием AWS Signature Version 4. Это значительно сокращает риски тем, что только доверенные пользователи и сервисы с соответствующими правами смогут взаимодействовать с экземпляром Neptune. Кроме того, в качестве важного уровня защиты надо использовать настройку политик с наименьшими правами доступа — принцип «минимальных привилегий». Это означает, что даже авторизованные пользователи смогут выполнить только действия, необходимые им для работы, а запрещённые операции, например, удаление всех данных, должны быть заблокированы политиками IAM.

Понимание и грамотная настройка этих уровней — залог безопасности базы данных. Мониторинг — ещё один ключевой аспект. AWS Neptune поддерживает аудит операций, позволяя отслеживать большинство действий с базой данных. Логи включают IP-адреса источника и назначения, HTTP-запросы и даже конкретные запросы к базе. Анализ этих данных помогает выявлять несанкционированную активность и реагировать на инциденты вовремя.

Недооценка аудита открывает двери для незаметных атак и долгосрочного ущерба. Автоматизированные бэкапы, шифрование данных на дисках и шифрование трафика являются стандартными мерами безопасности, работающими по умолчанию в AWS. Однако именно дополнительные уровни контроля доступа и грамотное разграничение обязанностей между пользователями и сервисами помогают избежать критических ошибок. В итоге, Amazon Neptune — очень мощный инструмент, но при его использовании необходимо соблюдать строгие меры безопасности. Не стоит пытаться выставить базу данных в публичный интернет, так как архитектурные ограничения платформы этому препятствуют, и попытки обойти правила обычно приводят к уязвимостям.