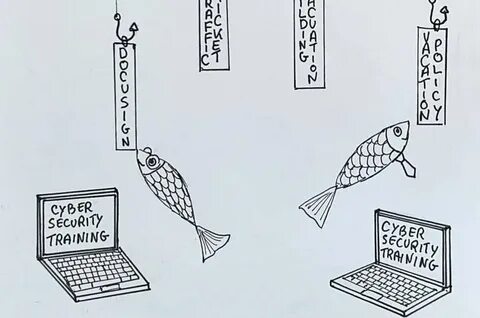

Фишинговые атаки остаются одной из самых распространённых и эффективных угроз для организаций по всему миру. Несмотря на большой прогресс в сфере кибербезопасности и использование сложных программных решений, сотрудники всё ещё продолжают попадаться на уловки мошенников. Компании вкладывают значительные ресурсы в технические средства защиты, однако проблема социальной инженерии остаётся ключевой уязвимостью. В данной статье мы разберём причины, почему традиционные программы кибербезопасности не могут полностью предотвратить фишинговые атаки и какие подходы помогут минимизировать риски. Технологические решения, такие как системы обнаружения фишинга, спам-фильтры, многослойная аутентификация и другие, безусловно, повышают уровень безопасности.

Однако они не способны гарантированно остановить все попытки мошенников, особенно когда речь идёт о целевых фишинговых атаках, адаптированных под конкретную компанию или отдельного сотрудника. Фишинг основывается на использовании психологических приёмов: обман, создание чувства срочности, любовь к нажатию на ссылки с заманчивыми предложениями. Именно поэтому, несмотря на мощные программы антивирусной защиты и систем мониторинга, человек остаётся слабым звеном. Одной из главных причин, почему программы не могут предотвратить все случаи фишинга, является их технический фокус. Они анализируют цифровые сигнатуры, подозрительные домены, шаблоны сообщений, и на основании этого выносят решения о блокировке или пропуске сообщений.

Однако если мошенник создаёт уникальное письмо, использует имитацию делового стиля органиазции или даже компрометирует внутренние аккаунты, антифишинговое ПО может не определить угрозу. Кроме того, многие сотрудники просто недостаточно обучены распознавать фишинговые письма. Обучение безопасности зачастую сводится к одноразовым курсам или презентациям, которые быстро забываются. Без регулярной практики и обновления знаний персонал не сможет вовремя распознать редкие и изощрённые методы атак. Более того, в условиях высокого рабочего давления и множества задач внимание сотрудников рассеивается, что снижает их способность концентрироваться на безопасности электронных коммуникаций.

Культура безопасности в компании играет не менее важную роль. Если руководство не создаёт атмосферу, где безопасное поведение поощряется и ошибки не наказываются, сотрудники будут бояться сообщать о подозрительных письмах или ошибках. Это мешает быстрому реагированию и локализации инцидентов. Без открытой коммуникации и поддержки сотрудников компания остаётся уязвимой. Для повышения защиты от фишинга необходимо интегрировать технические решения с человеческим фактором.

Регулярное обучение должно стать неотъемлемой частью корпоративной культуры. Обучающие тренинги лучше проводить в игровой форме, с имитацией реальных атак. При этом важно предоставлять сотрудникам обратную связь и поощрять развитие навыков распознавания угроз. Внедрение многофакторной аутентификации значительно усложняет жизнь злоумышленникам, даже если пароль был скомпрометирован. Однако стоит помнить, что это не панацея.

Важно также разрабатывать и поддерживать процедурные протоколы реакции на инциденты, чтобы персонал знал, что делать в случае получения подозрительного письма. Другое направление - использование продвинутых систем машинного обучения и искусственного интеллекта, которые способны анализировать поведение пользователей и выявлять аномалии. Например, необычные действия с электронной почтой, попытки доступа из неожиданных локаций, или рассылку одинаковых сообщений сразу нескольким сотрудникам. Такие системы помогают обнаружить даже новые типы фишинговых попыток. Также необходимо регулярно обновлять и поддерживать программное обеспечение, следить за патчами и уязвимостями.

Фишинговые письма могут содержать ссылки на эксплойты или вредоносные файлы, которые проникают через устаревшие системы. Важен системный подход к управлению рисками с учётом всех уровней - от технологий до психологии пользователя. Одним из эффективных методов становится внедрение тестов на фишинг, когда сотрудники получают поддельные сообщения, имитирующие атаки. Это помогает выявлять слабые места и улучшать обучение, при этом мотивирует персонал быть внимательнее. Такие тесты показывают, что сотрудники, прошедшие регулярную практику, совершают меньше ошибок и лучше защищают корпоративные ресурсы.

Нельзя забывать и о прозрачности внутренней среды организации. Постоянная аналитика инцидентов, обмен знаниями между отделами, построение командной работы по безопасности - все это создает дополнительный барьер для мошенников. Подводя итог, становится очевидным, что сами по себе программы кибербезопасности, несмотря на важность и высокую технологическую составляющую, не способны полностью обезопасить сотрудников от фишинговых атак. Главным фактором успеха является комплексный подход, в котором ключевая роль отведена не только техническим средствам, но и внимательному обучению, формированию культуры безопасности и постоянной поддержке пользователей. Эффективная защита требует постоянного развития, адаптации к новым угрозам и участия всех сотрудников компании, от руководства до младшего персонала.

В современном мире именно сочетание технологий и человеческого фактора обеспечивает максимальную стойкость к постоянно эволюционирующим методам социальной инженерии и фишинговым угрозам. .