В современном мире информационной безопасности утечки данных уже не редкость, и многие воспринимают их как неизбежную часть цифровой реальности. Однако недавно исследователи из Cybernews выявили одну из крупнейших в истории утечек — масштаб, который по-настоящему поражает — более 16 миллиардов записей с логинами и паролями. Несмотря на это, большинство пользователей до сих пор не осведомлены об этом инциденте. Что же представляет собой эта утечка и почему она вызывает опасения специалистов? Ответы на эти вопросы оказываются крайне важными как для рядовых пользователей, так и для организаций, стремящихся защитить свои данные. Истоки утечки Обнаруженная утечка не связана с одной конкретной компанией или платформой.

Согласно исследованию команды Cybernews, данные были собраны из 30 различных баз данных, каждая из которых содержала от десятков миллионов до нескольких миллиардов записей. Эти сведения, в основном, были добыты с помощью инфостиллеров — вредоносных программ, которые тайно собирают конфиденциальную информацию с устройств пользователей. Инфостиллеры отличаются своей скрытностью и эффективностью. Они не требуют взлома сетей или систем традиционным способом, а просто ждут, пока пользователь из любопытства или неосторожности загрузит зараженный файл, откроет подозрительную ссылку или программу. После проникновения такие вредоносные агенты собирают не только логины и пароли, но и куки, токены сеансов, историю браузера, учетные данные VPN и многое другое.

Все это отправляется обратно к создателям инфостиллеров или к тем, кто приобретает эти данные на черном рынке. Масштаб угрозы и особенности утечки 16 миллиардов записей — это объем, эквивалентный примерно двум учетным записям на каждого человека на Земле. Однако специалисты предупреждают, что часть данных может повторяться между разными базами, и точное число уникальных пользователей определить невозможно. Тем не менее, такой объем информации открывает перед злоумышленниками невиданные возможности для проведения атак. В выборке объединены данные с самых разных ресурсов — от социальных сетей и корпоративных сервисов до платформ для разработчиков и государственных систем.

Среди обнаруженных ссылок на страницы входа встречаются популярные сервисы, такие как Facebook, Google, Apple, Telegram, GitHub, Zoom и многие другие. Это указывает на то, что инфостиллеры не ограничиваются целями и активно собирают все, что только можно. Особенно тревожно, что речь идет не об устаревших данных, а о свежих утечках. Новизна данных делает их особенно опасными, так как злоумышленники могут оперативно использовать их для захвата аккаунтов, кражи личности и организации фишинговых атак. Кроме того, в некоторых случаях утекали и токены сессий и куки, что позволяет обходить даже двухфакторную аутентификацию, усложняя защиту аккаунтов.

Как работает схема эксплуатации украденных данных Получив доступ к логинам и паролям, хакеры могут делать гораздо больше, чем просто заходить в чужие аккаунты. Контроль над электронным ящиком позволяет изменять пароли на всех связанных сайтах и инициировать восстановление доступа. Это ведет к эффекту домино, когда одна взломанная учетная запись становится ключом к другим. Злоумышленники используют похищенную информацию для отправки целевых сообщений друзьям и коллегам жертвы, что значительно повышает эффективность фишинга. Доверие повышается, если сообщение приходит с законного аккаунта, и люди чаще попадаются на уловки мошенников.

Вместе с этим возрастают риски кражи финансовых данных, использования личных данных для мошенничества и даже шантажа. Одной из часто используемых техник является так называемое «спреингование паролей», когда злоумышленники пытаются подобрать комбинации логинов и паролей на разных ресурсах, пользуясь тем, что многие пользователи повторно используют одни и те же пароли. Несмотря на низкий процент успешных попыток, абсолютное количество пораженных аккаунтов может исчисляться миллионами. Особое внимание уделяется бизнес-аудитории, так как взлом корпоративных аккаунтов может привести к серьезным финансовым потерям и компрометации интеллектуальной собственности. Вредоносное ПО, связанное с инфостиллерами, также может похищать информацию из внутренней почты компании, что способно привести к атакам типа BEC (Business Email Compromise).

Почему утечка не получила должного внимания Парадоксально, но именно из-за их огромного количества и регулярности подобных инцидентов утечки данных как бы «устали» общественное внимание. Многие пользователи привыкают к тому, что многочисленные сервисы периодически взламывают и публикуют базы данных, и воспринимают это как нечто обыденное. Из-за этого масштабный инцидент с 16 миллиардами записей остался почти незамеченным широкой публикой. Помимо этого, сама структура утечки — разбросанные по разным базам данные, с неоднородными форматами и множественными дубликатами — усложняет их анализ и понимание угрозы. Хорошо организованная кампания по информированию могла бы помочь повысить осведомленность и привести к более активным действиям по защите персональных данных.

Как защититься от угрозы Защита личной информации и учетных записей — ключ к минимизации возможных последствий любой утечки. Эксперты советуют использовать надежные и уникальные пароли для каждого сервиса. Для этого идеально подойдет менеджер паролей, который автоматически генерирует и сохраняет сложные комбинации. Все больше сервисов внедряют двухфакторную аутентификацию (2FA), что значительно усложняет доступ злоумышленникам, даже если пароль был скомпрометирован. Однако некоторые токены сессий могут обходить 2FA, поэтому регулярный мониторинг активности в аккаунтах и, при подозрениях, срочная смена пароля является обязательной практикой.

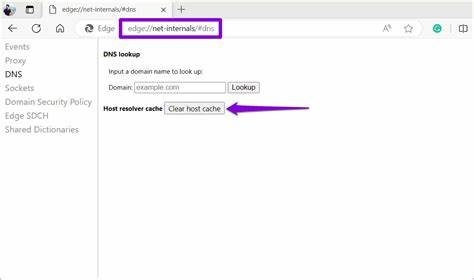

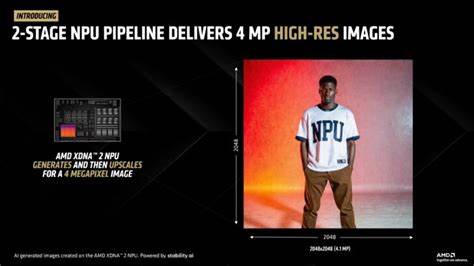

Современной технологией, заменяющей традиционные пароли, становятся «passkeys» — криптографические ключи, хранящиеся только на устройстве пользователя и обеспечивающие более надежную аутентификацию без передачи секретных данных сторонним сервисам. Крупные IT-компании, такие как Apple, Google и Microsoft, активно продвигают эту технологию как более безопасную альтернативу. Важно соблюдать базовые правила кибергигиены: не скачивать программы из непроверенных источников, использовать антивирусное ПО и VPN при работе в публичных сетях, регулярно обновлять операционные системы и приложения. Эти меры помогают защититься от проникновения инфостиллеров и других вредоносных программ. Что делать при подозрении на утечку Если у вас есть подозрения, что ваши данные могли оказаться в числе скомпрометированных, следует немедленно изменить пароли, особенно на наиболее важных сервисах — электронная почта, банковские приложения, социальные сети.

Помимо этого, рекомендуют включить двухфакторную аутентификацию и внимательно отслеживать любые необычные действия в аккаунтах. Проверить, не стали ли ваши учетные данные общедоступными, можно с помощью специализированных онлайн-сервисов — например, Cybernews предлагает «Password leak checker», позволяющий определить, были ли ваши пароли частью утечки. Если обнаружится утечка, рекомендуют как можно быстрее принять меры по защите ваших ресурсов. Заключение Утечка данных на 16 миллиардов записей является олицетворением масштабной угрозы, с которой сталкивается современное цифровое общество. Она подчеркивает уязвимость личной информации и важность сознательного отношения к кибербезопасности.

В эпоху инфостиллеров, когда данные могут похищаться незаметно и быстро, каждый пользователь обязан понимать риски и предпринимать необходимые шаги для их минимизации. Только так можно сохранить контроль над собственной цифровой жизнью, предотвратить кражу личности и финансовые потери. Важно понимать: безопасность — это не просто ответственность компаний, хранящих наши данные, но и личный приоритет каждого, кто пользуется интернетом и современными технологиями.