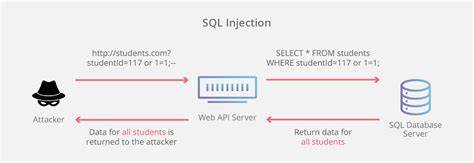

SQL-инъекции традиционно считаются одной из самых опасных и распространенных уязвимостей в программном обеспечении. Однако в непривычном контексте некоторые компании позволяли пользователям выполнять собственные SQL-запросы напрямую из интерфейса приложения, превращая потенциально катастрофический баг в функциональную возможность. Здесь речь идет о концепции, которую можно назвать SQL Injection as a Feature — SQL-инъекция как функция. Разберемся, как и почему так происходило и к каким последствиям это приводило. История таких решений берет начало с потребности пользователей получать гибкие отчеты по большим объемам данных.

В традиционных интерфейсах с фиксированными формами и заранее запрограммированными отчетами часто не хватает гибкости, особенно когда меняются бизнес-требования, а заказчики хотят мониторить новые показатели. Если простой отчет не покрывает потребности, разработчики стремятся дополнять его новыми полями или даже создавать разные варианты для каждой запросной группы. Поначалу отчеты создаются по классической схеме: есть форма с полями для отбора — диапазон дат, ключевые слова и кнопка «Сгенерировать». Под капотом запускается заранее написанный SQL-запрос, который возвращает нужные данные. Такой подход удобен, но не всегда масштабируем, особенно если меняются правила отчетности, появляются новые таблицы, поля или связи.

Чтобы избежать громоздкой работы с кодом при каждом изменении бизнес-логики, некоторые команды решались на смелый шаг: предоставлять пользователям возможность писать свои SQL-запросы прямо в интерфейсе. Мотивировка проста — специалисты по данным или администраторы сами лучше знают, что им нужно, и могут создавать любые запросы без участия разработчиков. Это значительно ускоряет получение аналитики и снижает нагрузку на команду ИТ. Такая открытость приводит к тому, что доступ к базе данных становится почти публичным. Вместо строго контролируемых точек доступа появляется текстовое поле, где можно ввести практически любой запрос, будь то выборка, объединение таблиц, подсчет агрегаций.

Некоторое ограничение возникает с фильтрацией либо внедрением в саму логику приложения, например, запрет на запросы модификации данных: INSERT, UPDATE, DELETE. Иногда ставят ограничения на время выполнения запроса, чтобы избежать блокировок и заторможенности системы. Но привыкание пользователей к такой свободе нередко ведет к неожиданным последствиям. Иногда из любопытства или незнания авторы запросов начинают годами разрабатывать сложные конструкции с JOIN, подзапросами, создающими чрезмерную нагрузку на базу. Это приводит к медленной работе приложения и необходимости внедрения лимитов по времени и объему.

Единственным спасением становится условие добавлять в запрос LIMIT с фиксированным числом строк. Изменение интерфейса происходит плавно и постепенно. Сначала в систему внедряют выпадающие списки с названиями отчетов, которые уже созданы и проверены. Потом предоставляют возможность изменять имена отчетов в базе данных прямо через веб-интерфейс, чтобы удовлетворить потребности конкретных пользователей. Позже появляются варианты самостоятельного создания отчетов по шаблонам, и, наконец, полный доступ к написанию произвольных SQL-запросов.

Такой путь приводит к превращению классической системы отчетности в фактически открытый SQL-редактор. Несмотря на кажущуюся опасность, некоторые компании идут этим путем сознательно, принимая на себя риски для достижения максимальной гибкости и эффективности. Социальный и организационный контекст здесь играет огромную роль — это должны быть профессионалы с соответствующим уровнем знаний, для которых инструмент — сила, а не лазейка для взлома. В истории таких систем часто встречается эпизод, когда администратор или аналитик случайно запускает вредоносную команду, например DELETE, что приводит к потере данных и срыву работы. В ответ на это могут вводиться жесткие фильтры на слова ключевых SQL-команд, чтобы защитить базу от изменения.

Официально запрещая вставку и обновление данных в интерфейсе, но разрешая пользователю выполнять произвольные запросы SELECT, компании одновременно сохраняют некоторую степень безопасности и не ограничивают аналитические возможности. Также добавляются предупреждения, например, не запускать ресурсоемкие запросы в определенное время, например, во время резервного копирования, чтобы не мешать процессу. Что касается архитектуры самой базы, то в таких системах часто пренебрегают строгой нормализацией и установкой внешних ключей. Это происходит из-за исторического развития продукта: таблицы создавались слабо связанными, а сложные связи поддерживались за счет специфических JOIN по датам или другим непрямым критериям, что усложняет восстановление информации при ошибках. Эксплуатация подобных систем требует особого внимания и опыта.

Разработчики должны тщательно анализировать логи запросов, внедрять механизмы мониторинга и предупреждать пользователей о последствиях запуска некорректных запросов. Несмотря на множество предупреждений, практика показывает, что такие интерфейсы привлекают самых смелых аналитиков и способствуют быстрому прототипированию новых отчетов. В итоге SQL Injection as a Feature — это уникальное явление, на стыке разработки, эксплуатации и безопасности. Это компромисс между открытостью данных и необходимостью контроля, где традиционный баг превращается в инструмент, дающий максимальную свободу и гибкость, но требующий постоянного сопровождения и доверия между разработчиками и пользователями. Опыт компаний, которые ввели такой функционал, показывает — превращать уязвимости в функциональные возможности можно, но только если существует высокий уровень ответственности и профессионализма со стороны всех участников процесса.

Иначе это быстро обернется большими проблемами безопасности, потерей данных и падением производительности. В мире, где данные становятся важнейшим ресурсом, а скорость получения нужной информации — залог конкурентного преимущества, поиск нестандартных решений вроде SQL-инъекций как фичи заставляет взглянуть под другим углом на классические методы работы с базами данных. Возможно, с развитием инструментов контейнирования, виртуализации и автоматического мониторинга будет создан новый класс приложений, где открытый доступ к данным станет нормой, а безопасность — вопросом архитектуры и культуры кодирования, а не только запретом определенных операций. Пока же таких историй немного, но они служат отличным примером того, как технические долги, человеческие факторы и меняющиеся запросы бизнеса влияют на эволюцию продукта, порой доводя его до абсурда, где SQL-инъекция перестает быть уязвимостью и становится..

возможностью.