В современном мире кибербезопасности вопросы защиты конфиденциальных данных от утечки информации имеют первостепенное значение. Одним из наиболее распространённых и эффективных методов предотвращения атак по каналу времени являются программы с постоянным временем выполнения (constant-time code). Такой код должен работать одинаково быстро независимо от входных данных, чтобы исключить возможность извлечения секретной информации через анализ времени отклика. Однако несмотря на старания разработчиков писать безопасный и неуязвимый код, реальность оказывается куда сложнее: современные компиляторы, превращающие исходный код в исполняемые программы, могут в процессе оптимизации изменять порядок и структуру инструкций. Это приводит к тому, что аккуратно продуманный constant-time код перестаёт быть постоянным по времени и появляется риск новых утечек.

Исследования по этой теме показали, что далеко не все оптимизации компиляторов нейтральны с точки зрения безопасности. В работе «Fun with flags: How Compilers Break and Fix Constant-Time Code», опубликованной на arXiv в 2025 году авторами Антуаном Геймером и Клементиной Морис, подробно рассматривается проблема того, какие именно этапы оптимизации GCC и LLVM провоцируют нарушение принципов constant-time программирования. Авторы проанализировали множество случаев, когда оптимизационные флаги компилятора приводили к возникновению утечек через так называемые side-channel атаки, в частности временные утечки. Данное исследование впервые систематизировало информацию и дало разработчикам конкретные рекомендации по выбору настроек компиляции для сохранения безопасности. Поясним, почему компиляторы способны «сломать» constant-time код.

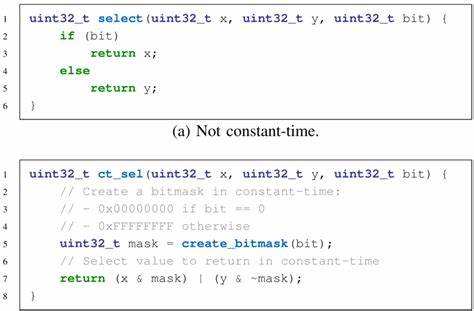

В процессе преобразования исходника компилятор пытается улучшить скорость, снизить размер итогового бинарного файла, минимизировать расход ресурсов процессора и памяти. Для этого он применяет разнообразные трансформации: перестановки инструкций, устранение избыточных вычислений, свёртку ветвлений и т.д. Даже если исходный код не содержит условных переходов, зависящих от секретных данных, оптимизатор может трансформировать его так, что время выполнения станет зависеть от этих данных. Например, он может убрать фиктивные операции, предназначенные уравнять время, или заменить последовательность инструкций более эффективными, которые, тем не менее, работают непредсказуемо с точки зрения времени.

Авторы исследования сфокусировались на конкретных оптимизационных проходах в GCC и LLVM, которые чаще всего приводят к constant-time нарушениям. Эти проходы, хоть и маленькая часть общего комплекса оптимизаций, оказываются главными виновниками в появлении временных утечек. Более того, взаимодействие нескольких таких проходов значительно усиливает уязвимость, так как одна замена инструкций накладывается на другую, увеличивая степень варьирования времени выполнения. Понимание этих взаимодействий имеет важное значение для разработчиков безопасного ПО, ведь без него сложно подобрать правильные настройки компилятора для предотвращения утечек. Ключевым результатом работы стало практическое предложение избежать правок исходного кода — обычно дорогостоящих и усложняющих разработку.

Вместо этого авторы рекомендуют использовать ограниченный набор флагов компиляции, которые отключают только проблемные оптимизационные проходы, сохраняя при этом остальные улучшения производительности. Такой подход позволяет существенно снизить потенциальное время утечки и в то же время не жертвовать всеми преимуществами современных компиляторов. Достоинство подобного решения заключается в его простоте и доступности: любые проекты, ориентированные на безопасность — будь то криптография, обработка конфиденциальных данных или системы аутентификации — могут применить эти рекомендации без необходимости внедрять сложные патчи в кодовую базу. Тем самым достигается баланс, где безопасность не приводит к значительному снижению скорости, а разработчики получают работающий и проверенный способ бороться с угрозами. Кроме того, данное исследование акцентирует внимание на том, что задачи constant-time программирования не должны сводиться только к написанию «безопасного» исходного кода.

Необходимо учитывать ещё одну важную ступень — компиляцию и связку программы, где часто скрываются угрозы. Отсутствие универсальных флагов компилятора, гарантирующих постоянное время выполнения, заставляет специалистов внимательно изучать не только алгоритмы, но и инструменты сборки, параметры компиляции и поведение самого компилятора на каждом этапе. Важным выводом становится признание того, что наличие постоянного времени выполнения — это свойство не только исходного кода, но и итогового бинарного файла. Только комплексный и системный подход способен защитить приложения от тайминговых атак. В связи с этим разработчикам рекомендовано систематически тестировать конечные артефакты с помощью специальных инструментов анализа временных зависимостей, проводить ревизию используемых флагов компилятора и следить за обновлениями в экосистеме компиляторов, учитывающими требования безопасности.

Разработка новых компиляторных технологий и методик оптимизации уже сегодня учитывает данные вызовы. Появляются специализированные «безопасные» компиляторы, или расширения существующих, умеющие контролировать и предотвращать появление побочных каналов. Однако пока подобные решения не получили массового распространения, описанный подход с выборочным отключением опасных оптимизаций остаётся практически единственным и наиболее эффективным способом минимизировать риски. В итоге можно сделать вывод, что обеспечение постоянного времени выполнения — задача, выходящая за рамки простого написания кода. Это комплексное усилие, включающее глубокое понимание работы компилятора, управление параметрами сборки и постоянный контроль итогового результата.

Научные исследования, подобные работе Геймера и Морис, играют важную роль в развитии практических рекомендаций и позволяют сделать программное обеспечение более надёжным против современных атак. Безопасность программного обеспечения — это не только правильно написанный код, но и корректно настроенные инструменты компиляции. Использование флагов, отключающих проблемные оптимизации, обеспечивает дополнительный уровень защиты, позволяя разработчикам сохранять баланс между производительностью и безопасность, что особенно важно в криптографии и системах с высокими требованиями к защите данных. Глубокое понимание механизма работы компилятора — ключ к созданию действительно безопасных приложений в эпоху постоянно растущих угроз.