С каждым годом киберпреступники всё активнее обращают внимание на пользователей macOS, считавшихся относительно безопасными благодаря экосистеме Apple и её строгим мерам защиты. Однако появление новых, всё более сложных вредоносных программ разрушает этот миф. Одним из примеров таких угроз стал инфостилер Atomic, который недавно получил серьёзное обновление — добавление бэкдора для постоянного контроля над заражёнными устройствами. Atomic, известный также под аббревиатурой AMOS, впервые был обнаружен в апреле 2023 года и занял свою нишу среди различных малварей как сервис (Malware-as-a-Service, MaaS). Его основная цель — кража конфиденциальной информации, включая файлы пользователей, криптовалютные расширения, а также пароли, сохранённые в браузерах.

Подписка на этот сервис обходилась киберпреступникам в тысячу долларов в месяц, что позволяло им запускать масштабные кампании по заражению устройств в разных уголках планеты. Несмотря на свою распространённость, недавние исследования показали, что Atomic добился нового функционального прорыва — внедрение скрытого бэкдора, позволяющего сохранять контроль над жертвами даже после перезагрузки системы. Такой подход значительно усложняет задачу обнаружения и удаления вредоносного ПО. Кибербезопасная команда Moonlock, входящая в состав компании MacPaw, провела детальный анализ усовершенствованного варианта Atomic. Анализ был инициирован благодаря исследователю с псевдонимом g0njxa, который активно следит за деятельностью инфостилеров.

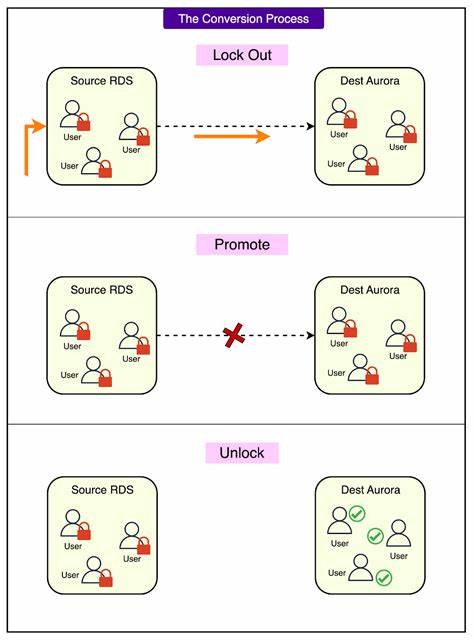

Специалисты отметили, что данный образец кода содержит двоичный файл с именем .helper, который сохраняется в домашней директории пользователя как скрытый файл. Для запуска и обеспечения постоянного функционирования разработчики создали скрипт .agent, также скрытый, который выполняет .helper в цикле при каждом входе пользователя.

Дополнительно создаётся файл конфигурации LaunchDaemon с названием com.finder.helper, запускающий .agent при старте системы с повышенными правами. Любопытным моментом является то, что для установки этих компонентов вредонос обращается к украденному паролю пользователя, зачастую полученному в ходе социальной инженерии — например, под предлогом собеседования или другой фишинговой уловки.

После получения доступа Malware меняет права владения запускаемых демонов на root:wheel — максимальный уровень привилегий в macOS, что практически полностью снимает ограничения с авторунов. Такое структурное решение обеспечивает не только устойчивое присутствие на устройстве, но и полноценное управление им со стороны хакеров. С помощью бэкдора злоумышленники могут запускать любые произвольные команды, красть всё больше информации, регистрировать нажатия клавиш для сбора дополнительных паролей, а также устанавливать дополнительные вредоносные модули или перемещаться по смежным устройствам в одной сети. Для противодействия обнаружению бэкдор реализует проверки среды выполнения. Он анализирует, не запущен ли процесс внутри песочницы или виртуальной машины, используя вызов system_profiler и применяя обфускацию строк кода.

Это усложняет анализ и замедляет работу антивирусных решений. Таким образом, вредоносное ПО максимально скрытно и эффективно действует в реальных условиях нацеленных атак. Стоит отметить, что за последний год Atomic изменил стратегию распространения. Если ранее его можно было встретить на сайтах с нелицензионным ПО, сейчас его преимущественно распространяют точечными фишинговыми кампаниями. Основной упор делается на владельцев криптовалютных кошельков и удалённых фрилансеров — категории пользователей, активно обменивающихся конфиденциальными данными и часто работающими с удалёнными системами.

Интересно, что наибольшая активность зафиксирована в более чем 120 странах, причём США, Франция, Италия, Великобритания и Канада находятся в числе наиболее поражённых регионов. Такая глобальная распространённость свидетельствует о взрослении и профессионализации киберпреступных группировок, в частности, тех, что запустили крупную кампанию под названием Marko Polo. Появление подобного поколения macOS-малварей говорит о важности повышения осведомлённости пользователей и администраторов о растущих угрозах. Несмотря на надёжность платформы, без должных мер безопасности современные системы остаются уязвимыми. В частности, необходимо внимательно относиться к подозрительным электронной почте, особенно если в ней содержатся вложения или ссылки от неизвестных отправителей.